Zainstaluj OpenVPN w Ubuntu

Niektórzy użytkownicy są zainteresowani utworzeniem prywatnej sieci wirtualnej między dwoma komputerami. Zapewnia zadanie za pomocą technologii VPN (Virtual Private Network). Połączenie jest realizowane za pomocą otwartych lub zamkniętych programów narzędziowych i programów. Po udanej instalacji i konfiguracji wszystkich komponentów procedurę można uznać za zakończoną, a połączenie bezpieczne. Ponadto chcielibyśmy szczegółowo omówić implementację rozważanej technologii za pośrednictwem klienta OpenVPN w systemie operacyjnym opartym na jądrze Linux.

Treść

Zainstaluj OpenVPN w Linuksie

Ponieważ większość użytkowników korzysta z dystrybucji opartych na Ubuntu, dziś instrukcje będą oparte na tych wersjach. W innych przypadkach podstawowa różnica w instalacji i konfiguracji OpenVPN nie zostanie zauważona, chyba że będziesz musiał przestrzegać składni dystrybucji, o której możesz przeczytać w oficjalnej dokumentacji twojego systemu. Oferujemy krok po kroku zapoznanie się z całym procesem, aby szczegółowo poznać każde działanie.

Pamiętaj, że działanie OpenVPN odbywa się poprzez dwa węzły (komputer lub serwer), co oznacza, że instalacja i konfiguracja dotyczy wszystkich uczestników połączenia. Nasz następny samouczek skupi się na pracy z dwoma źródłami.

Krok 1: Zainstaluj OpenVPN

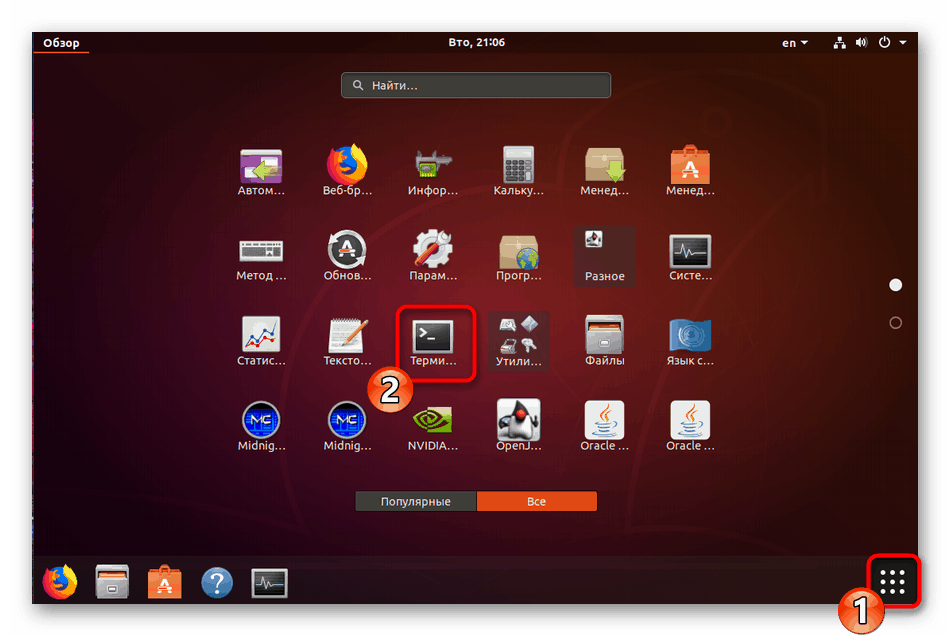

Oczywiście powinieneś zacząć od dodania wszystkich niezbędnych bibliotek do komputerów. Przygotuj się na to, że do wykonania zadania zostaną użyte wyłącznie wbudowane w system operacyjny „Terminal” .

- Otwórz menu i uruchom konsolę. Możesz to również zrobić, naciskając kombinację klawiszy Ctrl + Alt + T.

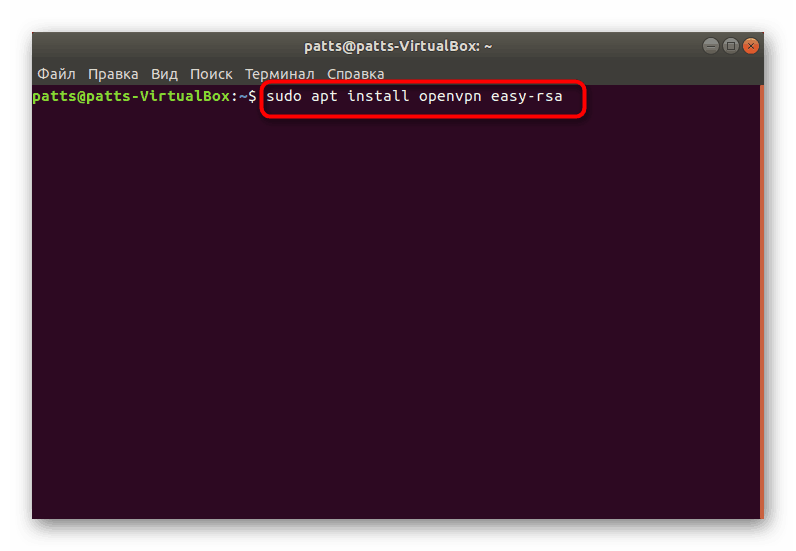

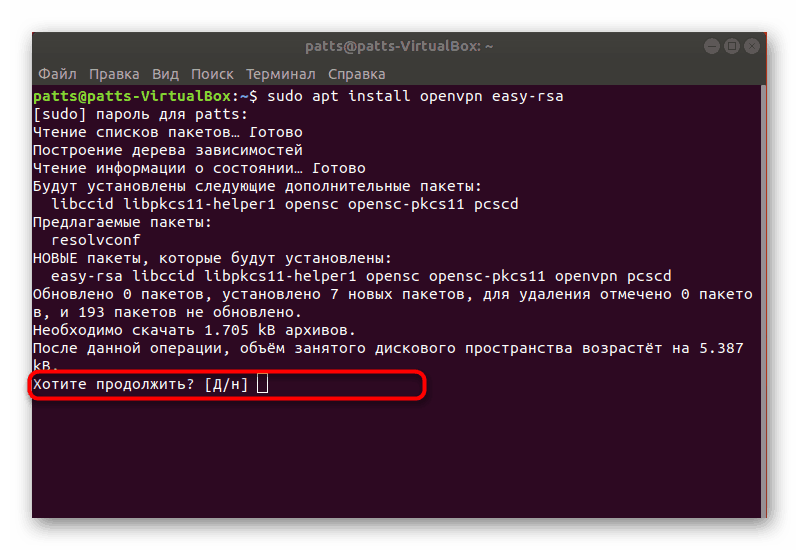

- Zarejestruj

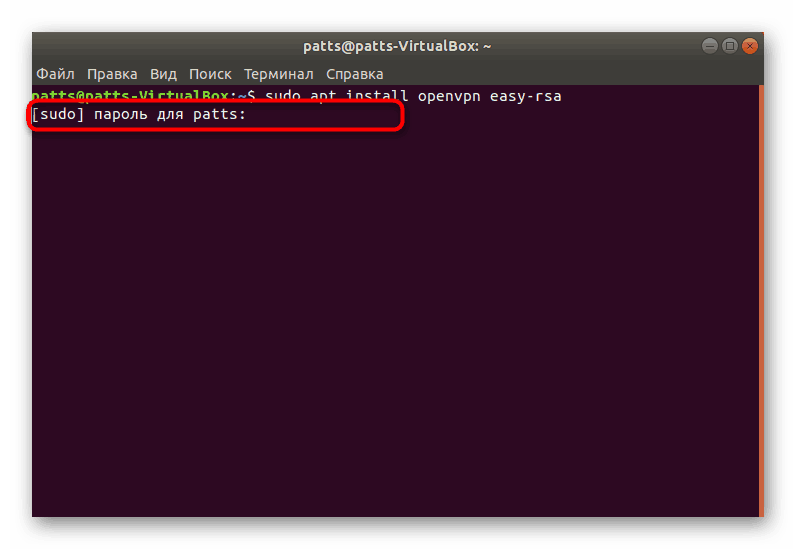

sudo apt install openvpn easy-rsaaby zainstalować wszystkie niezbędne repozytoria. Po wprowadzeniu naciśnij Enter . - Określ hasło do konta administratora. Znaki podczas pisania nie są wyświetlane w polu.

- Potwierdź dodanie nowych plików, wybierając odpowiednią opcję.

Przejdź do następnego kroku tylko wtedy, gdy instalacja jest wykonywana na obu urządzeniach.

Krok 2: Tworzenie i konfigurowanie urzędu certyfikacji

Centrum specyfikacji odpowiada za weryfikację kluczy publicznych i zapewnia silne szyfrowanie. Jest on tworzony na urządzeniu, z którym później połączą się inni użytkownicy, więc otwórz konsolę na wybranym komputerze i wykonaj następujące kroki:

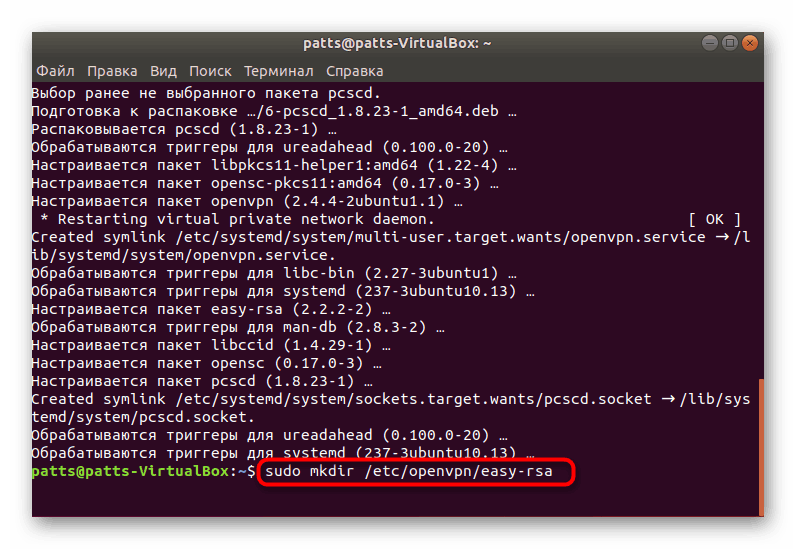

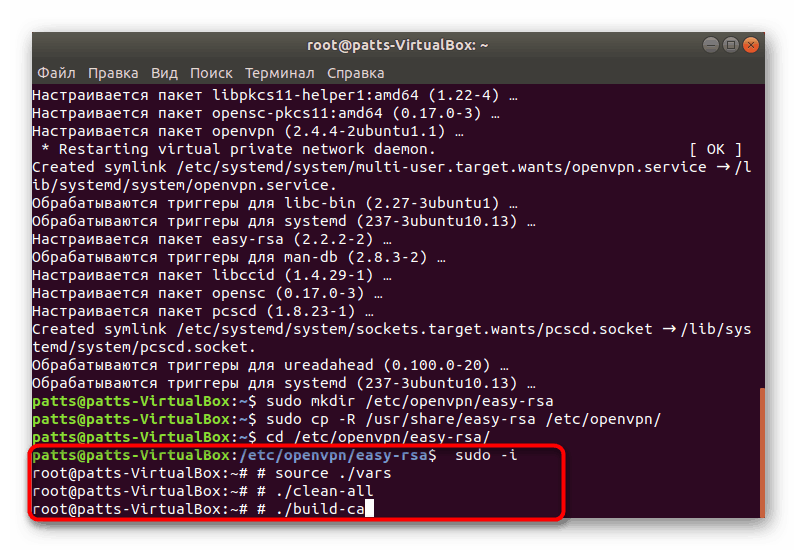

- Najpierw zostanie utworzony folder do przechowywania wszystkich kluczy. Możesz umieścić go w dowolnym miejscu, ale lepiej znaleźć bezpieczne miejsce. Użyj

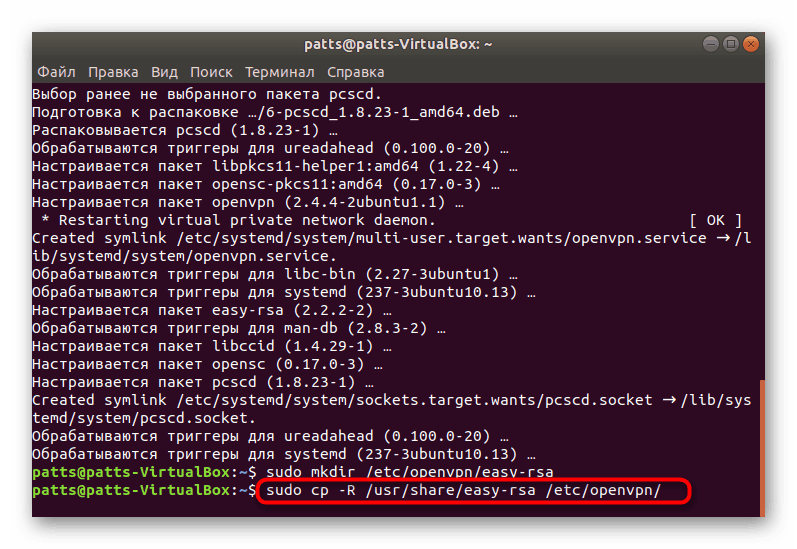

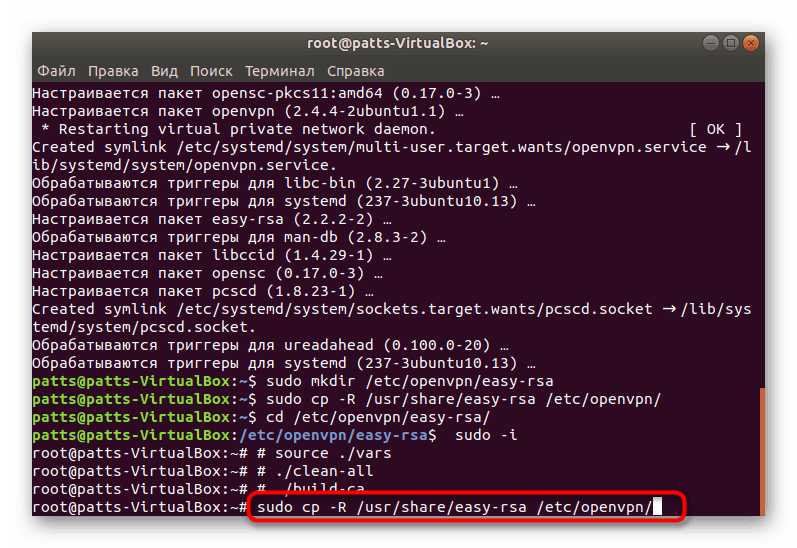

sudo mkdir /etc/openvpn/easy-rsa, gdzie / etc / openvpn / easy-rsa jest miejscem do utworzenia katalogu. - Dalej w tym folderze wymagane jest umieszczenie skryptów dodatków easy-rsa, a odbywa się to za pomocą

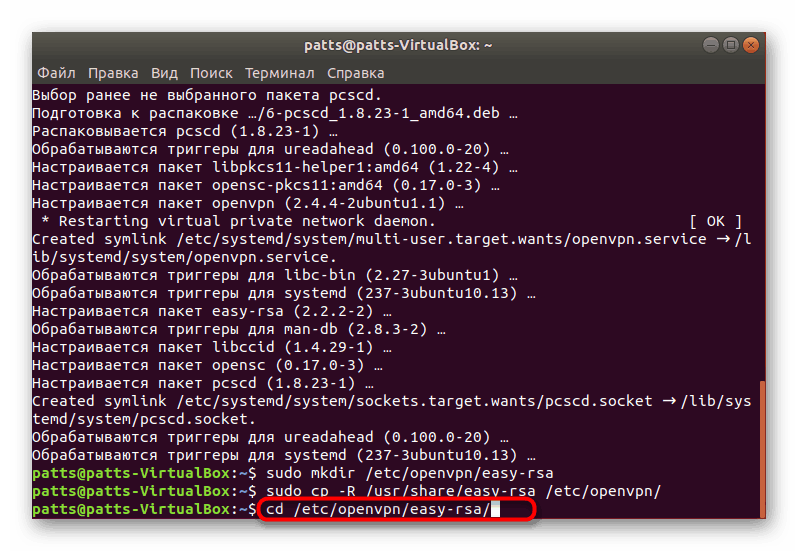

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Centrum certyfikacji jest tworzone w gotowym katalogu. Najpierw przejdź do tego folderu

cd /etc/openvpn/easy-rsa/. - Następnie wklej następujące polecenie w polu:

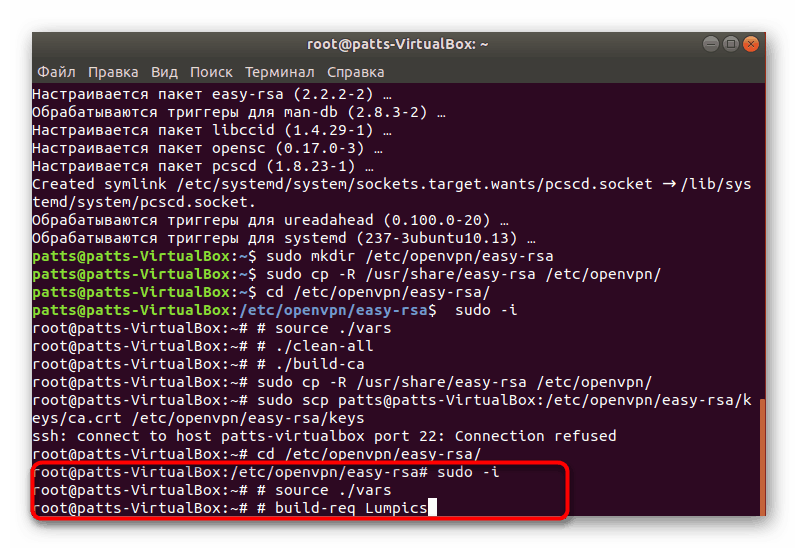

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Komputer serwera można pozostawić samemu i przenieść się do urządzeń klienckich.

Krok 3: Skonfiguruj certyfikaty klienta

Instrukcja, którą będziesz znać poniżej, będzie musiała być przeprowadzona na każdym komputerze klienckim w celu zorganizowania prawidłowo działającego bezpiecznego połączenia.

- Otwórz konsolę i wpisz

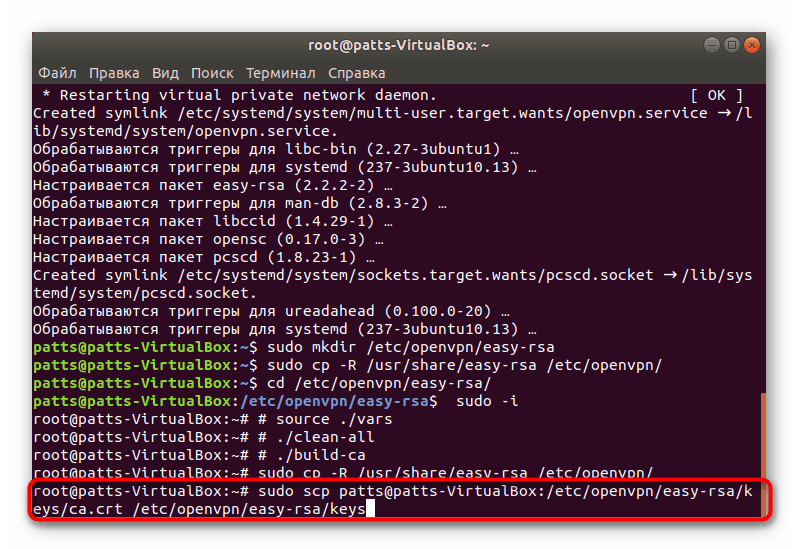

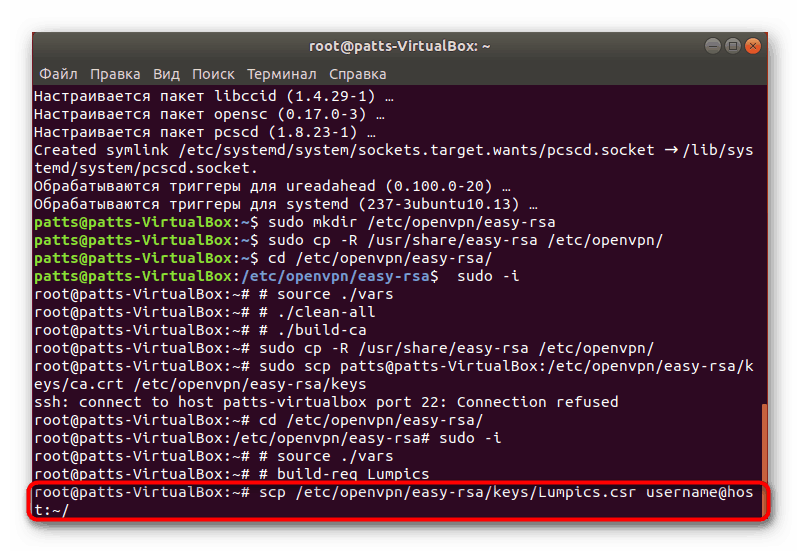

sudo cp -R /usr/share/easy-rsa /etc/openvpn/aby skopiować wszystkie wymagane skrypty narzędzi. - Wcześniej na komputerze serwera utworzono osobny plik certyfikatu. Teraz musi zostać skopiowany i umieszczony w folderze z innymi komponentami. Najłatwiej to zrobić za pomocą

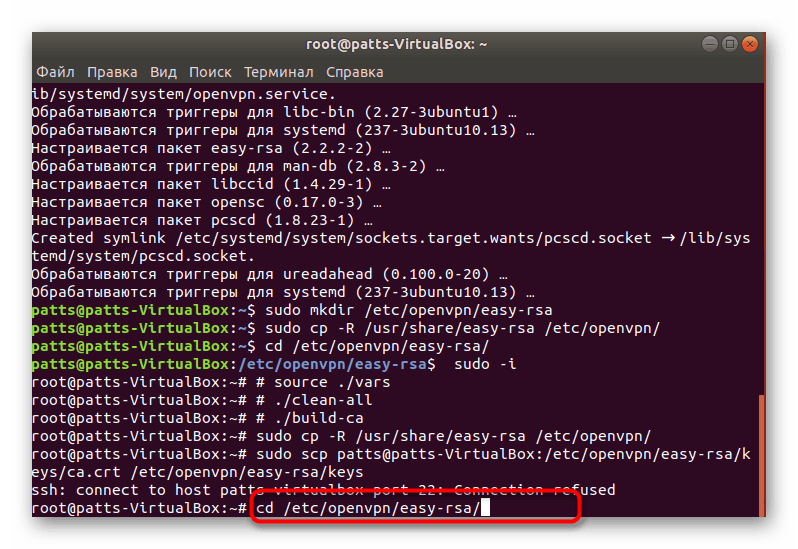

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, gdzie nazwa_użytkownika @ host to adres sprzętu, z którego pobierasz. - Pozostaje tylko stworzyć osobisty klucz tajny, aby w przyszłości był przez niego połączony. Zrób to, przechodząc do folderu przechowywania

cd /etc/openvpn/easy-rsa/scripts. - Aby utworzyć plik, użyj polecenia:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Tworzenie klucza prywatnego na komputerze klienckim Ubuntu]()

soringpcrepair.com w tym przypadku podana nazwa pliku. Wygenerowany klucz musi koniecznie znajdować się w tym samym katalogu co inne klucze.

- Pozostaje tylko wysłać gotowy klucz dostępu do urządzenia serwera w celu uwierzytelnienia połączenia. Odbywa się to za pomocą tego samego polecenia, za pomocą którego pobrano plik. Musisz wpisać

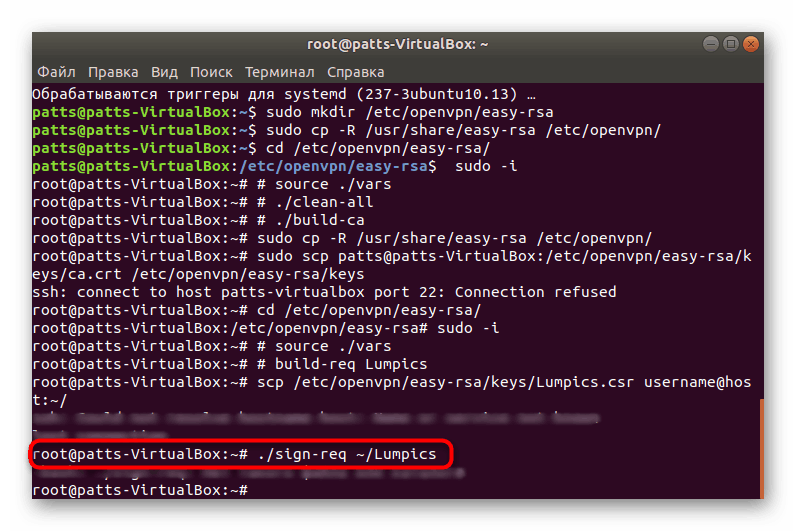

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, gdzie nazwa_użytkownika @ host to nazwa komputera, który ma zostać wysłany, i soringpcrepair.com .csr - nazwa pliku z kluczem. - Na serwerze PC potwierdź klucz za pomocą

./sign-req ~/soringpcrepair.com gdzie soringpcrepair.com - nazwa pliku. Następnie zwróć dokument przezsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

To jest koniec wszystkich wstępnych prac, pozostaje tylko doprowadzić do normalnego stanu OpenVPN i rozpocząć korzystanie z prywatnego szyfrowanego połączenia z jednym lub kilkoma klientami.

Krok 4: Skonfiguruj OpenVPN

Poniższy przewodnik dotyczy zarówno klienta, jak i serwera. Podzielimy wszystko przez działania i ostrzegamy o zmianach w maszynach, więc wystarczy postępować zgodnie z instrukcjami.

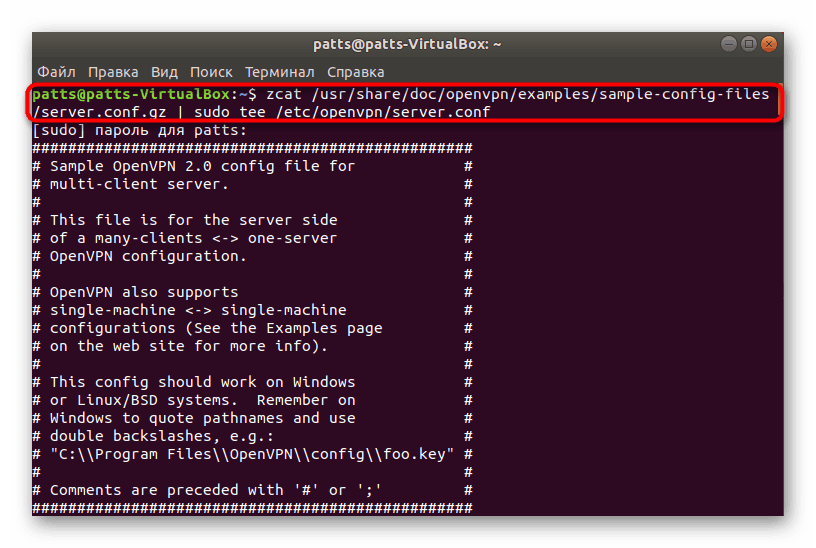

- Najpierw utwórz plik konfiguracyjny na serwerze PC za pomocą

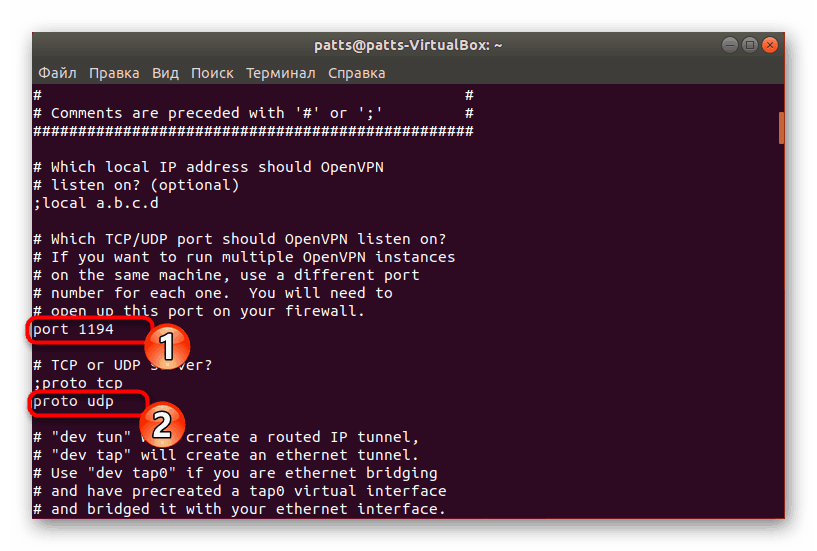

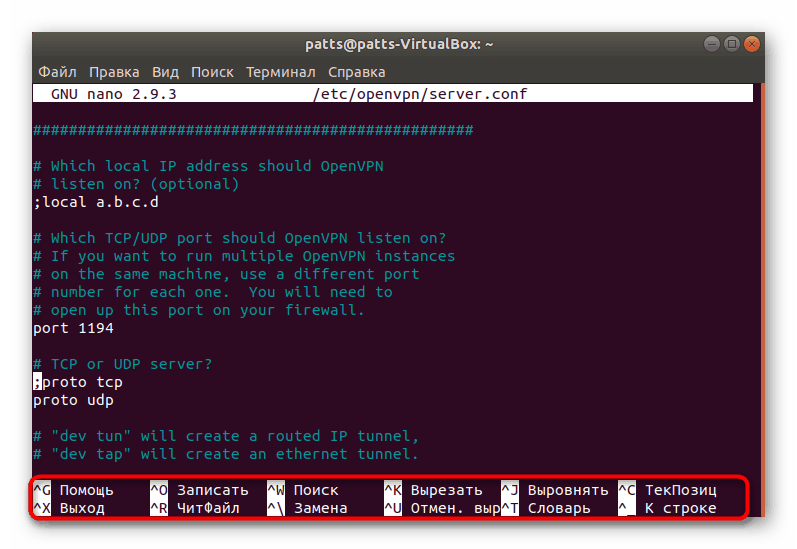

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Podczas konfigurowania urządzeń klienckich plik ten będzie musiał zostać utworzony osobno. - Przeczytaj standardowe wartości. Jak widać, port i protokół są takie same jak standardowe, ale nie ma żadnych dodatkowych parametrów.

- Uruchom wygenerowany plik konfiguracyjny za pomocą

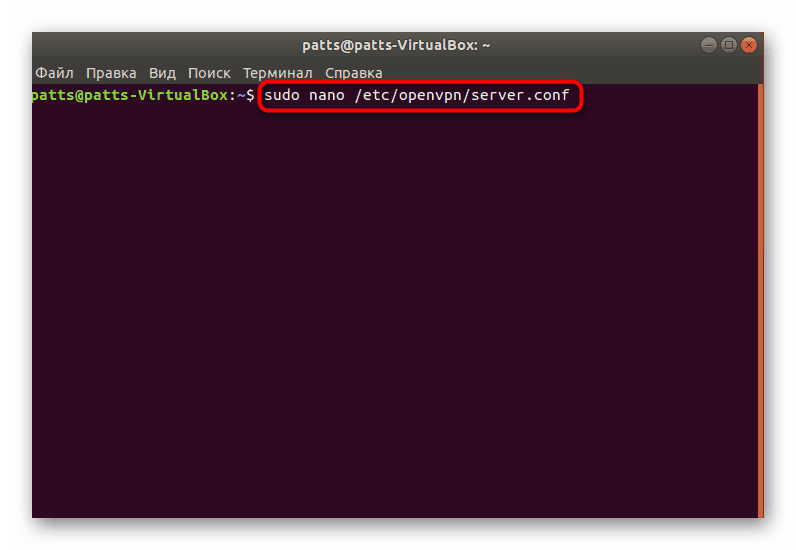

sudo nano /etc/openvpn/server.conf. - Nie będziemy wchodzić w szczegóły zmiany wszystkich wartości, ponieważ w niektórych przypadkach są one indywidualne, ale standardowe linie w pliku powinny być obecne, ale podobny obraz wygląda tak:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtPo zakończeniu wszystkich zmian zapisz ustawienia i zamknij plik.

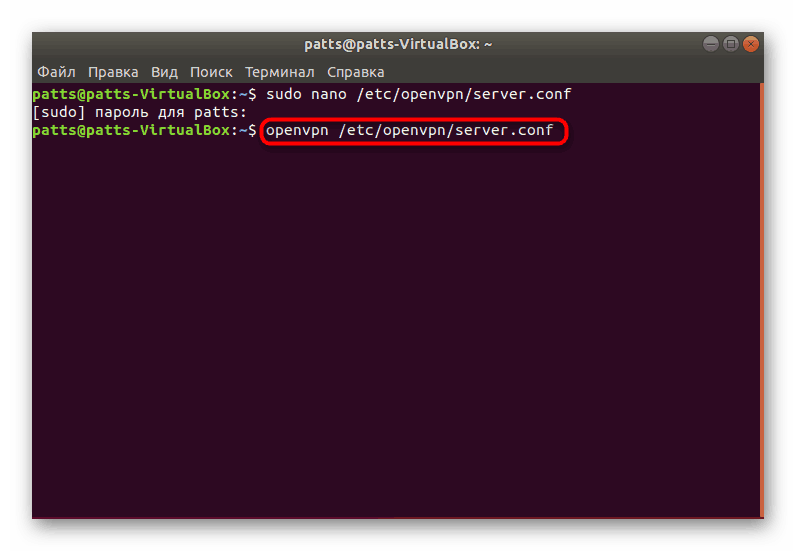

- Zakończono pracę z częścią serwera. Uruchom OpenVPN przez utworzony plik konfiguracyjny

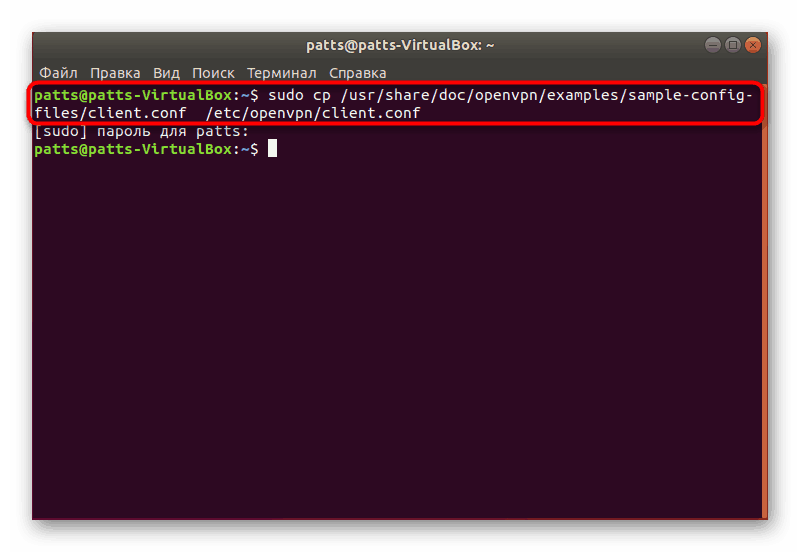

openvpn /etc/openvpn/server.conf. - Teraz uruchomimy urządzenia klienckie. Jak już wspomniano, plik konfiguracyjny jest również tworzony tutaj, ale tym razem nie jest rozpakowany, więc polecenie wygląda tak:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Uruchom plik w taki sam sposób, jak pokazano powyżej i umieść tam następujące wiersze:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Po zakończeniu edycji uruchom OpenVPN:

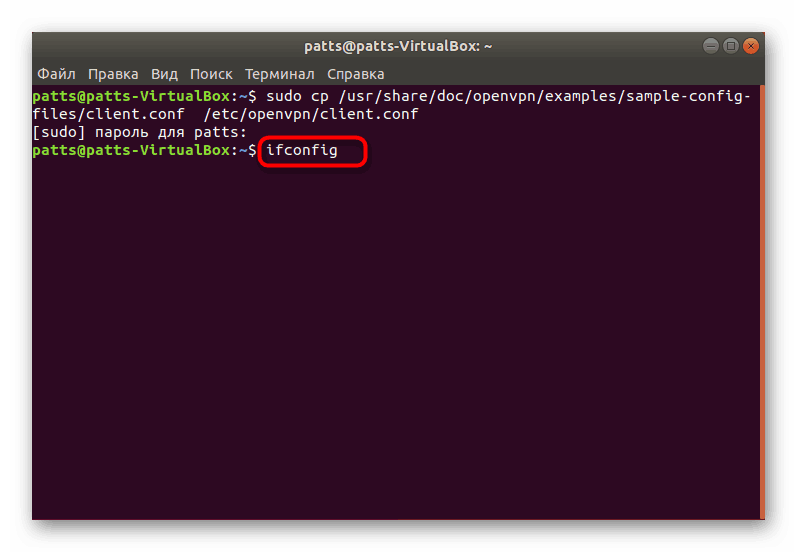

openvpn /etc/openvpn/client.conf. - Zarejestruj komendę

ifconfigaby upewnić się, że system działa. Spośród wszystkich pokazanych wartości musi być obecny interfejs tun0 .

Aby przekierować ruch i otworzyć dostęp do Internetu dla wszystkich klientów na serwerze PC, musisz kolejno aktywować polecenia wymienione poniżej.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

W dzisiejszym artykule znałeś instalację i konfigurację OpenVPN po stronie serwera i klienta. Radzimy zwrócić uwagę na powiadomienia pokazane w „Terminalu” i przeanalizować kody błędów, jeśli takie istnieją. Podobne działania pomogą uniknąć dalszych problemów z połączeniem, ponieważ szybkie rozwiązanie problemu zapobiega pojawieniu się innych problemów.