Zasada działania i cel serwerów proxy

Serwer proxy jest nazywany serwerem pośrednim, przez który przechodzi żądanie użytkownika lub odpowiedź od serwera docelowego. Taki schemat połączenia może być znany wszystkim uczestnikom sieci lub będzie ukryty, co już zależy od celu użycia i typu proxy. Jest kilka celów tej technologii, a także ma interesującą zasadę działania, o której chciałbym powiedzieć więcej. Rozpocznijmy dyskusję od razu.

Treść

Techniczna strona proxy

Jeśli wyjaśnisz zasadę działania w prostych słowach, powinieneś zwrócić uwagę tylko na niektóre jego cechy techniczne, które będą użyteczne dla przeciętnego użytkownika. Procedura obsługi proxy jest następująca:

- Łączymy się z komputera na zdalny komputer i działa on jak proxy. Ma specjalny zestaw oprogramowania przeznaczonego do przetwarzania i wydawania aplikacji.

- Ten komputer odbiera sygnał od ciebie i przesyła go do ostatecznego źródła.

- Następnie otrzymuje sygnał z ostatecznego źródła i w razie potrzeby odsyła je do ciebie.

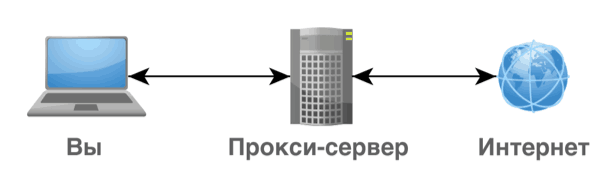

Tak działa serwer pośredniczący między łańcuchem dwóch komputerów w prosty sposób. Poniższy rysunek pokazuje zasadę interakcji.

Z tego powodu ostateczne źródło nie powinno znaleźć nazwy prawdziwego komputera, z którego pochodzi żądanie, będzie ono znało tylko informacje o serwerze proxy. Porozmawiajmy dalej o rozważanych rodzajach technologii.

Różnorodność serwerów proxy

Jeśli kiedykolwiek spotkałeś się lub znasz już technologię proxy, powinieneś zauważyć, że istnieje kilka jej odmian. Każdy z nich pełni określoną rolę i będzie najbardziej odpowiedni do wykorzystania w różnych sytuacjach. Opiszmy pokrótce typy niepopularne wśród zwykłych użytkowników:

- Serwer proxy FTP . Protokół transmisji danych w sieci FTP umożliwia przesyłanie plików wewnątrz serwerów i łączenie się z nimi w celu przeglądania i edycji katalogów. FTP proxy służy do przesyłania obiektów do takich serwerów;

- CGI przypomina nieco VPN, ale wciąż jest proxy. Jego głównym celem jest otwarcie dowolnej strony w przeglądarce bez wstępnych ustawień. Jeśli znalazłeś anonimizera w Internecie, gdzie musisz wstawić link, a następnie następuje przejście na niego, najprawdopodobniej taki zasób działał z CGI;

- SMTP , POP3 i IMAP są używane przez klientów poczty e-mail do wysyłania i odbierania wiadomości e-mail.

Istnieją jeszcze trzy typy, z którymi najczęściej stykają się zwykli użytkownicy. Tutaj chciałbym omówić je tak szczegółowo, jak to możliwe, abyście zrozumieli różnicę między nimi i wybrali odpowiednie cele do użycia.

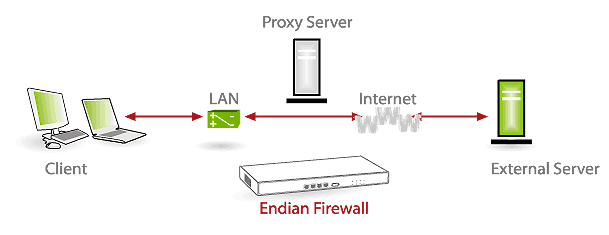

Serwer proxy HTTP

Ten widok jest najbardziej powszechny i organizuje pracę przeglądarek i aplikacji za pomocą protokołu TCP (Transmission Control Protocol). Protokół ten jest ustandaryzowany i decyduje o ustanowieniu i utrzymywaniu komunikacji między dwoma urządzeniami. Standardowe porty HTTP to 80, 8080 i 3128. Proxy działa po prostu - przeglądarka internetowa lub oprogramowanie wysyła żądanie otwarcia łącza do serwera proxy, odbiera dane z żądanego zasobu i zwraca je do komputera. Dzięki temu systemowi proxy HTTP pozwala:

- Cache zeskanowane informacje, aby szybko otworzyć je następnym razem.

- Ogranicz dostęp użytkownika do określonych witryn.

- Filtruj dane, na przykład blokuj jednostki reklamowe w zasobach, pozostawiając puste miejsce lub inne elementy.

- Ustaw limit szybkości połączenia z witrynami.

- Zaloguj dziennik działań i zobacz ruch użytkowników.

Wszystkie te funkcje otwierają wiele możliwości w różnych obszarach pracy w sieci, z którymi często stykają się aktywni użytkownicy. Jeśli chodzi o anonimowość w sieci, serwery proxy HTTP są podzielone na trzy typy:

- Przezroczysty . Nie ukrywaj adresu IP nadawcy żądania i dostarcz go do ostatecznego źródła. Ten widok nie nadaje się do anonimowości;

- Anonimowy . Informują one źródło o korzystaniu z pośredniego serwera, ale adres IP klienta nie otwiera się. Anonimowość w tym przypadku nie jest jeszcze kompletna, ponieważ można znaleźć dane wyjściowe do samego serwera;

- Elita . Są kupowane za duże pieniądze i działają zgodnie ze specjalną zasadą, gdy ostateczne źródło nie wie o korzystaniu z proxy, odpowiednio, rzeczywiste IP użytkownika nie otwiera się.

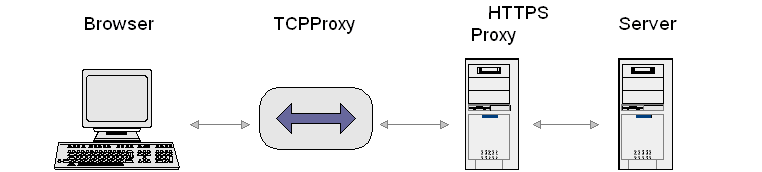

Proxy HTTPS

HTTPS to ten sam HTTP, ale połączenie jest bezpieczne, o czym świadczy litera S na końcu. Takie proxy są dostępne, gdy konieczne jest przesyłanie tajnych lub zaszyfrowanych danych, z reguły są to loginy i hasła kont użytkowników na stronie. Informacje przesyłane przez HTTPS nie są przechwytywane jako ten sam HTTP. W drugim przypadku przechwycenie działa poprzez sam serwer proxy lub na niższym poziomie dostępu.

Absolutnie wszyscy dostawcy mają dostęp do przesłanych informacji i tworzą swoje dzienniki. Wszystkie te informacje są przechowywane na serwerach i stanowią dowód działania w sieci. Bezpieczeństwo danych osobowych zapewnia protokół HTTPS, szyfrujący cały ruch za pomocą specjalnego algorytmu odpornego na pękanie. Ze względu na fakt, że dane są przesyłane w postaci zaszyfrowanej, serwer proxy nie może go odczytać i przefiltrować. Ponadto nie bierze udziału w odszyfrowywaniu ani jakimkolwiek innym przetwarzaniu.

Serwer proxy SOCKS

Jeśli mówimy o najbardziej progresywnym typie proxy, to niewątpliwie SOCKS. Ta technologia została pierwotnie stworzona dla tych programów, które nie obsługują bezpośredniej interakcji z pośrednim serwerem. Teraz SOCKS bardzo się zmienił i dobrze współdziała z wszystkimi typami protokołów. Ten typ proxy nigdy nie otwiera twojego adresu IP, więc można go uznać za całkowicie anonimowy.

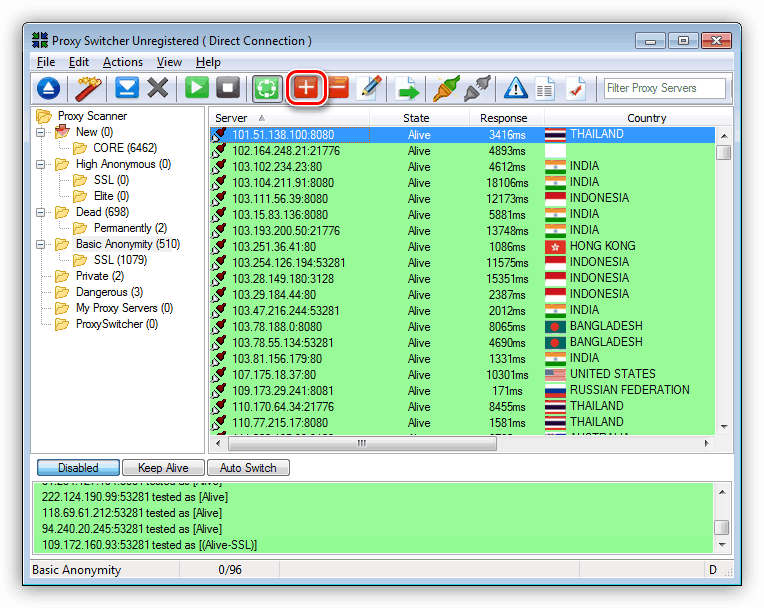

Dlaczego potrzebujesz serwera proxy dla zwykłego użytkownika i jak go zainstalować

W obecnych realiach prawie każdy aktywny użytkownik Internetu doświadczył różnych blokad i ograniczeń w sieci. Pomijanie takich zakazów jest głównym powodem, dla którego większość użytkowników szuka i instaluje proxy na swoim komputerze lub w przeglądarce. Istnieje kilka metod instalacji i działania, z których każda wymaga wykonania określonych czynności. Sprawdź wszystkie sposoby w naszym drugim artykule, klikając poniższy link.

Więcej szczegółów: Skonfiguruj połączenie za pośrednictwem serwera proxy

Należy zauważyć, że takie połączenie może nieznacznie, a nawet znacząco zmniejszyć szybkość Internetu (w zależności od lokalizacji serwera pośredniczącego). Następnie okresowo musisz wyłączyć serwer proxy. Szczegółowy przewodnik po tym zadaniu, przeczytaj.

Więcej szczegółów:

Wyłącz serwer proxy w systemie Windows

Jak wyłączyć proxy w Yandex Browser

Wybór między VPN a serwerem proxy

Nie wszyscy użytkownicy zgłębili temat, w jaki sposób VPN różni się od proxy. Wydaje się, że obaj zmieniają adres IP, zapewniają dostęp do zablokowanych zasobów i zapewniają anonimowość. Zasada działania tych dwóch technologii jest jednak zupełnie inna. Zalety proxy to następujące funkcje:

- Twój adres IP zostanie ukryty za pomocą najbardziej powierzchownych czeków. Oznacza to, że jeśli usługi specjalne nie są zaangażowane.

- Twoja lokalizacja geograficzna zostanie ukryta, ponieważ witryna otrzymuje żądanie od pośrednika i widzi tylko swoją pozycję.

- Niektóre ustawienia proxy generują inteligentne szyfrowanie ruchu, więc jesteś chroniony przed złośliwymi plikami pochodzącymi z podejrzanych źródeł.

Istnieją jednak punkty ujemne i są one następujące:

- Twój ruch internetowy nie jest szyfrowany podczas przechodzenia przez serwer pośredniczący.

- Adres nie jest ukryty przed właściwymi metodami wykrywania, więc w razie potrzeby komputer można łatwo znaleźć.

- Cały ruch przechodzi przez serwer, więc możliwe jest nie tylko czytanie z jego strony, ale także przechwytywanie kolejnych negatywnych działań.

Dzisiaj nie będziemy omawiać szczegółów działania VPN, zauważamy tylko, że takie wirtualne sieci prywatne zawsze akceptują szyfrowany ruch (co wpływa na szybkość połączenia). Jednocześnie zapewniają lepszą ochronę i anonimowość. Równocześnie dobra sieć VPN jest droższa od serwera proxy, ponieważ szyfrowanie wymaga dużej mocy obliczeniowej.

Zobacz także: Porównanie serwerów VPN i proxy usługi HideMy.name

Teraz znasz podstawowe zasady działania i cel serwera proxy. Dzisiaj dokonano przeglądu podstawowych informacji, które będą najbardziej przydatne dla przeciętnego użytkownika.

Zobacz także:

Darmowa instalacja VPN na komputerze

Typy połączeń VPN