Sprawdź swoją przeglądarkę w poszukiwaniu wirusów

Wielu użytkowników komputerów spędza większość czasu w przeglądarkach, wykorzystując je do celów biznesowych lub służbowych. Oczywiście ten czynnik jest niezwykle ważny dla atakujących, którzy będą próbowali zrobić wszystko, aby zainfekować przeglądarkę internetową użytkownika, a przez to sam komputer. Jeśli podejrzewasz, że stało się to z twoim Internet Explorerem, czas to sprawdzić.

Treść

Sprawdź swoją przeglądarkę w poszukiwaniu wirusów

Nie ma jednej opcji infekcji, w której użytkownik może bezpiecznie wejść i pozbyć się złośliwego oprogramowania. Ze względu na fakt, że typy wirusów są różne, konieczne jest sprawdzenie kilku luk używanych do infekcji. Przeanalizujmy główne dostępne opcje dotyczące sposobu zaatakowania przeglądarki.

Etap 1: Sprawdź, czy nie ma górników

Nie jest to pierwszy rok, w którym szkodliwy kod działający jako górnik jest istotny. Jednak działa, oczywiście, nie na tobie, ale na tym, który użył tego kodu przeciwko tobie. Górnictwo - proces wydobywania kryptowaluty, który obejmuje moc obliczeniową karty wideo. Ludzie, którzy to robią, zwykle używają własnych kart wideo, z których tworzą całe „farmy” (łącząc najpotężniejsze modele kart wideo), przyspieszając wydobycie zysków. Nie najbardziej uczciwi z nich decydują się na prostszy sposób, nie wydając ogromnych pieniędzy na zakup sprzętu i płacenie za energię elektryczną, którą te karty wideo zużywają w ciągu miesiąca. Zarażają komputery przypadkowych osób w Internecie, dodając specjalny skrypt do witryny.

Ten proces wygląda tak, jakbyś wszedł na stronę (może być informacyjny lub pusty, jakby został porzucony lub nie rozwijał się), ale tak naprawdę wydobycie jest dla ciebie niewidoczne. Często, w niewytłumaczalny sposób, komputer zaczyna zwalniać, a to zatrzymuje się po zamknięciu karty. Ta opcja nie jest jednak jedynym wynikiem wydarzeń. Dodatkowym potwierdzeniem obecności górnika może być pojawienie się miniaturowej zakładki w rogu ekranu, która może zostać wyświetlona na prawie pustym arkuszu z nieznanym miejscem. Często użytkownicy mogą nawet nie zauważyć, że działa - w tym przypadku całe obliczenie. Im dłużej karta zostanie uruchomiona, tym większy zysk otrzyma haker od użytkownika.

Jak rozpoznać obecność górnika w przeglądarce?

Sprawdź za pośrednictwem usługi internetowej

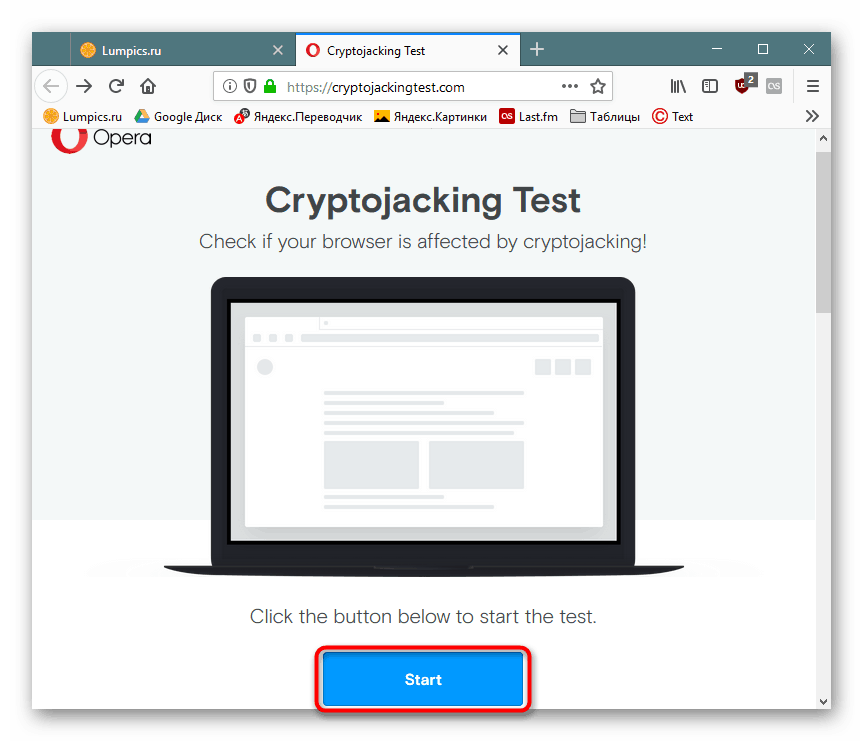

Deweloperzy Opera Stworzyliśmy usługę internetową Cryptojacking Test, która sprawdza obecność ukrytych górników w przeglądarce. Możesz przejść przez nią za pomocą dowolnej przeglądarki internetowej.

Idź do strony Cryptojacking Test

Kliknij powyższy link i kliknij przycisk „Start” .

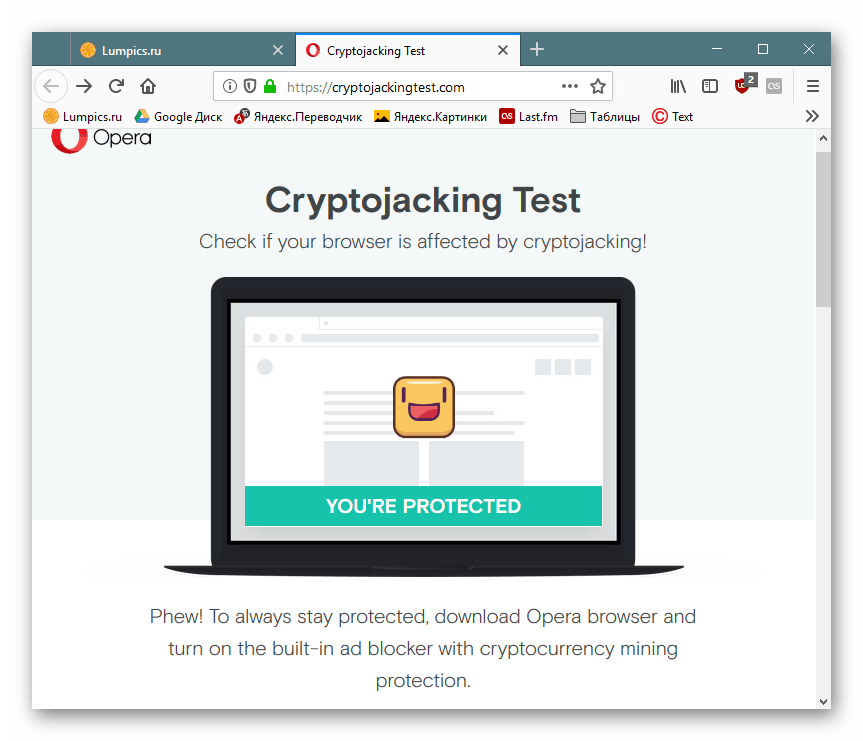

Poczekaj na zakończenie procedury, po której otrzymasz wynik o stanie przeglądarki. Gdy wyświetlany jest status „NIE JESTEŚ CHRONIONY”, wymagane jest ręczne podjęcie działań w celu skorygowania sytuacji. Należy jednak pamiętać, że nigdy nie można polegać na wykonywaniu tej i podobnych usług w 100%. Dla całkowitej pewności zaleca się wykonanie czynności opisanych poniżej.

Sprawdź karty

Spójrz na Menedżera zadań wbudowanego w przeglądarkę internetową i sprawdź, ile zasobów zużywają karty.

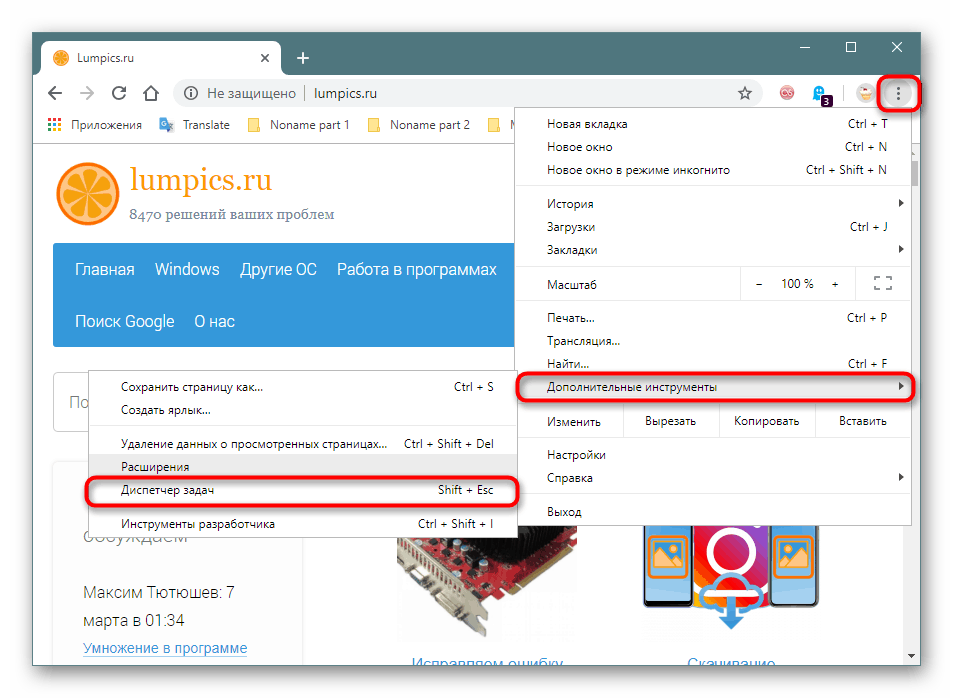

Przeglądarki włączone Chrom ( Google Chrome , Vivaldi , Przeglądarka Yandex itd.) - „Menu” > „Dodatkowe narzędzia” > „Menedżer zadań” (lub naciśnij Shift + Esc ).

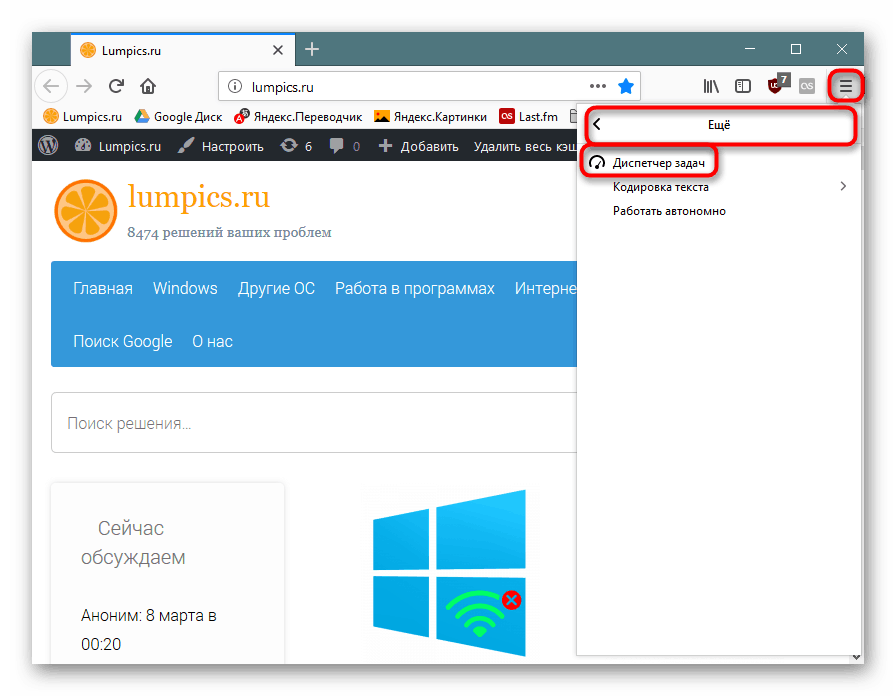

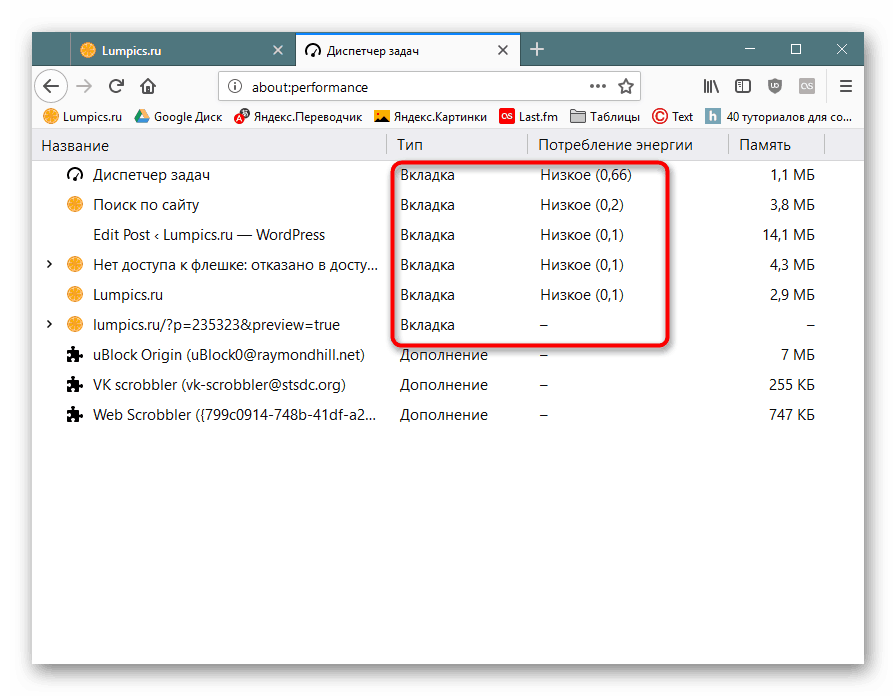

Firefox - „Menu” > „Więcej” > „Menedżer zadań” (lub wpisz about:performance w pasku adresu i naciśnij Enter ).

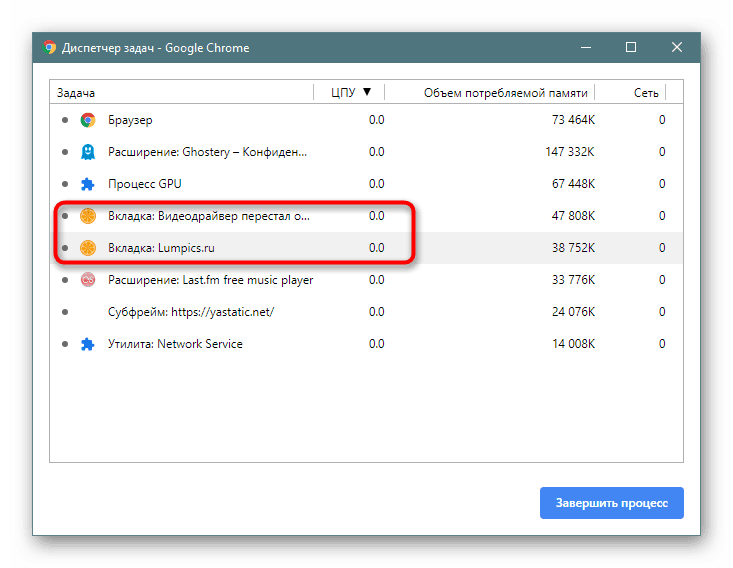

Jeśli widzisz, że niektóre karty zasobów są używane dość często (jest to zauważalne w kolumnie „CPU” w Chromium i „Zużycie energii” w Firefoksie), na przykład 100-200 , chociaż normalnie ta wartość wynosi 0-3 , to naprawdę problem istnieje.

Obliczamy kartę problemu, zamykamy ją i nie przechodzimy do tej witryny.

Rozszerzenia Sprawdź

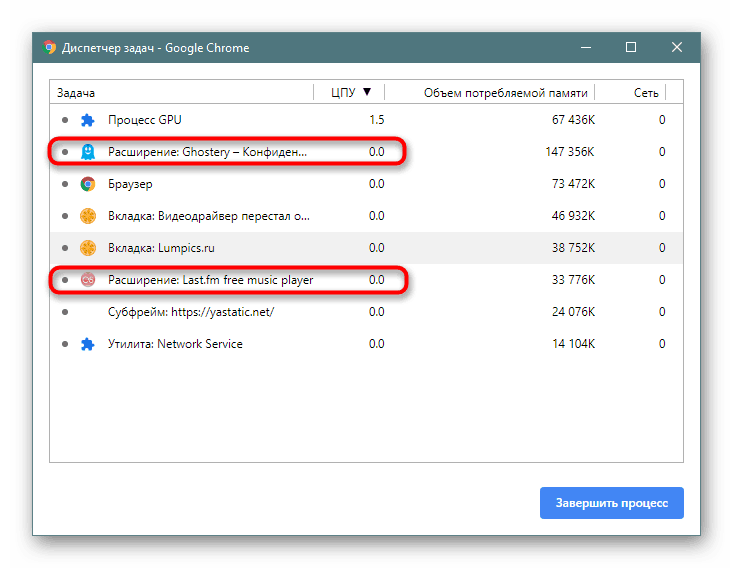

Górnik nie zawsze jest objęty witryną: może znajdować się w zainstalowanym rozszerzeniu. I nie zawsze będziesz wiedział, że jest w ogóle zainstalowany. Można go rozpoznać w taki sam sposób, jak kartę z górnikiem. Tylko w „Menedżerze zadań” tym razem nie zobacz listy kart, ale uruchomione rozszerzenia - są one również wyświetlane jako procesy. W Chrome i jego odpowiednikach wyglądają tak:

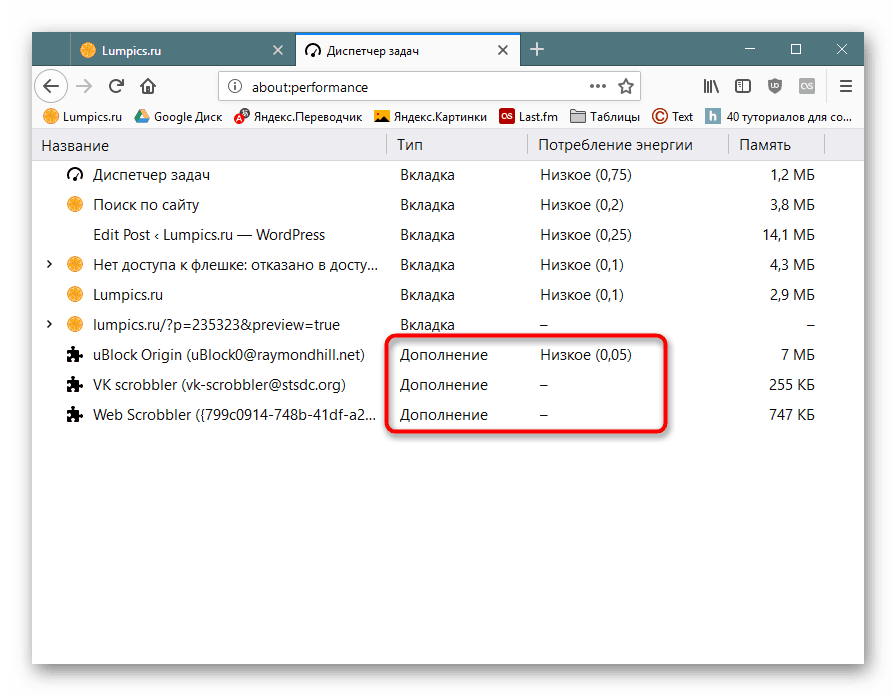

Firefox używa dla nich typu „Dodawanie” :

Jednak wydobycie nie zawsze będzie uruchamiane w momencie oglądania Menedżera zadań . Przejdź do listy zainstalowanych dodatków i wyświetl ich listę.

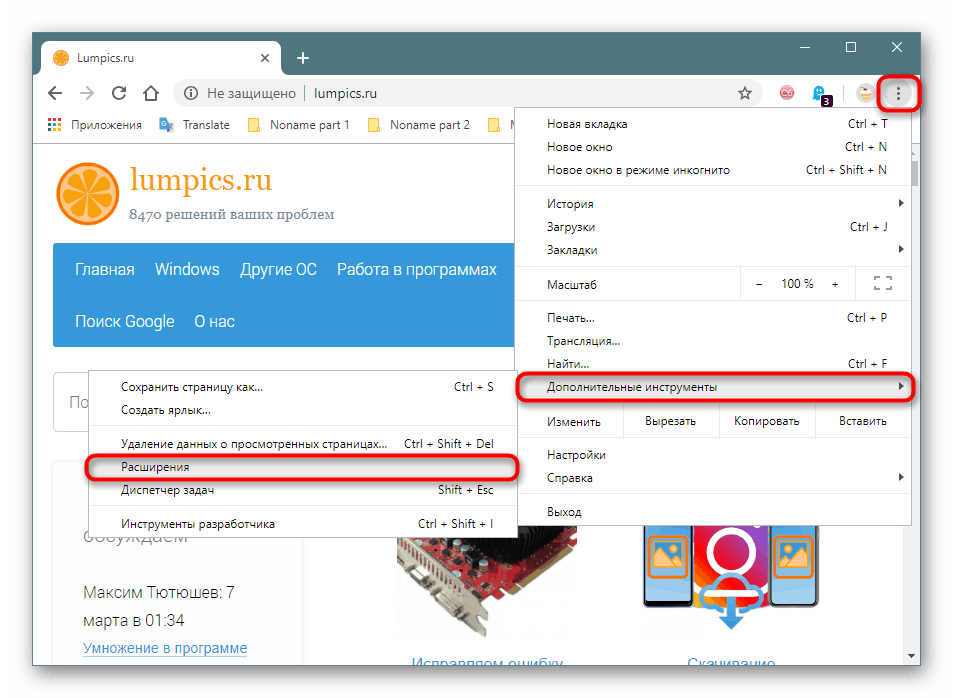

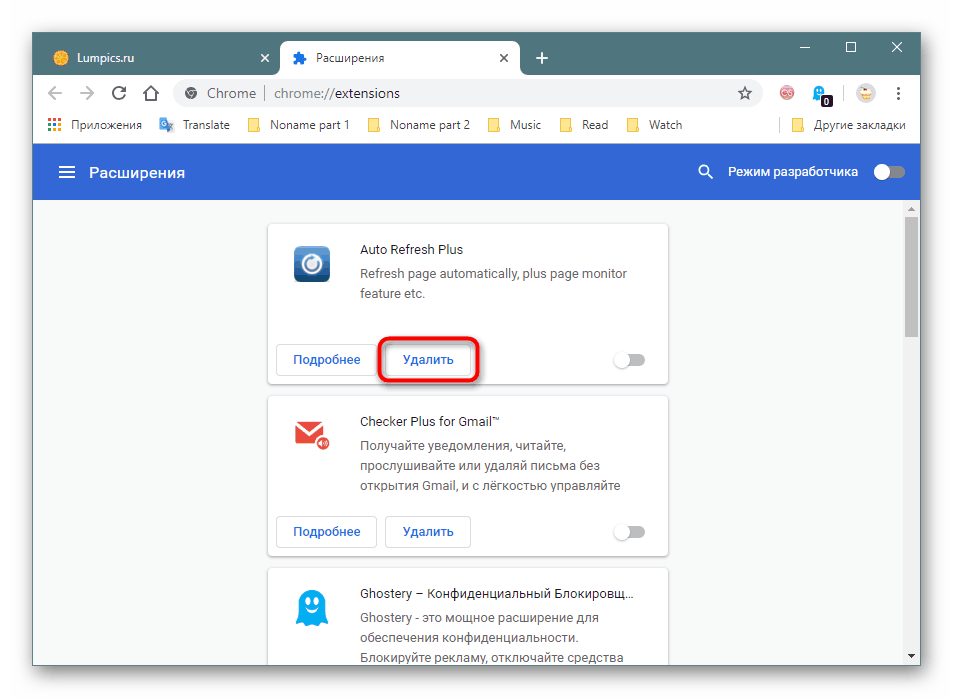

Chromium: Menu > Zaawansowane narzędzia > Rozszerzenia .

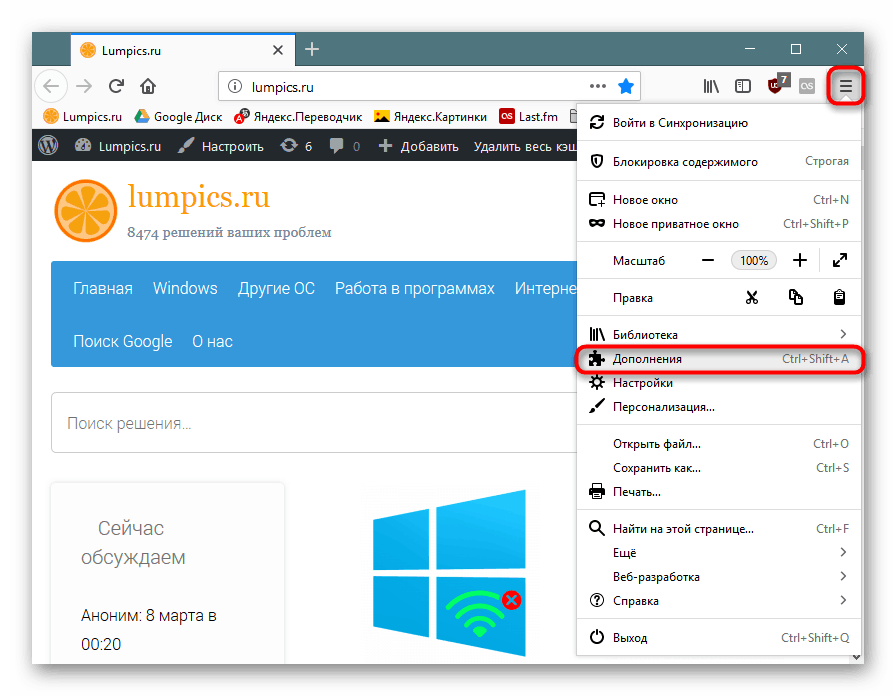

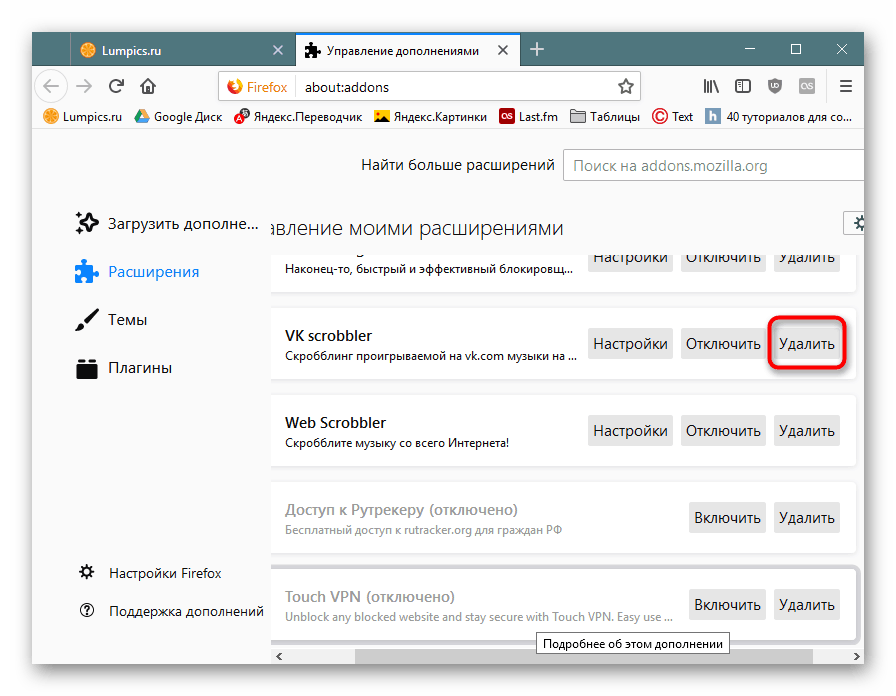

Firefox - Menu > Dodatki (lub naciśnij Ctrl + Shift + A ).

Wyświetl listę rozszerzeń. Jeśli zauważysz coś podejrzanego, że albo nie zainstalowałeś, albo po prostu nie ufasz temu, usuń go.

Nawet pod warunkiem, że nie ma tam górnika, inne wirusy mogą ukrywać się w nieznanych rozszerzeniach, na przykład kradnąc dane użytkownika z konta.

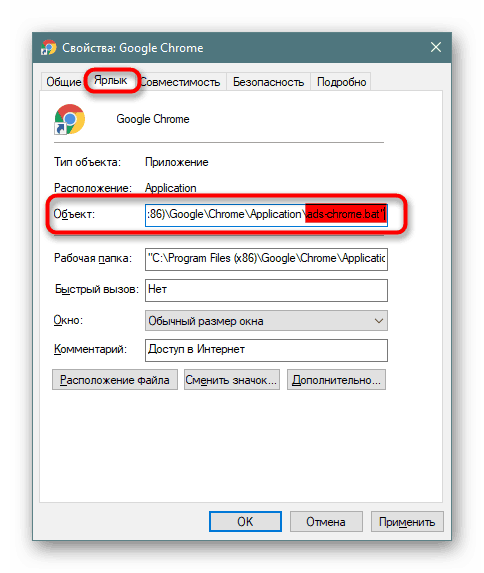

Etap 2: Weryfikacja etykiety

Format skrótu przeglądarki (i dowolnego innego programu) pozwala na dodanie pewnych parametrów do właściwości uruchamiania, z którymi zostanie uruchomiony. Zazwyczaj służy to do rozszerzenia funkcjonalności lub rozwiązywania problemów, takich jak wyświetlanie treści, ale atakujący mogą dodać autorun szkodliwego pliku wykonywalnego, który jest przechowywany na komputerze jako BAT itp. Zmiany wprowadzanych zmian mogą być bardziej niewinne, mające na celu wyświetlanie banerów reklamowych.

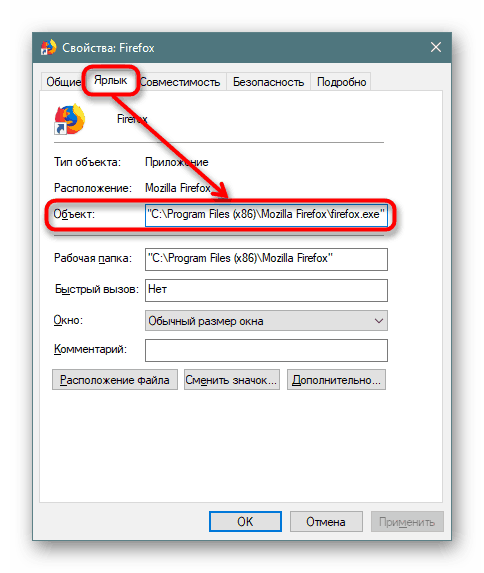

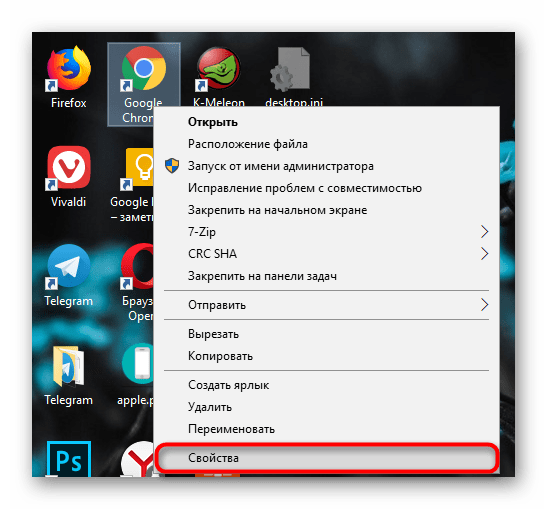

- Kliknij skrót przeglądarki prawym przyciskiem myszy i wybierz „Właściwości” .

- W zakładce „Skrót” znajdź pole „Obiekt” , spójrz na wiersz do końca - powinien kończyć się jedną z następujących opcji: firefox.exe / chrome.exe / opera.exe / browser.exe (z Yandex Browser).

![Normalna wartość linii Obiekt w skrócie przeglądarki]()

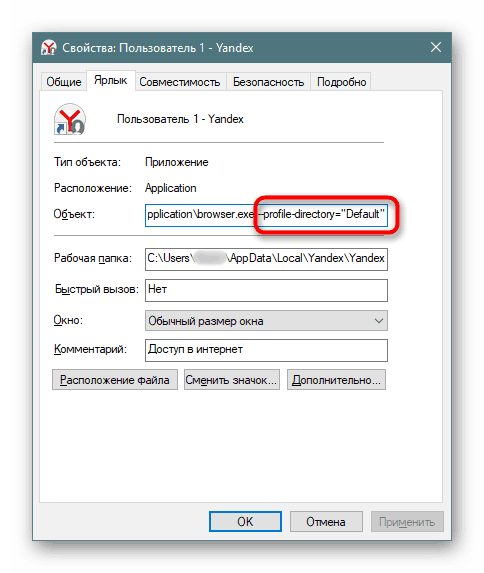

Jeśli użyjesz funkcji dzielenia przeglądarki na profile, na końcu pojawi się taki atrybut:

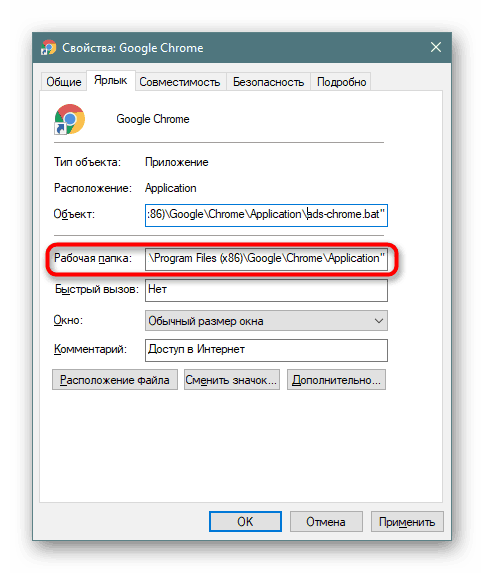

--profile-directory="Default". - Podczas próby zmiany przeglądarki mogą wystąpić niezgodności z powyższymi przykładami. Na przykład zamiast chrome.exe zostanie napisane coś podobnego do tego, co widać na poniższym zrzucie ekranu. Najprostszym sposobem jest usunięcie tego skrótu i utworzenie nowego. Aby to zrobić, musisz przejść do folderu, w którym przechowywany jest plik EXE, i utworzyć z niego skrót.

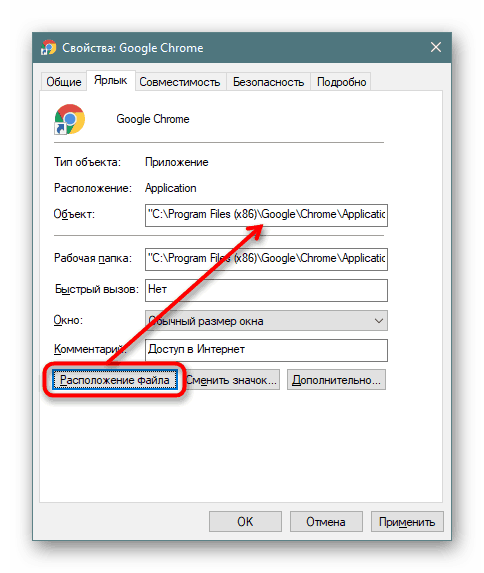

- Z reguły we właściwościach skrótu „Folder roboczy” jest poprawnie określony, więc możesz go użyć do szybkiego znalezienia katalogu przeglądarki.

![Folder roboczy przeglądarki we właściwościach skrótu]()

Ponadto możesz kliknąć „Lokalizacja pliku”, aby szybko przejść do niego, ale pod warunkiem, że fałszywy plik znajduje się w folderze roboczym przeglądarki (możesz się o tym dowiedzieć w polu „Obiekt” ).

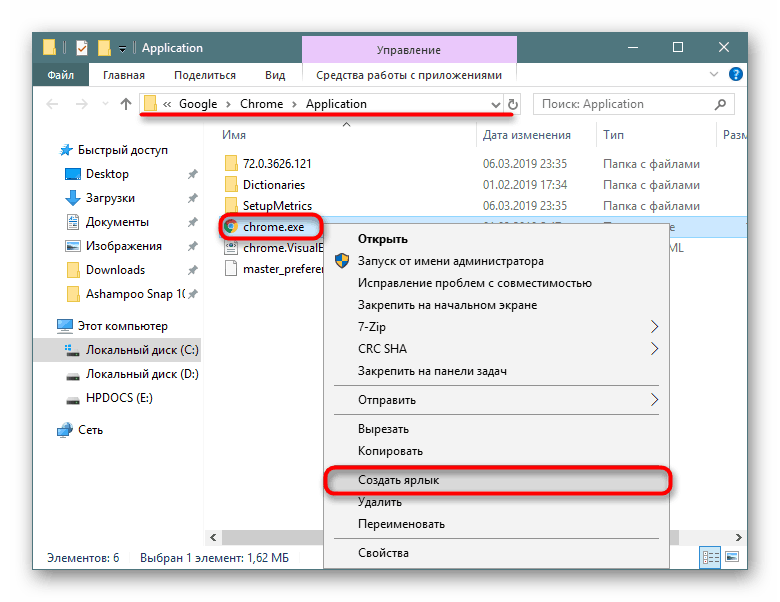

- Zmodyfikowany plik jest usuwany, a z pliku EXE tworzymy skrót. Aby to zrobić, kliknij go prawym przyciskiem myszy i kliknij „Utwórz skrót” .

- Pozostaje zmienić jej nazwę i przeciągnąć do tego samego miejsca, w którym znajdowała się poprzednia etykieta.

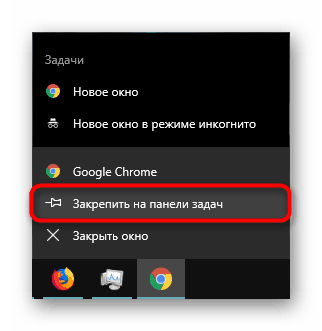

- Jeśli skrót nie jest potrzebny, możesz uruchomić przeglądarkę i przypiąć ją do paska zadań.

Etap 3: Skanowanie komputera

Skanowanie komputera jest obowiązkowe nie tylko pod kątem wirusów, ale także niechcianego oprogramowania, które przeglądarka lubi pisać w postaci pasków narzędzi, domyślnych wyszukiwarek, banerów itp. Różni programiści stworzyli kilka narzędzi jednocześnie wykrywających złośliwe oprogramowanie, zmuszając na przykład do zastąpienia wyszukiwarek, otwarcia przeglądarki samodzielnie, wyświetlania reklam w nowej karcie lub w rogach okna. Z listą takich rozwiązań i lekcji na temat ich używania, a także informacjami na temat rozwiązania problemu, w którym przeglądarka internetowa będzie dostępna w dowolnym momencie, możesz przeczytać artykuły w linkach poniżej.

Więcej szczegółów:

Popularne programy do usuwania reklam w przeglądarce

Walcz z wirusami reklamowymi

Dlaczego przeglądarka uruchamia się sama

Etap 4: Czyszczenie hostów

Często użytkownicy zapominają zajrzeć do narzędzia, które bezpośrednio kontroluje dostęp do niektórych witryn. W pliku hosts często dodawane są witryny, które są następnie uruchamiane w przeglądarce wbrew woli osoby. Proces czyszczenia jest łatwy, aby to zrobić, znajdź i wykonaj zmianę pliku, postępując zgodnie z poniższymi instrukcjami.

Więcej szczegółów: Zmiana pliku hosts w systemie Windows

Musisz doprowadzić gospodarzy do tego samego stanu, co na zrzucie ekranu artykułu pod powyższym linkiem. Rozważ kilka niuansów:

- Szczególnie trudne jest dodawanie linii ze stronami do samego dołu dokumentu, pozostawiając puste pole widoczne. Sprawdź, czy po prawej stronie dokumentu znajduje się pasek przewijania.

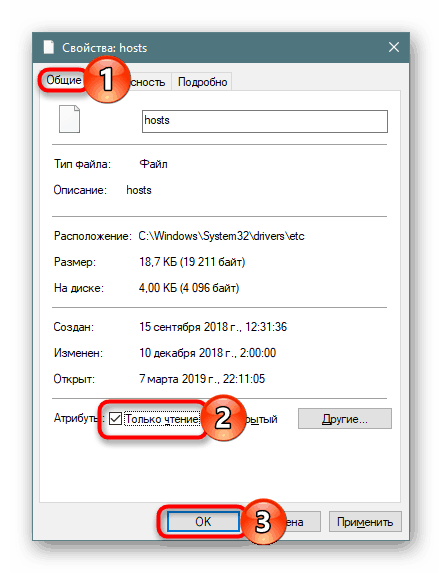

- W przyszłości dokument może być łatwo zmieniony na dowolnego hakera, więc dobrym rozwiązaniem byłoby uczynienie go tylko do odczytu ( kliknij prawym przyciskiem myszy na hostach> Właściwości > Tylko do odczytu ).

Krok 5: Wyświetl listę zainstalowanych programów

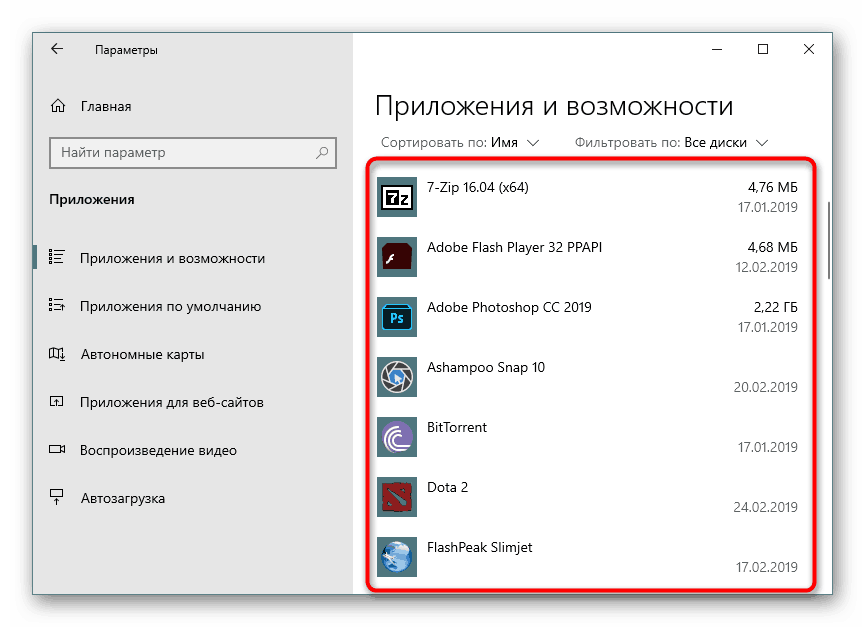

Niektóre programy nie są zdefiniowane jako adware lub niechciane, ale w rzeczywistości są takie dla użytkownika. Dlatego uważnie sprawdź listę zainstalowanego oprogramowania, a jeśli zobaczysz nieznaną aplikację, której nie zainstalowałeś, sprawdź jej znaczenie. Programy z nazwami w duchu „wyszukiwania” , „paska narzędzi” należy bez wahania usunąć. Z pewnością nie przyniosą żadnych korzyści.

Zobacz też: Sposoby usuwania programów w Windows 7 / Windows 10

Wniosek

Zlikwidowaliśmy podstawowe techniki sprawdzania i czyszczenia przeglądarki przed wirusami. W przeważającej większości przypadków pomagają znaleźć szkodnika lub upewnić się, że nie istnieje. Wirusy mogą jednak znajdować się w pamięci podręcznej przeglądarki i nie jest możliwe sprawdzenie jej pod kątem czystości, z wyjątkiem skanowania folderu pamięci podręcznej za pomocą programu antywirusowego. Aby zapobiec lub po przypadkowym pobraniu wirusa, zdecydowanie zaleca się wyczyszczenie pamięci podręcznej. Jest to łatwe do wykonania za pomocą następującego artykułu.

Więcej szczegółów: Czyszczenie pamięci podręcznej w przeglądarce

Rozszerzenia blokujących reklamy pomagają nie tylko usuwać irytujące przeglądarki, ale także blokować agresywne zachowanie niektórych witryn, które przekierowują na inne strony, które mogą być szkodliwe. Polecamy uBlock Origin , możesz wybrać inną opcję.

Jeśli nawet po wszystkich sprawdzeniach zauważysz, że coś dzieje się z komputerem, najprawdopodobniej wirus nie znajduje się w przeglądarce, ale w samym systemie operacyjnym, kontrolując, w tym także. Pamiętaj, aby zeskanować cały komputer, korzystając z zaleceń przedstawionych poniżej.

Więcej szczegółów: Walcz z wirusami komputerowymi