Jak szyfrować dane na komputerze

Jak wiesz, właściciele komputerów osobistych używają systemu do przechowywania wszelkich danych, zarówno osobistych, jak i biznesowych. Dlatego przytłaczająca większość ludzi może być zainteresowana tematem szyfrowania danych, co implikuje nałożenie pewnych ograniczeń na dostęp do plików przez osoby postronne.

W dalszej części artykułu pokażemy główne cechy kodowania danych, a także opowiemy o programach specjalnych.

Spis treści

Szyfrowanie danych na komputerze

Przede wszystkim uwaga zasługuje na takie szczegóły, jak względna prostota procesu ochrony danych na komputerze z różnymi systemami operacyjnymi. Dotyczy to głównie niedoświadczonych użytkowników, których działania mogą pociągać za sobą konsekwencje w postaci utraty dostępu do danych.

Samo szyfrowanie to ukrywanie lub przenoszenie ważnych danych do strefy niedostępnej dla innych osób. Zwykle do tych celów tworzony jest specjalny folder z hasłem, działający tymczasowo lub na stałe.

Postępuj zgodnie z zaleceniami, aby uniknąć trudności z dostępem.

Czytaj także: Jak ukryć folder w systemie Windows

Oprócz tego, co zostało powiedziane, ważne jest, aby zastrzeżenie, że szyfrowanie danych może być wykonywane za pomocą kilku metod, często bardzo różniących się od siebie. W tym przypadku wybrane metody są dość silnie odzwierciedlone w poziomie bezpieczeństwa danych i mogą wymagać dodatkowych środków, na przykład użycia nośników wymiennych. Niektóre metody szyfrowania danych zależą bezpośrednio od zainstalowanej wersji systemu operacyjnego.

W ramach tego artykułu rozważymy proces kodowania informacji na komputerze PC za pomocą kilku programów. Aby zapoznać się z pełną listą oprogramowania, którego głównym celem jest ochrona danych osobowych, można dzięki artykułowi na naszej stronie internetowej. Programy - główny, ale nie jedyny sposób ukrywania informacji.

Czytaj więcej: Programy do szyfrowania folderów i plików

Po opanowaniu podstawowych niuansów można przystąpić do szczegółowej analizy metod.

Metoda 1: Narzędzia systemowe

Począwszy od siódmej wersji systemu operacyjnego Windows jest wyposażony w domyślną funkcję ochrony danych, BDE. Dzięki tym narzędziom dowolny użytkownik systemu operacyjnego może wykonywać wystarczająco szybko i, co ważniejsze, ukryć informacje, które można dostosowywać.

Będziemy dalej rozważać użycie szyfrowania w ósmej wersji systemu Windows. Bądź uważny, ponieważ przy każdej nowej wersji systemu podstawowa funkcjonalność jest aktualizowana.

Przede wszystkim należy włączyć główne narzędzie do kodowania, o nazwie BitLocker. Zwykle jednak jest aktywowany przed instalacją systemu operacyjnego na komputerze i może powodować trudności przy włączaniu się z systemu.

Możesz używać usługi BitLocker w systemie operacyjnym nie niższej niż wersja profesjonalna.

Aby zmienić status operacji BitLock, konieczne jest użycie specjalnej sekcji.

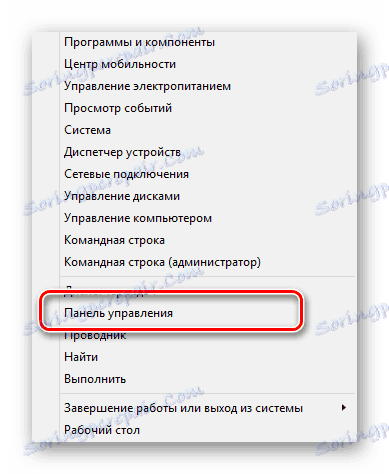

- Rozwiń menu Start, a następnie otwórz okno "Panel sterowania" .

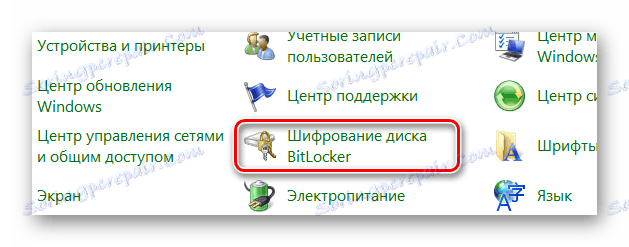

- Przewiń cały zakres partycji na dół i wybierz opcję Szyfrowanie dysków funkcją BitLocker .

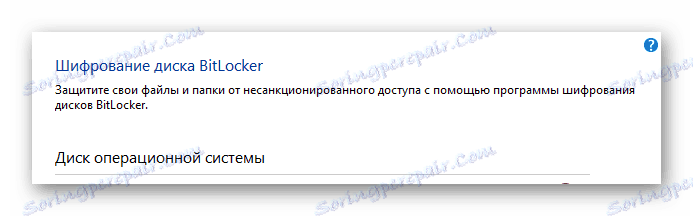

- W głównym obszarze otwieranego okna wybierz dysk lokalny, który chcesz zakodować.

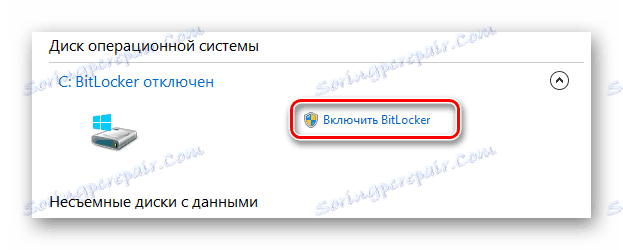

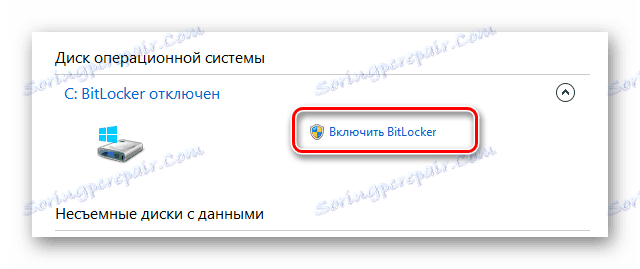

- Po zdefiniowaniu dysku, obok jego ikony, kliknij link "Włącz funkcję BitLocker"

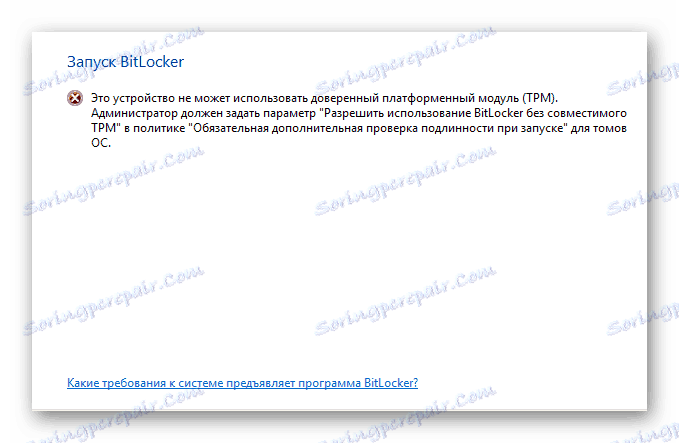

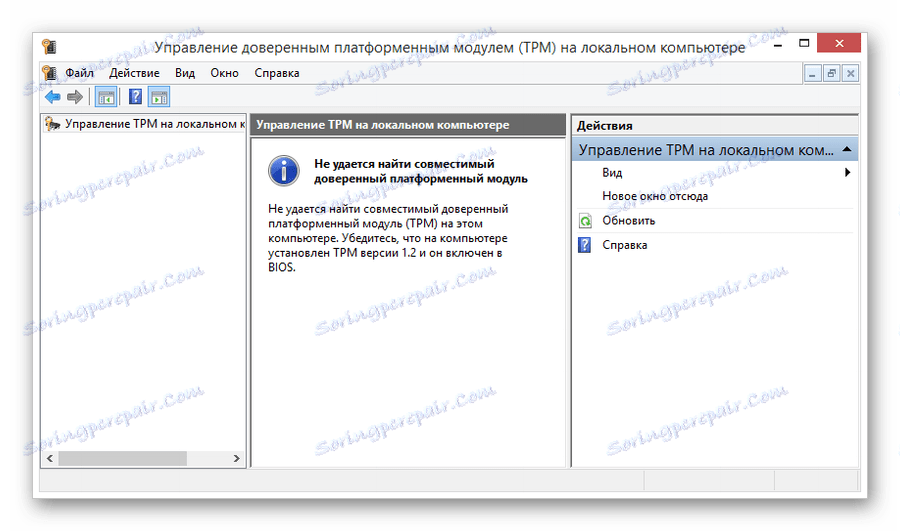

- Podczas próby wykonania ochrony danych na dysku systemowym najprawdopodobniej wystąpi błąd modułu TPM.

Szyfrowanie może być poddane wszystkim lokalnym dyskom, a także niektórym typom urządzeń USB podłączonych do komputera.

Jak można się domyślić, moduł sprzętowy TPM ma własną partycję z parametrami w systemie operacyjnym Windows.

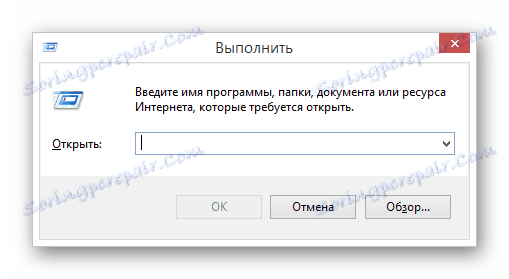

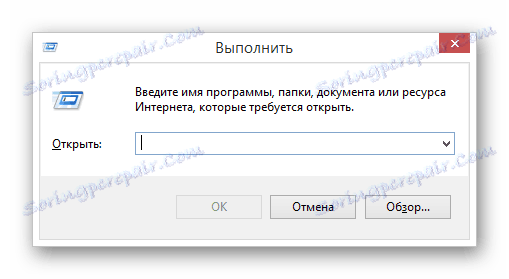

- Otwórz okno wyszukiwania systemu Windows, używając skrótu "Win + R" .

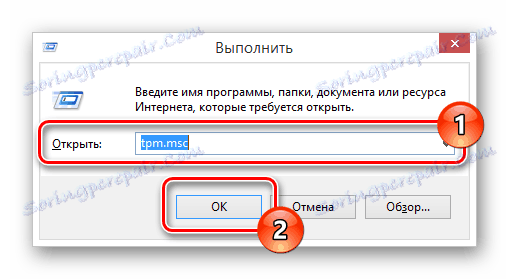

- W polu tekstowym "Otwórz" wstaw specjalne polecenie i kliknij przycisk "OK" .

- W oknie zarządzania zaufaną platformą (TPM) można uzyskać krótką informację o jego działaniu.

tpm.msc

Jeśli ten błąd nie został zauważony, możesz pominąć kolejną instrukcję konfiguracji, przechodząc bezpośrednio do procesu szyfrowania.

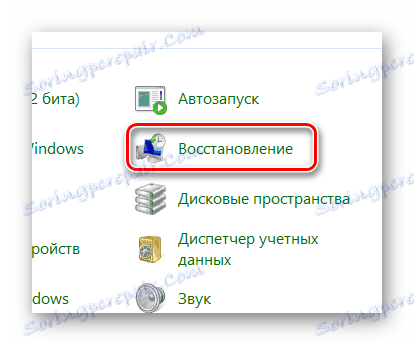

Aby pozbyć się tego błędu, należy wykonać szereg dodatkowych działań związanych ze zmianą zasad grupy lokalnej komputera. Należy również pamiętać, że w przypadku jakichkolwiek nieprzewidzianych i nietkniętych trudności można przywrócić system do stanu początkowego za pomocą funkcji "Przywracanie systemu" .

Czytaj także: Jak przywrócić system operacyjny Windows

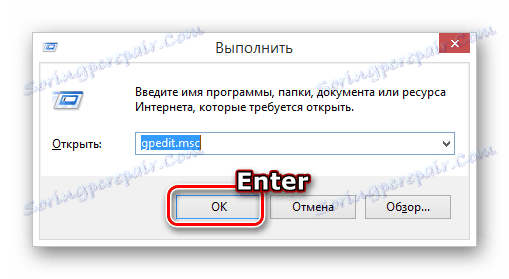

- W taki sam sposób jak wspomniano wcześniej, otwórz okno wyszukiwania systemu "Uruchom" za pomocą kombinacji klawiszy "Win + R" .

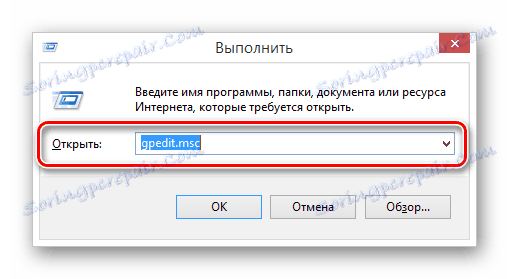

- Wypełnij specjalne pole tekstowe "Otwórz" , dokładnie powtarzając polecenie wyszukiwania podane przez nas.

- Po wypełnieniu określonego pola użyj przycisku "OK" lub klawisza "Enter" na klawiaturze, aby rozpocząć proces przetwarzania polecenia uruchomienia aplikacji.

gpedit.msc

Czytaj także: Nie można znaleźć poprawki "Gpedit.msc"

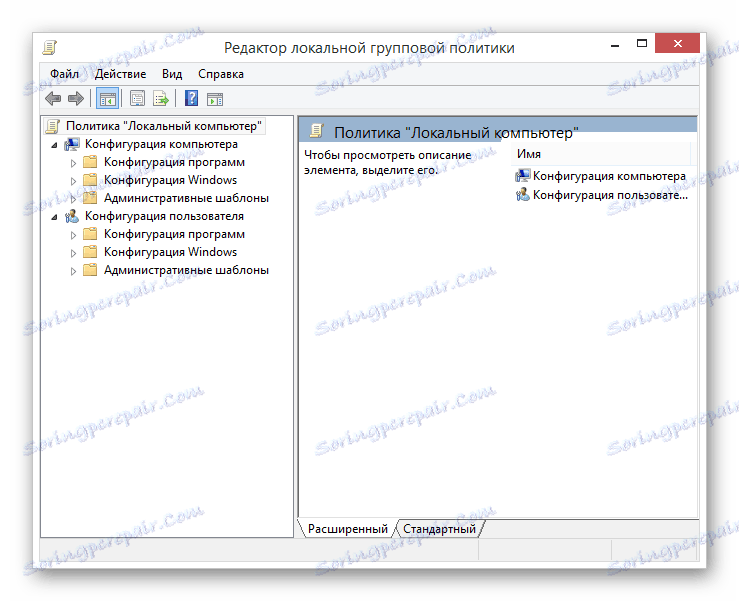

Jeśli wszystko zostało wykonane poprawnie, pojawi się okno "Local Policy Policy Editor" .

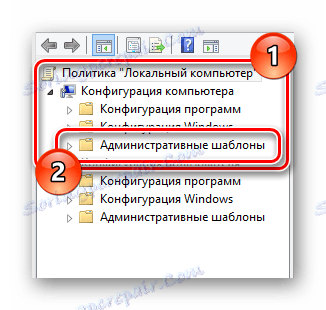

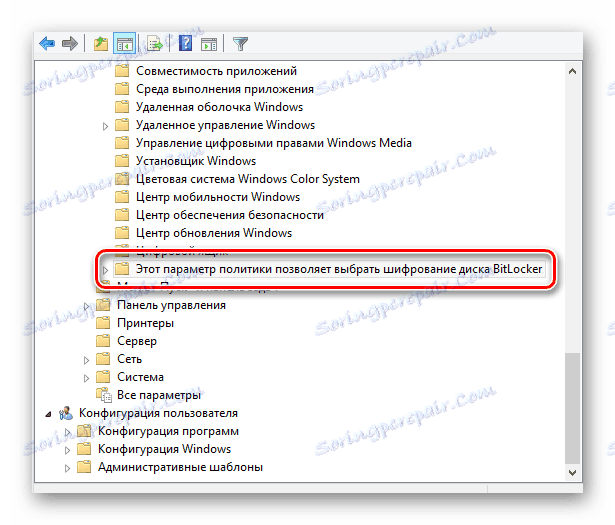

- Na głównej liście folderów w sekcji "Konfiguracja komputera" rozwiń sekcję podrzędną "Szablony administracyjne" .

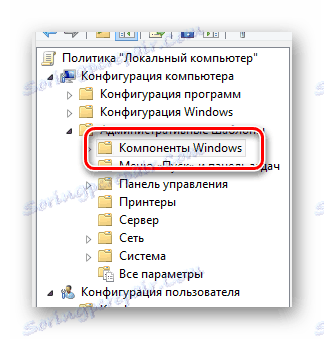

- Na poniższej liście rozwiń katalog "Windows Components" .

- Z dość obszernej listy folderów w sekcji rozwiniętej znajdź "To ustawienie zasad umożliwia wybranie opcji Szyfrowanie dysków funkcją BitLocker . "

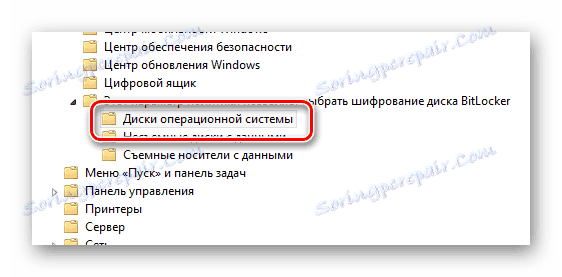

- Następnie musisz wybrać folder "Operating System Drives" .

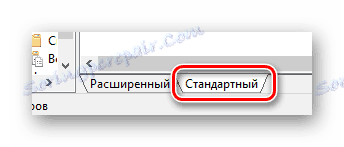

- W głównym obszarze roboczym po prawej stronie okna folderu folderów zmień tryb widoku na "Standardowy" .

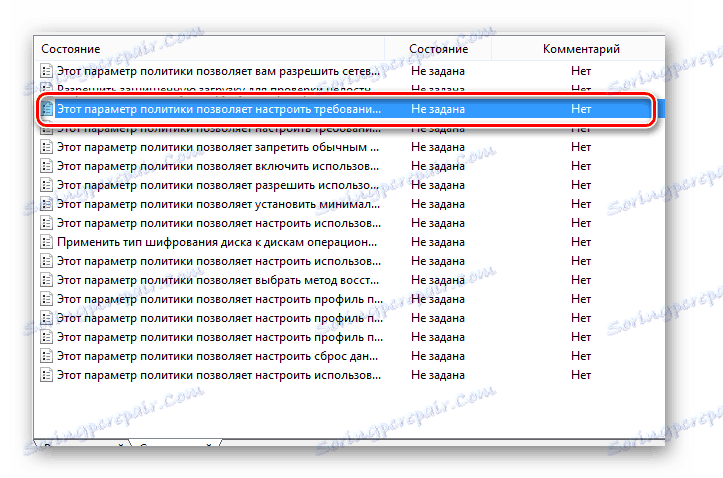

- Na przedstawionej liście dokumentów znajdź i otwórz sekcję Additional Authentication podczas uruchamiania.

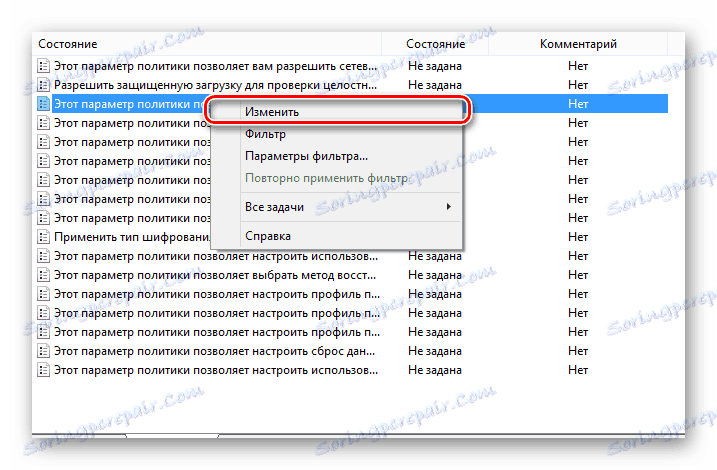

- Możesz otworzyć okno edycji klikając dwukrotnie na LMB lub klikając na "Zmień" w menu PKM.

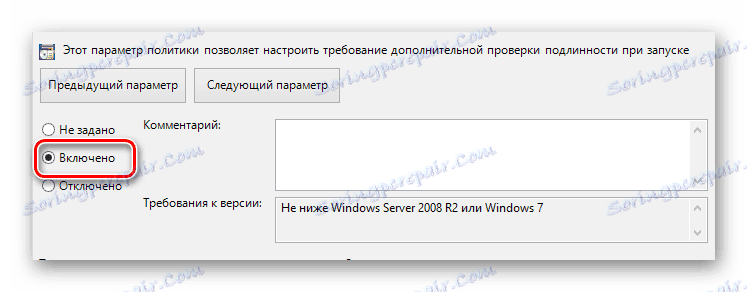

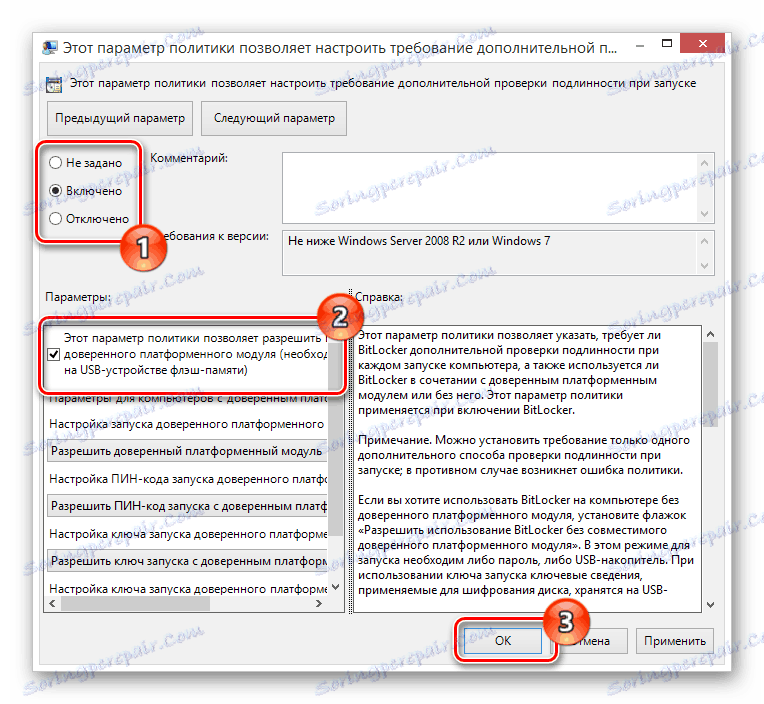

- W górnej części otwartego okna znajdź blok zarządzania parametrami i ustaw zaznaczenie w opcji "Włączone" .

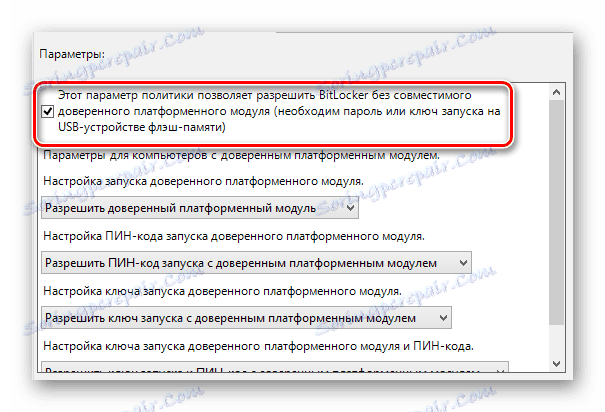

- Aby uniknąć możliwych komplikacji w przyszłości, należy zaznaczyć pole wyboru w oknie "Opcje" obok elementu określonego na zrzucie ekranu.

- Po ustawieniu zalecanych wartości dla ustawień zasad grupy, użyj przycisku "OK" w dolnej części okna roboczego.

Pozwoli ci to z niewielką wygodą wyszukiwać i edytować niezbędne parametry.

Zrobiwszy wszystko zgodnie z naszymi instrukcjami, nie będziesz już musiał stawić czoła błędowi modułu platformy TPM.

Aby zmiany zostały wprowadzone, ponowne uruchomienie nie jest wymagane. Jeśli jednak coś pójdzie nie tak, uruchom ponownie system.

Teraz, po zrozumieniu wszystkich niuansów przygotowawczych, możesz przejść bezpośrednio do ochrony danych na dysku.

- Przejdź do okna szyfrowania danych zgodnie z pierwszą instrukcją w tej metodzie.

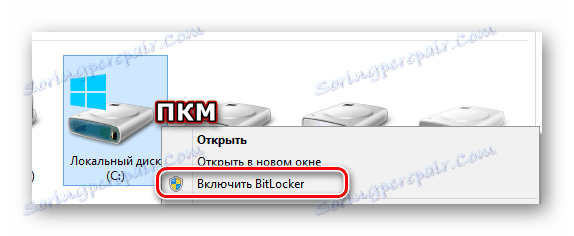

- Możesz również otworzyć żądane okno z sekcji systemowej "Mój komputer" , klikając potrzebny dysk prawym przyciskiem myszy i wybierając "Włącz funkcję BitLocker" .

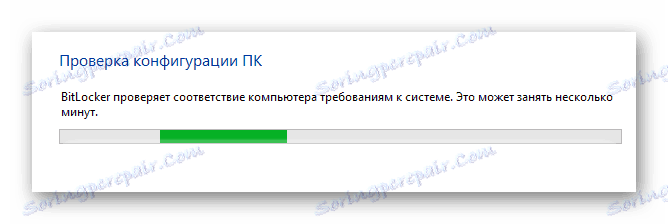

- Po pomyślnym zainicjowaniu procesu szyfrowania funkcja BitLocker automatycznie sprawdzi kompatybilność konfiguracji komputera.

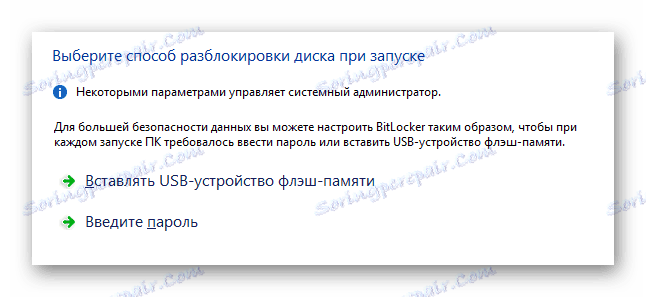

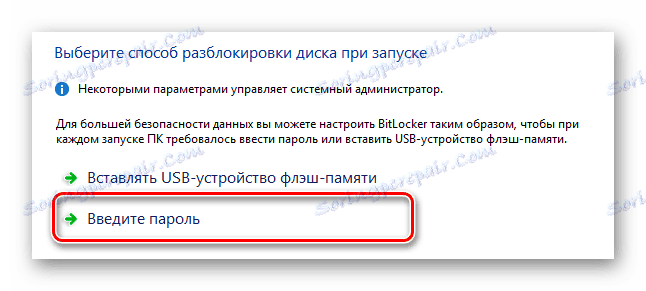

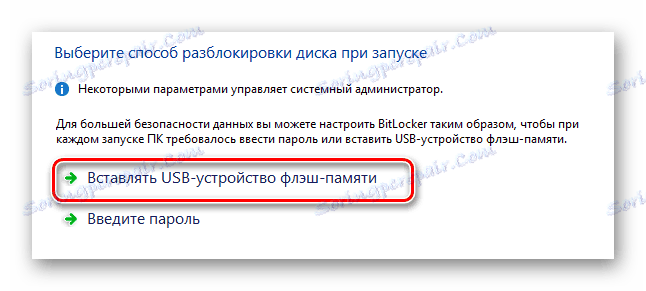

W następnym kroku musisz wybrać jedną z dwóch opcji szyfrowania.

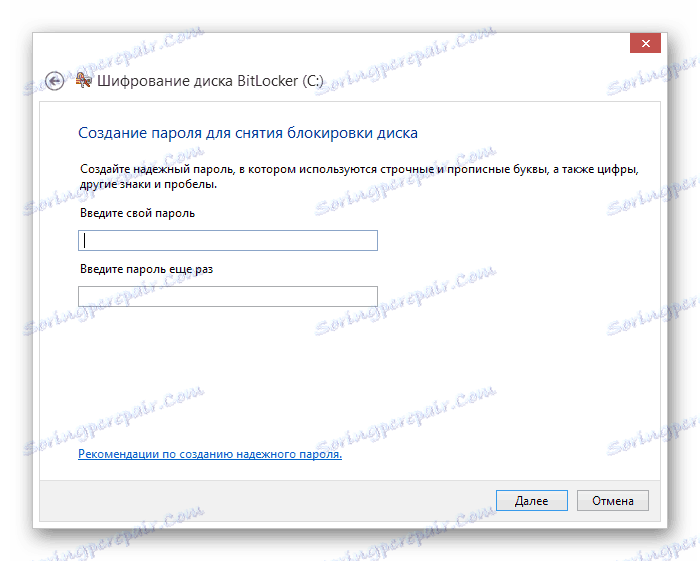

- Opcjonalnie możesz utworzyć hasło do późniejszego dostępu do informacji.

- W przypadku hasła, musisz wprowadzić dowolny wygodny zestaw znaków w pełnej zgodności z wymaganiami systemowymi i kliknąć przycisk "Dalej" .

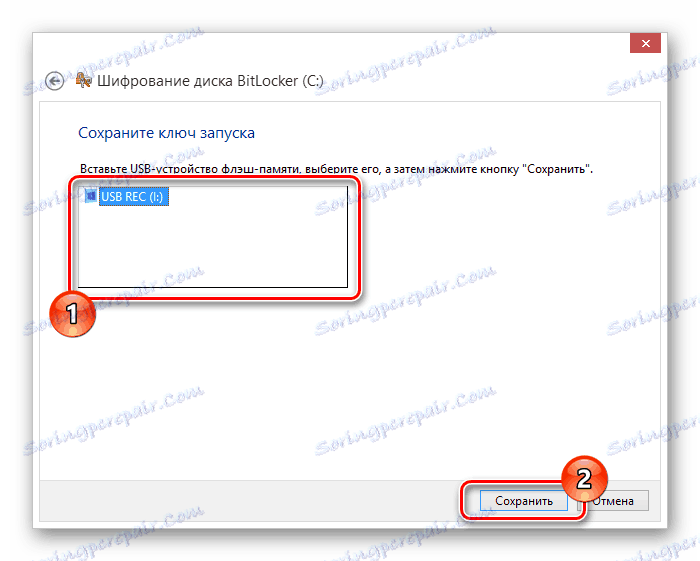

- Jeśli masz działający dysk USB, wybierz "Wstaw urządzenie pamięci flash USB" .

- Na liście dostępnych napędów wybierz żądane urządzenie i użyj przycisku "Zapisz" .

Nie zapomnij podłączyć urządzenia USB do komputera.

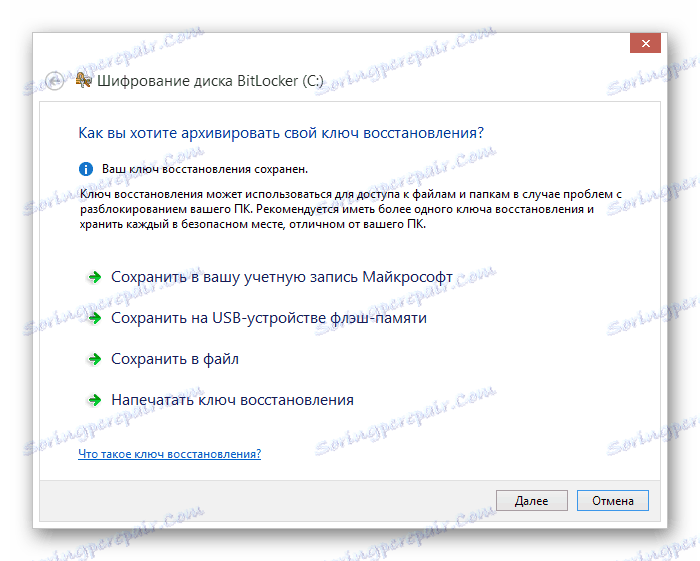

Bez względu na wybraną metodę szyfrowania, będziesz na stronie tworząc archiwum za pomocą klucza.

- Określ najbardziej akceptowaną wersję archiwum do przechowywania klucza dostępu i kliknij przycisk "Dalej" .

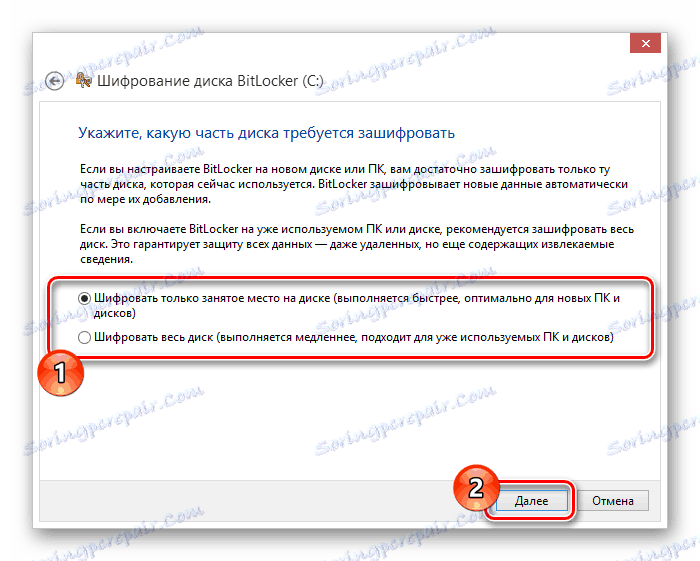

- Wybierz metodę szyfrowania danych na dysku, kierując się zaleceniami funkcji BitLocker.

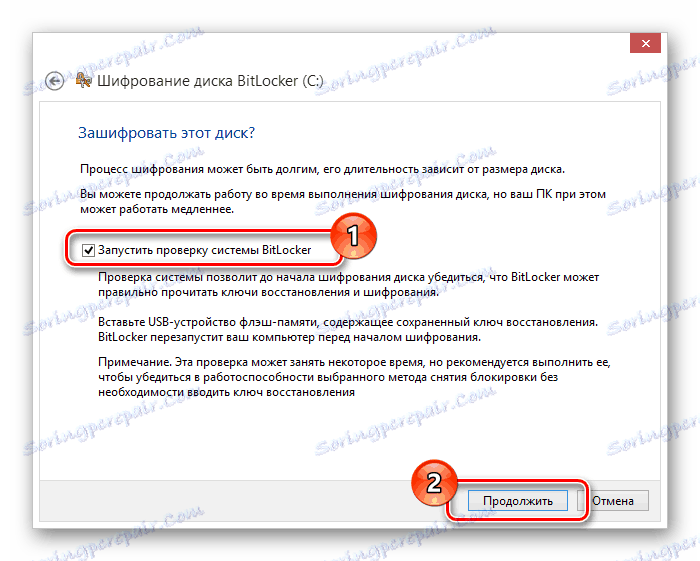

- W ostatnim kroku zaznacz pole "Uruchom weryfikację systemu BitLocker" i kliknij przycisk "Kontynuuj" .

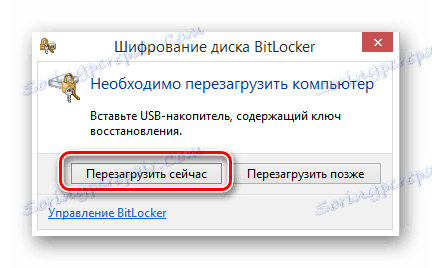

- Teraz w specjalnym oknie kliknij przycisk "Uruchom ponownie teraz" , nie zapominając o włożeniu dysku flash za pomocą klucza szyfrowania.

Używamy, aby zapisać klucz na dysku flash.

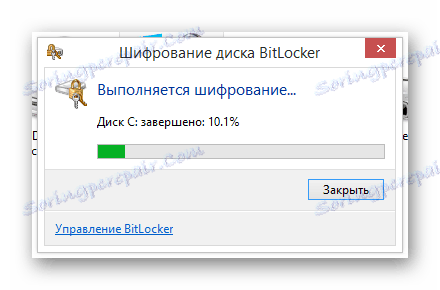

Od tego momentu rozpocznie się automatyczny proces kodowania danych na wybranym dysku, którego czas zależy bezpośrednio od konfiguracji komputera i innych kryteriów.

- Po pomyślnym ponownym uruchomieniu ikona usługi szyfrowania danych pojawia się na pasku zadań systemu Windows.

- Po kliknięciu określonej ikony zostanie wyświetlone okno z możliwością przejścia do ustawień funkcji BitLocker i wyświetleniem informacji o procesie szyfrowania.

- Podczas kodowania można łatwo korzystać z przetwarzanego dysku.

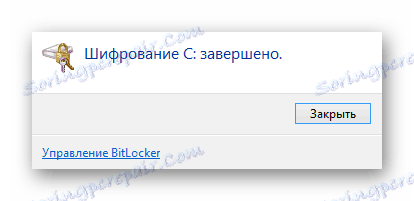

- Po zakończeniu procedury ochrony informacji zostanie wyświetlone odpowiednie powiadomienie.

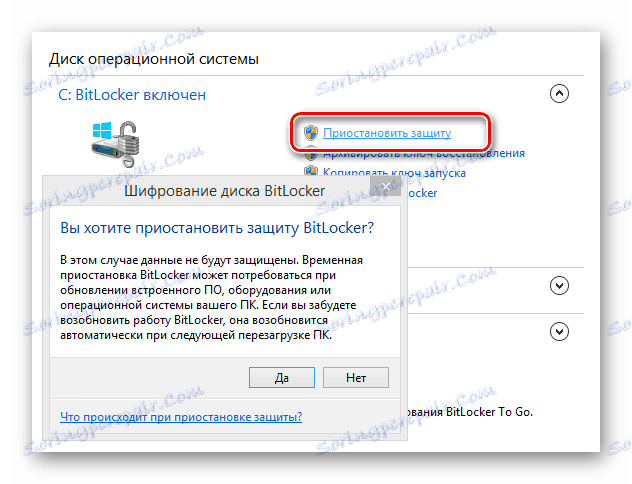

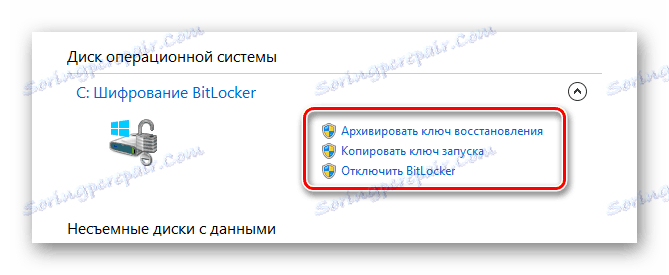

- Możesz tymczasowo zrezygnować z ochrony dysku, używając specjalnego elementu w panelu sterowania funkcją BitLocker.

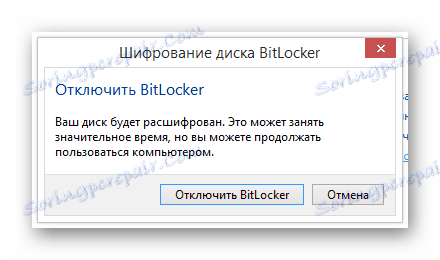

- Jeśli to konieczne, zmiany można odwrócić na początek, używając pozycji "Wyłącz funkcję BitLocker" na panelu sterowania.

- Odłączenie, a także włączenie, nie nakłada żadnych ograniczeń na komputer.

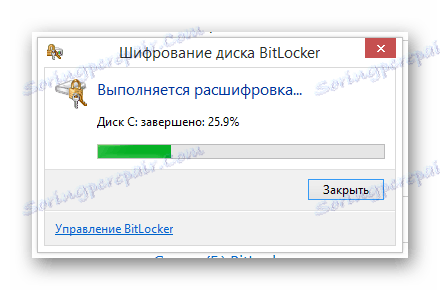

- Odszyfrowywanie może trwać dłużej niż kodowanie.

Podczas działania BitLoker tworzy wystarczająco silne obciążenie na dysku. Jest to najbardziej zauważalne, gdy partycja systemowa jest przetwarzana.

Wydajność systemu ochrony wznawia się automatycznie po wyłączeniu lub ponownym uruchomieniu komputera.

W późniejszych etapach kodowania nie trzeba ponownie uruchamiać systemu operacyjnego.

Pamiętaj, że po utworzeniu pewnego rodzaju ochrony danych osobowych, musisz ciągle korzystać z istniejącego klucza dostępu. W szczególności dotyczy to metody wykorzystującej napęd USB, aby nie napotkać problemów bocznych.

Czytaj także: Nie otwieraj folderów na komputerze

Metoda 2: Oprogramowanie innych firm

Druga metoda wysokiej jakości może być podzielona na wiele pod-trybów ze względu na istnienie ogromnej liczby różnych programów zaprojektowanych specjalnie do szyfrowania informacji na komputerze. Jednocześnie, jak już powiedzieliśmy na samym początku, sprawdziliśmy większość oprogramowania, a Ty musisz tylko zdecydować o aplikacji.

Pamiętaj, że niektóre programy wysokiej jakości są objęte płatną licencją. Ale mimo to mają dość dużą liczbę alternatyw.

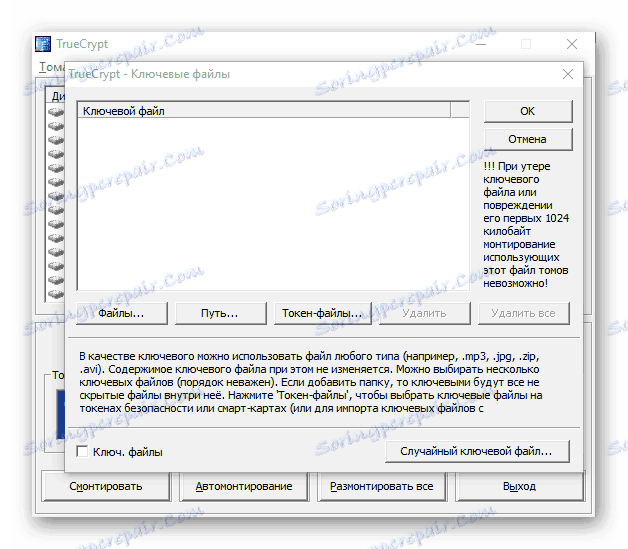

Najlepsze, a czasem ważne, najbardziej popularne oprogramowanie do szyfrowania TrueCrypt . Za pomocą tego oprogramowania możesz łatwo kodować różnego rodzaju informacje poprzez tworzenie specjalnych klawiszy.

Innym interesującym programem jest R-Crypto , przeznaczony do kodowania danych poprzez tworzenie kontenerów. W takich blokach mogą być przechowywane różne informacje, które można kontrolować tylko wtedy, gdy istnieją klucze dostępu.

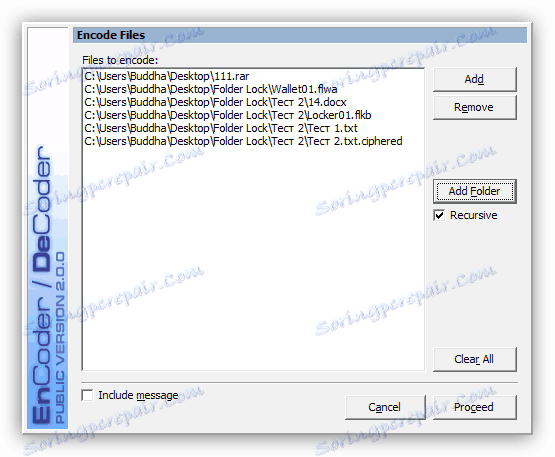

Ostatnie oprogramowanie w tym artykule jest RCC EnCoder / DeCoder , stworzony w celu maksymalnego szybkiego kodowania danych. Niska waga programu, bezpłatna licencja, a także możliwość pracy bez instalacji, może uczynić ten program niezbędnym dla typowego użytkownika komputera osobistego, który jest zainteresowany ochroną danych osobowych.

W przeciwieństwie do poprzednio omawianej funkcji funkcji BitLocker, oprogramowanie innej firmy do szyfrowania danych pozwala na kodowanie tylko potrzebnych informacji. W tym przypadku istnieje również możliwość ograniczenia dostępu do całego dysku, ale tylko w przypadku niektórych programów, na przykład TrueCrypt.

Czytaj także: Programy do szyfrowania folderów i plików

Warto zwrócić uwagę na fakt, że z reguły każda aplikacja do kodowania informacji na komputerze ma własny algorytm odpowiednich działań. Co więcej, w niektórych przypadkach oprogramowanie ma najsurowsze ograniczenia dotyczące rodzaju plików chronionych.

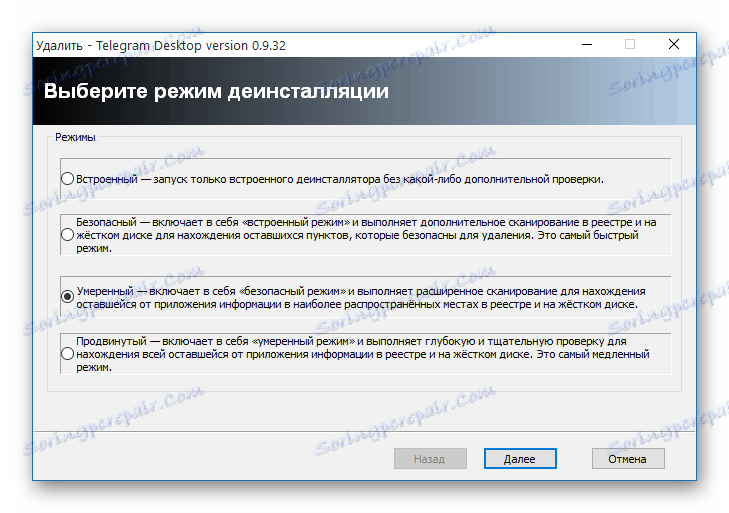

W porównaniu z tą samą funkcją BitLocker specjalne programy nie mogą powodować trudności z dostępem do danych. Jeśli wystąpią takie trudności, zalecamy zapoznanie się z omówieniem możliwości usunięcia oprogramowania innych firm.

Czytaj także: Jak usunąć odinstalowany program

Wniosek

Na zakończenie tego artykułu należy wspomnieć o konieczności zapisania klucza dostępu po zaszyfrowaniu. Ponieważ jeśli ten klucz zostanie utracony, możesz utracić dostęp do ważnych informacji lub całego dysku twardego.

Aby uniknąć problemów, używaj tylko niezawodnych urządzeń USB i postępuj zgodnie z zaleceniami podanymi w trakcie artykułu.

Mamy nadzieję, że otrzymałeś odpowiedzi na pytania dotyczące kodowania, a kończymy na temacie ochrony danych na komputerze.