Cel i metody używania hostów

Plik zastępy niebieskie jest obecny we wszystkich nowoczesnych wersjach systemów operacyjnych Windows, znajduje się w tym samym miejscu i teraz wszędzie wykonuje tę samą opcję. Jednak zastępował technologię serwera DNS, czyli dopasowywał nazwy domen do ich adresów IP. Wskazał sam adres, na przykład 192.154.12.1i została przypisana nazwa domeny, na przykład site.com... Teraz użytkownik może wprowadzić nazwę domeny zamiast pełnego adresu IP, aby przejść do zasobu internetowego za pośrednictwem przeglądarki. Umożliwiło to szybsze zapamiętanie lokalizacji poszczególnych stron, a także dodało kreatywności i marketingu, ponieważ teraz adres strony jest dobierany w taki sposób, aby pasował nie tylko do tematyki, ale też był zapamiętywany.

W obecnych realiach zastępy niebieskiemożna powiedzieć, że jest pusty, ale istnieje kilka różnych metod jego wykorzystania, według których użytkownik znajduje obiekt potrzebny do edycji:

- Podstawowym sposobem jest edycja, aby zablokować dostęp do niektórych zasobów. Odbywa się to poprzez podanie fałszywego adresu IP dla określonej nazwy domeny, który omówimy bardziej szczegółowo później. Administrator systemu może bez problemu zamknąć dostęp do dowolnego zasobu, jedynie wpisując jego domenę i przypisując nieistniejący adres IP, na który przekierowanie nastąpi odpowiednio bezskutecznie.

- Ta sama technika jest używana do blokowania złośliwych i reklamujących witryn, które mogą potencjalnie uszkodzić komputer. W sekcji poświęconej edycji zastępy niebieskie, omówimy ten temat, przedstawiając jedną z najbardziej aktualnych list odpowiednich importów.

- Rzadziej doświadczeni użytkownicy z lokalnymi zasobami przypisują jej optymalną nazwę domeny, aby za każdym razem nie wpisywali ręcznie numerów w przeglądarce. Jednak ten temat dotyczy tylko doświadczonych użytkowników, którzy już doskonale rozumieją cel zastępy niebieskie.

- Ostatecznym celem edycji jest przyspieszenie ładowania stron internetowych. Jeśli automatycznie wybrany serwer DNS z jakiegoś powodu nie może zapewnić szybkiego przejścia do określonych zasobów, możesz zmapować ich IP i domeny w tym pliku, aby używać go dokładnie podczas nawigacji w przeglądarce.

Zwróć uwagę, że czasami twórcy złośliwego oprogramowania podczas infekowania komputera dokonują edycji obiektu w cieniu, wprowadzając tam zmiany przekierowania. Jeśli więc twój komputer jest zainfekowany wirusem lub reklamą, po otwarciu przeglądarki możesz automatycznie przejść do nieznanej witryny. Jeśli taka sytuacja wystąpi, najpierw sprawdź sam plik, usuwając niepotrzebne i podejrzane wiersze, a następnie przejdź do innych metod rozwiązania problemu.

Więcej szczegółów: Zwalczanie wirusów reklamowych

Na przyszłość zalecamy również sprawdzenie tego atrybutu „Tylko do czytania”zablokować możliwość ponownego wystąpienia takich nagłych zmian obiektu. Jedna z kolejnych sekcji tego artykułu skupi się na tym temacie.

Lokalizacja hostów

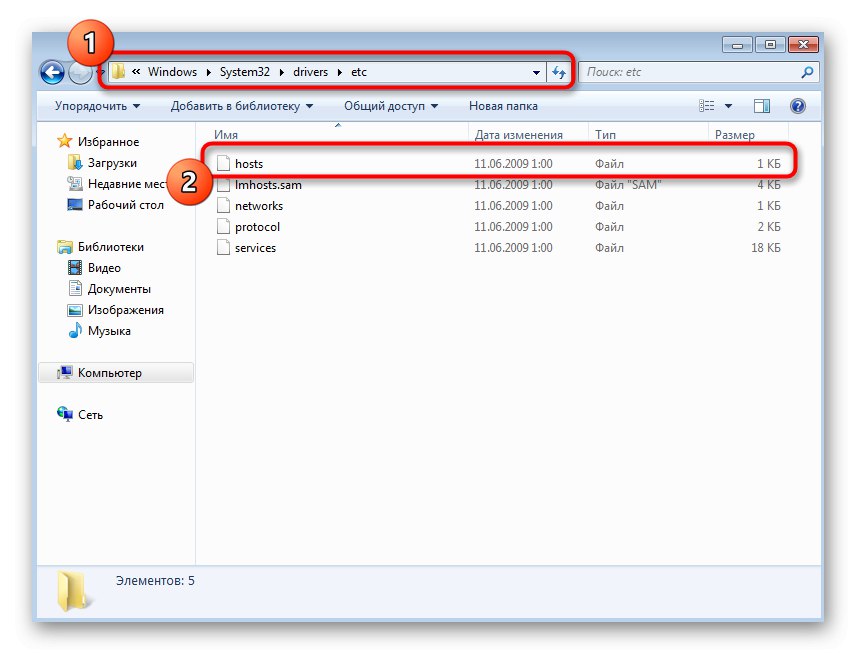

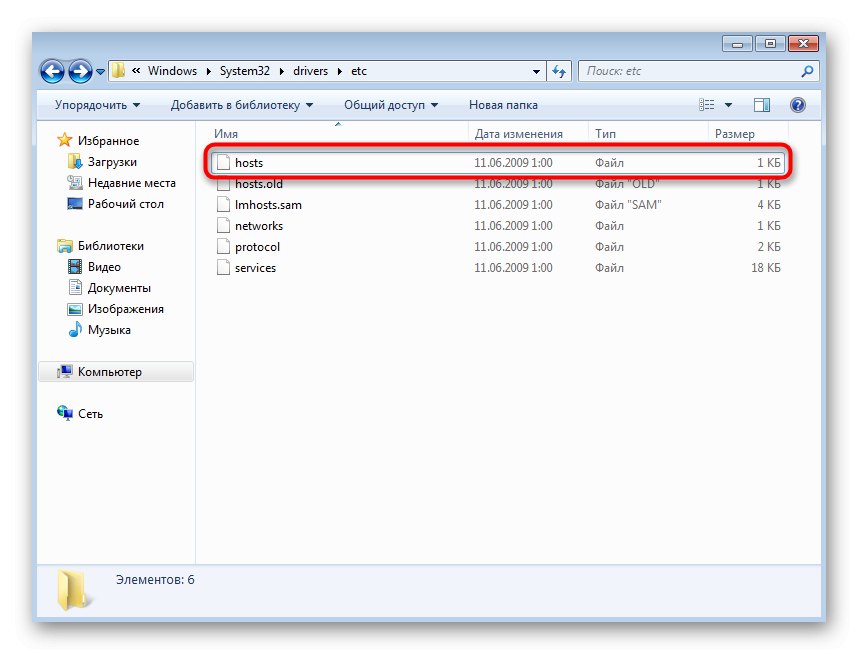

Powyżej wyjaśniliśmy już, że przedmiotowy obiekt we wszystkich wersjach systemu Windows znajduje się w tym samym miejscu na partycji systemowej dysku twardego. Droga do niego jest następująca:

C: WindowsSystem32driversetc

Wystarczy otworzyć Eksploratora lub od razu edytor tekstu, aby przejść do jego lokalizacji i rozpocząć edycję.

Tworzenie kopii zapasowej pliku

Przed przystąpieniem do edycji zalecamy utworzenie kopii zapasowej zastępy niebieskieaby w przyszłości możliwe było szybkie przywrócenie stanu do pierwotnego stanu. Nie dotyczy to przypadków, w których początkowo nie jest w nim przechowywana ani jedna linia kodu, ponieważ wtedy bieżące ustawienia są po prostu usuwane, a czysty plik jest zapisywany bez żadnych reguł. Jeśli jesteś zainteresowany utworzeniem takiej kopii zapasowej, wykonaj następujące kroki.

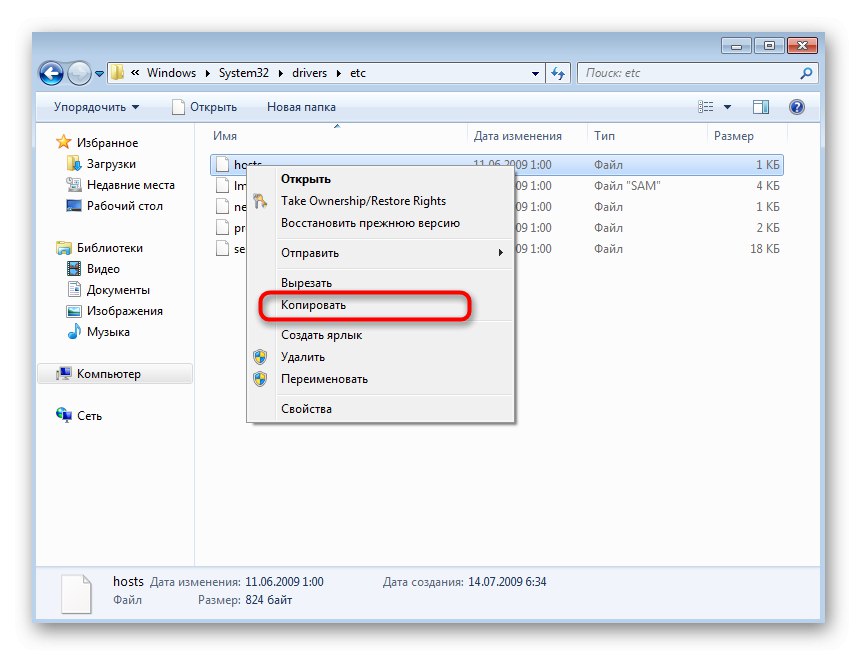

- Postępuj zgodnie ze ścieżką wspomnianą powyżej przez Eksplorator plików, gdzie znajdziesz "Zastępy niebieskie", kliknij prawym przyciskiem myszy i wybierz "Kopiuj".

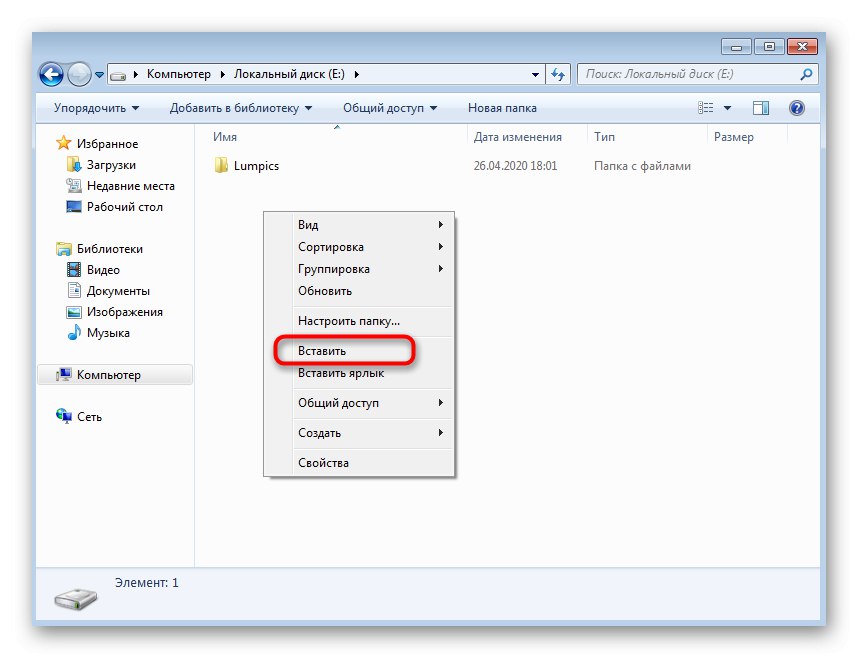

- Przenieś się w inne miejsce, w którym wklej ten plik przez Ctrl + V lub wywołując menu kontekstowe.

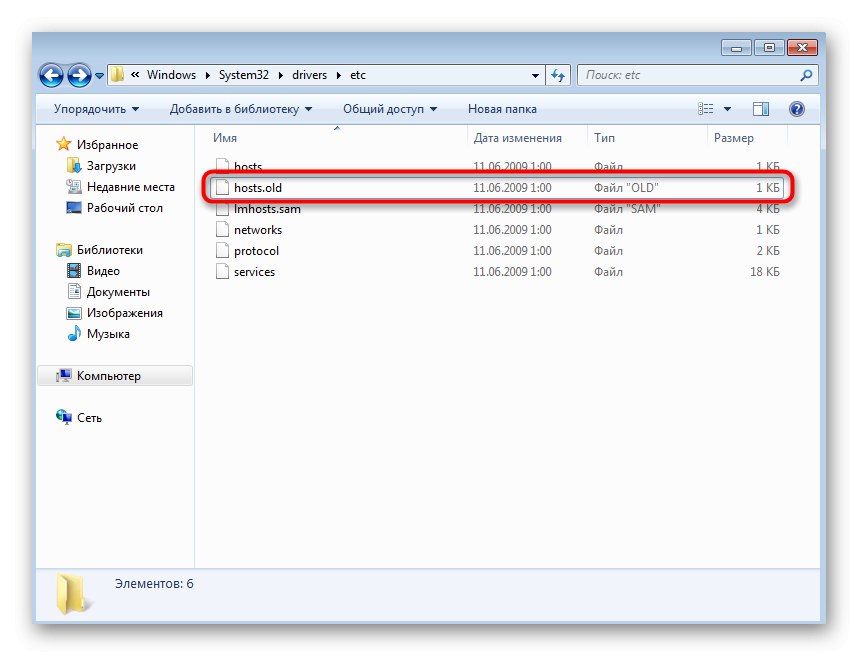

- Możesz pozostawić kopię w jej pierwotnej lokalizacji, ale wtedy trzeba będzie zmienić jej nazwę, dodając ją na końcu

.stary.

Teraz wiesz, że w przypadku jakichkolwiek problemów z mapowaniem adresów IP i nazw domen możesz w dowolnym momencie przywrócić plik do jego pierwotnego stanu, cofając wszystkie ręcznie wprowadzone ustawienia.

Zarządzanie atrybutem tylko do odczytu

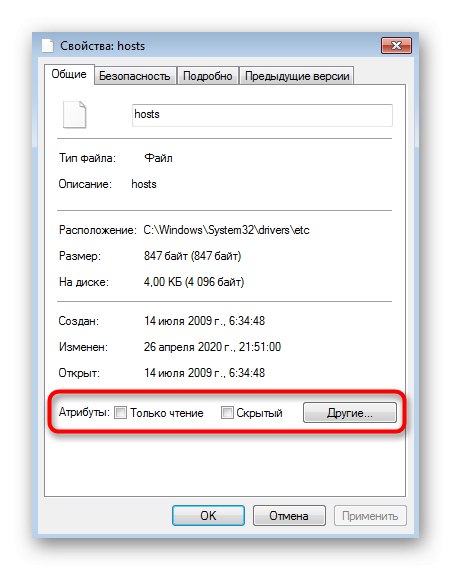

Atrybut „Tylko do czytania” służy do nakładania ograniczeń edycyjnych na ich zawartość. Rozmawialiśmy już o tym podczas analizy wirusów reklamowych, a teraz jasno pokażemy, jak aktywować ten atrybut. Informacje te będą również przydatne dla tych, którzy będą mieli problemy podczas zapisywania samego pliku po edycji, jeśli atrybut jest już aktywowany. Możesz nim zarządzać w ten sposób:

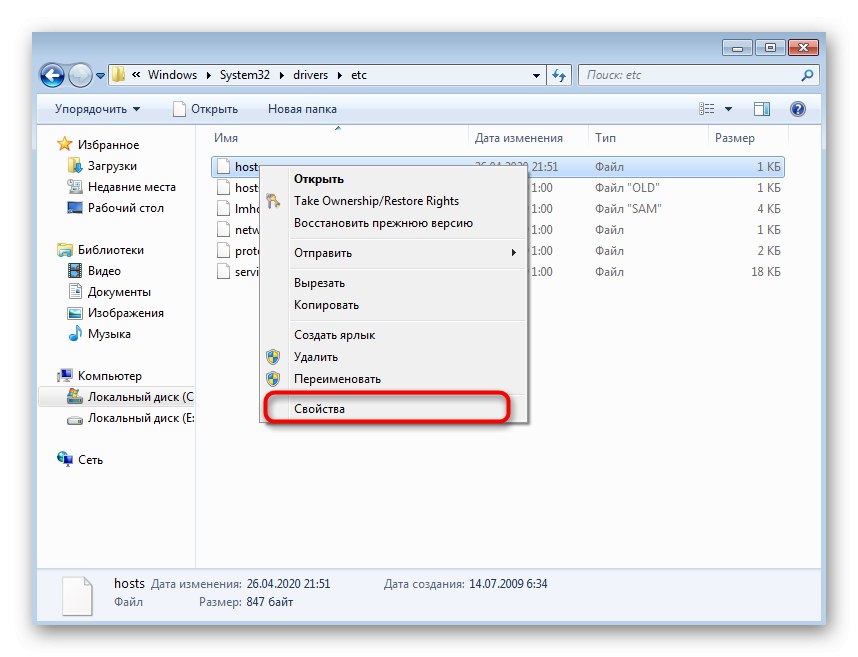

- Kliknij plik prawym przyciskiem myszy i wybierz opcję z menu kontekstowego "Nieruchomości".

- Zaznacz lub odznacz pole „Tylko do czytania”... Są tutaj inne atrybuty, możesz się z nimi zapoznać, aby dowiedzieć się o ich istnieniu na przyszłość.

Użyj tej samej metody, aby w razie potrzeby zmienić stan atrybutu, na przykład wprowadzić zmiany, a następnie ponownie ograniczyć dostęp.

Otwieranie hostów do edycji

W zastępy niebieskie nie ma określonej składni ani kodowania, więc nawet standardowy Notatnik może obsłużyć otwieranie, a to narzędzie jest odpowiednie dla użytkowników na każdym poziomie. Warto jednak zauważyć, że istnieją dwie opcje otwierania, które przeanalizujemy poniżej.

Edycja dowolnych plików systemowych jest możliwa tylko z poziomu konta z uprawnieniami administratora. Jeśli nie otrzymałeś jeszcze takich praw lub nie zalogowałeś się do swojego profilu, powinieneś to zrobić teraz, aby uzyskać więcej informacji, przeczytaj link poniżej.

Więcej szczegółów: Jak uzyskać uprawnienia administratora w systemie Windows 7

Opcja 1: menu kontekstowe eksploratora

Pierwszą opcją jest użycie menu kontekstowego Eksploratora i pozwala na otwarcie obiektu do modyfikacji za pomocą kilku kliknięć.

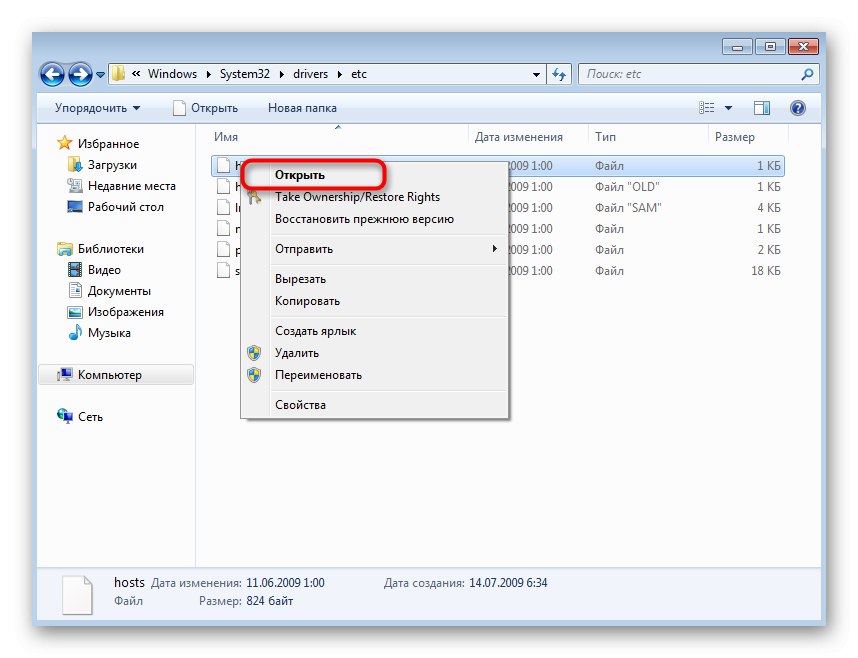

- Przejdź do jego lokalizacji i kliknij plik RMB. Robiąc to, pamiętaj, że musisz edytować oryginał, a nie wcześniej utworzoną kopię zapasową.

- Wybierz pierwszą pozycję na liście "Otwarty".

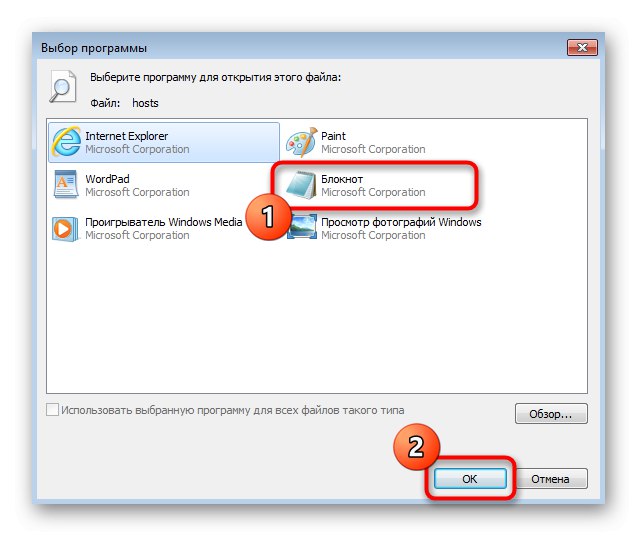

- Pojawi się okno „Wybór programu”... Domyślnie będzie tu obecny klasyczny Notatnik, więc zaznacz go LPM i kliknij przycisk "OK".

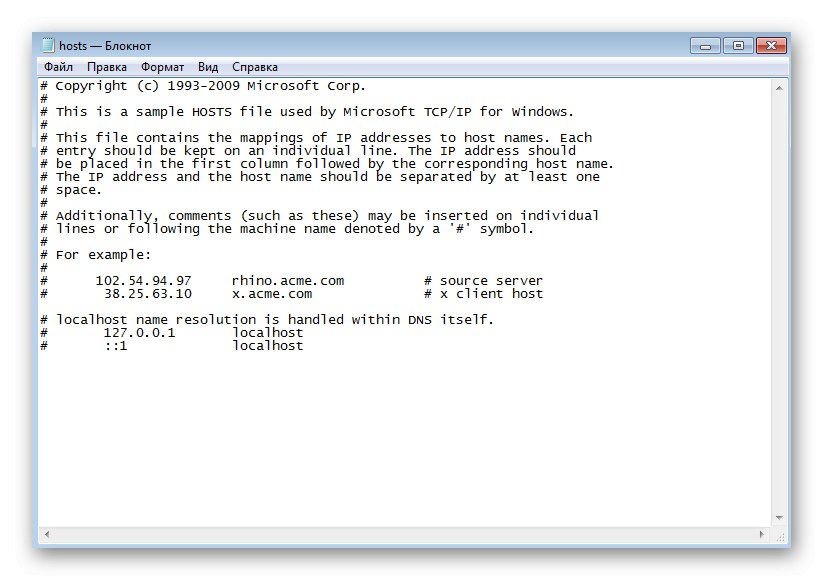

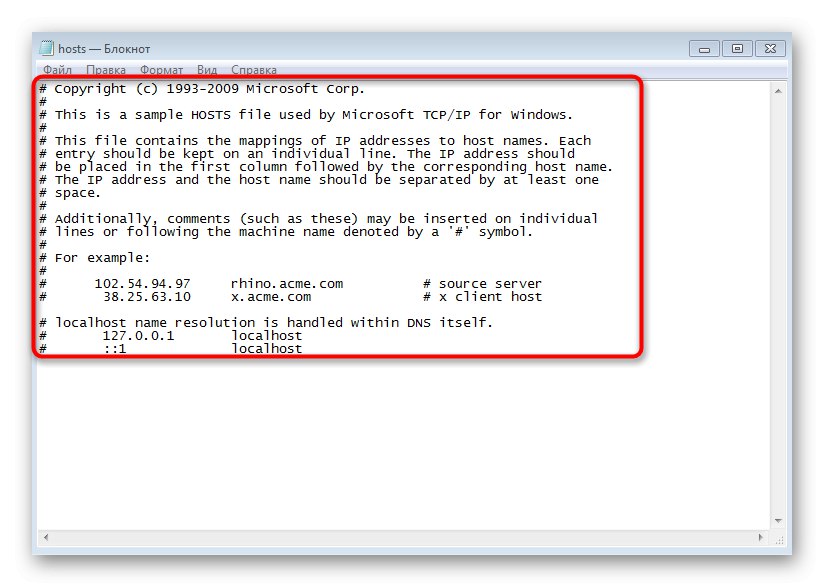

- Jak widać na zrzucie ekranu, cała domyślna zawartość została załadowana pomyślnie.

Opcja 2: Opcja „Otwórz” w Notatniku

Ta metoda obejmuje najpierw uruchomienie samego Notatnika, a za jego pośrednictwem otwarcie pliku. Należy pamiętać, że program musi być uruchomiony w imieniu administratora.

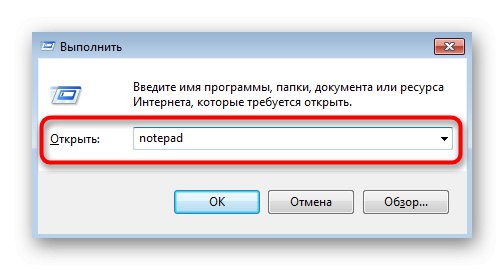

- Użyj wyszukiwania w "Początek" lub zadzwoń do narzędzia "Biegać"przytrzymanie kombinacji klawiszy Wygraj + R. i wpisując w wyświetlonym wierszu

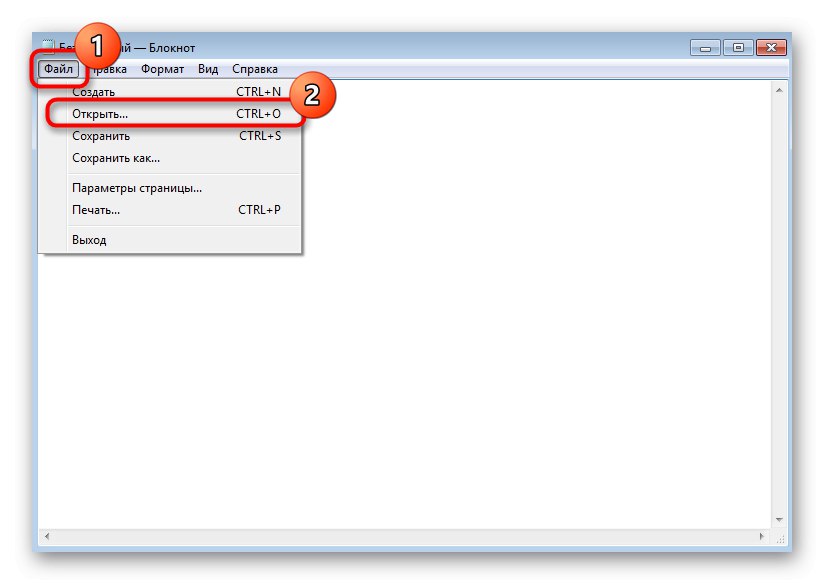

notatnik. - W oknie Notatnika rozwiń menu "Plik"gdzie wybierz przedmiot "Otwarty"... Możesz również wywołać tę opcję za pomocą skrótu klawiaturowego Ctrl + O.

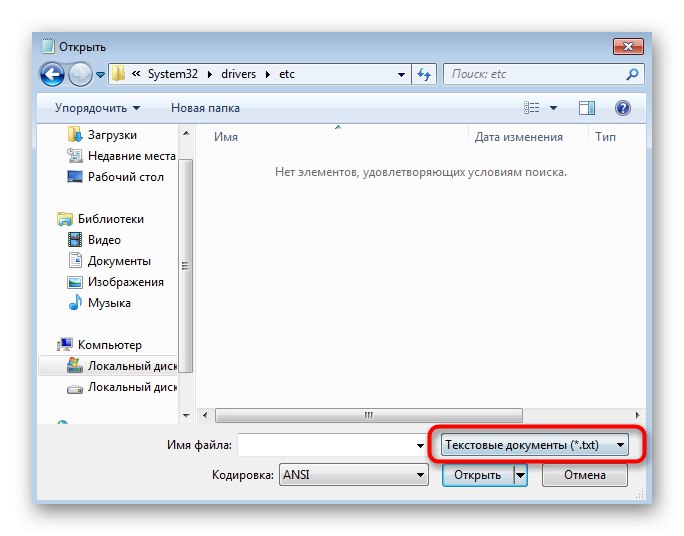

- Pamiętaj, aby określić format pliku "Wszystkie pliki"aby wyświetlić wszystkie elementy w bieżącym katalogu w Eksploratorze.

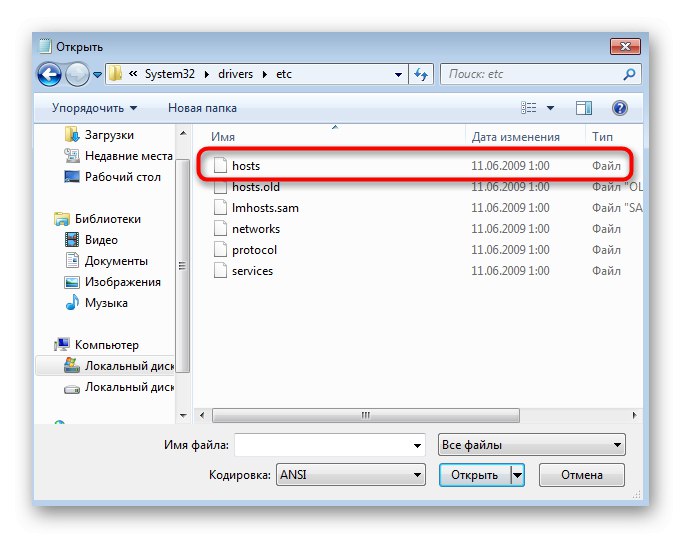

- Podążaj znaną już ścieżką i znajdź tam oryginalny plik zastępy niebieskie otworzyć.

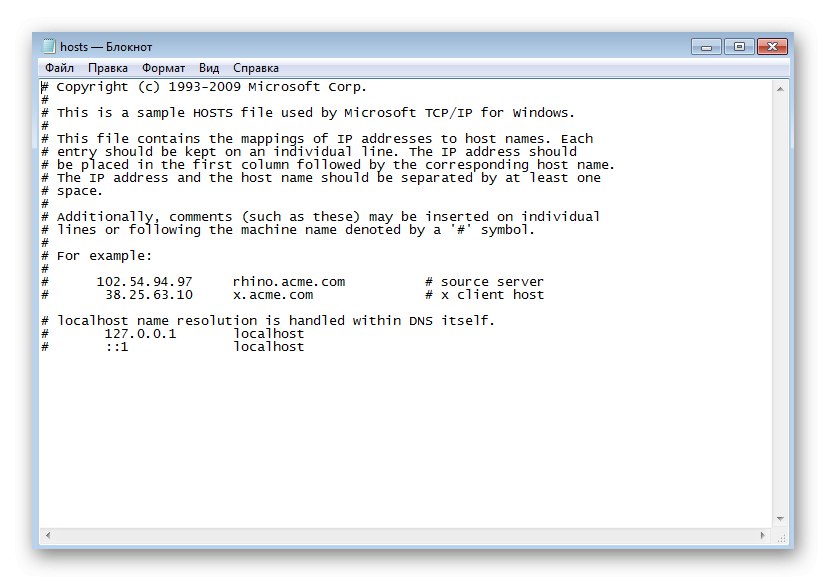

- Możesz rozpocząć edycję.

Wprowadzanie zmian w hostach

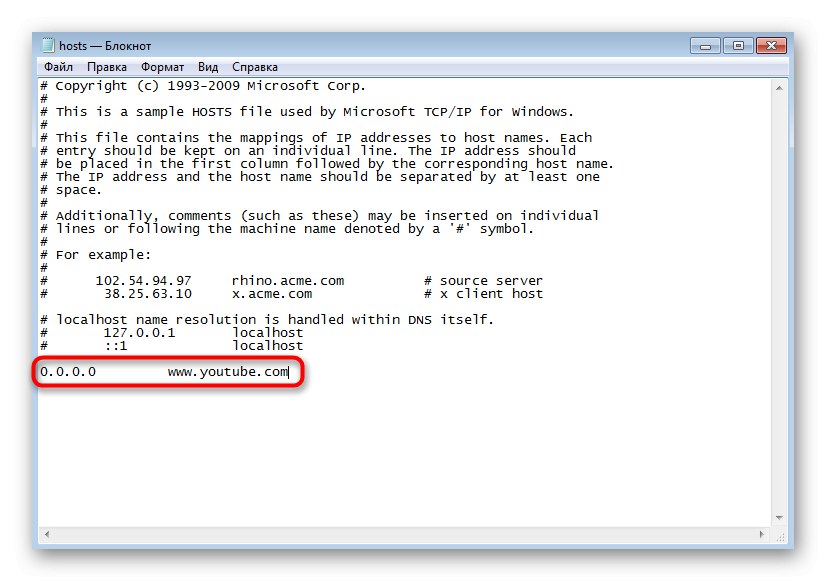

Przed głównym procesem edycji należy pamiętać o kilku zasadach. Spójrz na standardową zawartość obiektu: wszystkie linie zaczynające się od #, - komentarze używane przy opisach i opcjonalnie dodawane po każdym poleceniu. W obecnych komentarzach programiści przedstawili krótki opis działania pliku, a także pokazali, jak dokładnie należy ustawić reguły, dopasowując adres IP i nazwę domeny.

Sam formularz do napisania reguły zaczyna się od adresu IP, po czym najlepiej jest kliknąć Patkadodać wcięcie bez naruszania zwykłego stylistycznego wyglądu treści, a następnie wprowadź porównywalną nazwę domeny. Poniżej widać linię 0.0.0.0 www.youtube.com... Służy do wskazania fałszywego adresu IP znanego hostingu wideo, czyli po wpisaniu tej domeny w pasku adresu dowolnej przeglądarki przejdziesz do 0.0.0.0, a sama witryna nie zostanie otwarta.

Jest to metoda używana do blokowania reklam i potencjalnych złośliwych witryn. Zwykle użytkownik znajduje listę reguł dla pliku i po prostu wstawia ją za pomocą Notatnika. Jeśli musisz to zrobić dokładnie, ale nie ma odpowiedniej listy, zalecamy zwrócenie uwagi na skompilowaną tabelę pod linkiem poniżej. Jeśli chcesz go użyć, skopiuj zawartość i wklej do zastępy niebieskie.

Przykładowy plik hostów do blokowania złośliwych witryn

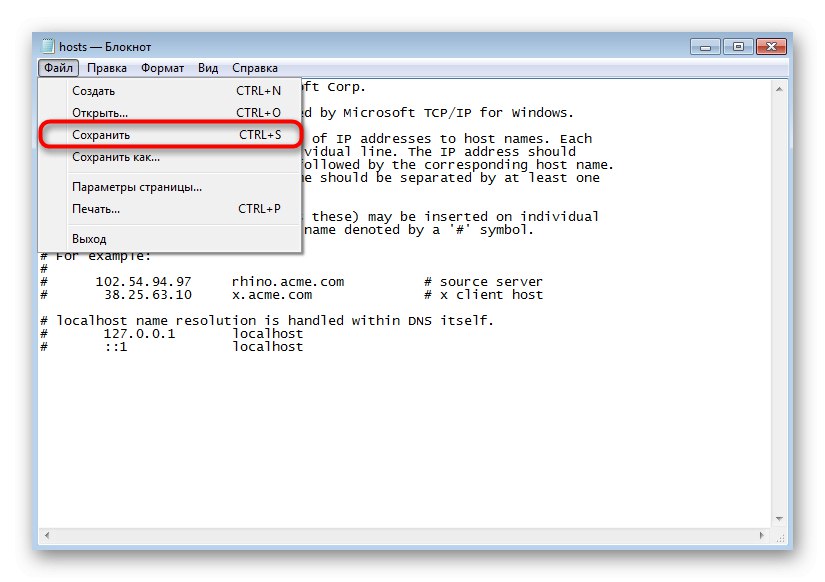

Pamiętaj, aby zapisać wszystkie zmiany. Kombinacja prasowa Ctrl + S lub wybierz odpowiednią pozycję z menu "Plik" w zeszycie.