Zadowolony

Prawie każdy zaawansowany użytkownik Ubuntu jest zainteresowany bezpieczeństwem swojej sieci. Ponadto wiele osób korzysta z pewnych narzędzi sieciowych, które będą działać poprawnie dopiero po wprowadzeniu określonych reguł do zapory. Dzisiaj chcemy porozmawiać o konfigurowaniu zapory na przykładzie UFW (Uncomplicated Firewall). Jest to najprostsze narzędzie do implementacji reguł zapory ogniowej, dlatego polecane jest początkującym użytkownikom i tym, którzy nie są zadowoleni z nadmiernie złożonej funkcjonalności iptables. Przejdźmy przez całą procedurę konfiguracji krok po kroku, badając każdy krok tak szczegółowo, jak to tylko możliwe.

Konfigurowanie UFW w Ubuntu

Nie ma potrzeby instalowania UFW w systemie operacyjnym, ponieważ jest tam domyślnie obecny. Jednak w swojej standardowej formie jest nieaktywny i nie ma żadnych reguł. Zacznijmy od aktywacji, a następnie przyjrzymy się podstawowym krokom. Jednak najpierw należy przestudiować składnię, a jest to szczególnie ważne dla tych użytkowników, którzy planują korzystać z tej zapory na bieżąco.

Krok 1: Nauka składni

Jak wiesz, UFW jest narzędziem konsoli, co oznacza, że jest zarządzany w standardzie "Terminal" lub jakikolwiek inny niestandardowy. Tego rodzaju interakcja jest możliwa za pomocą specjalnie ustawionych poleceń. Wszystkie są zawsze w dokumentacji, ale nie ma sensu czytać ogromnego stosu materiałów, zwłaszcza w przypadku dzisiejszego narzędzia. Zasada wprowadzania wygląda następująco: opcje akcji sudo ufw. sudo odpowiedzialny za bieganie jako superużytkownik, ufw - standardowy argument oznaczający wywoływany program, a pozostałe wyrażenia określają reguły, które należy ustawić. To nad nimi chcemy bardziej szczegółowo omówić.

-

włączyćTo standardowy parametr odpowiedzialny za włączenie zapory. W tym samym czasie zostanie automatycznie dodany do uruchomienia. -

wyłączyć- wyłącza UFW i usuwa go z uruchamiania. -

przeładować- używany do ponownego uruchamiania zapory. Szczególnie istotne po ustaleniu nowych zasad. -

domyślna- oznacza, że następna opcja zostanie zainstalowana domyślnie. -

Logowanie- aktywuje tworzenie plików dziennika, w których będą przechowywane wszystkie podstawowe informacje o działaniu zapory. -

Resetowanie- resetuje wszystkie ustawienia do wartości domyślnych. -

status- służy do przeglądania aktualnego stanu. -

pokazać- szybki podgląd raportów z pracy zapory. Dodatkowe opcje dotyczą tego parametru, ale omówimy je w osobnym kroku. -

dopuszczać- zaangażowany w dodawanie liberalnych zasad. -

zaprzeczać- to samo, ale zastosowano zakaz. -

odrzucać- dodaje regułę upuszczania. -

limit- ustalanie reguł ograniczających. -

usunąć- usuwa określoną regułę. -

wstawić- wstawia regułę.

Jak widać, drużyn jest niewiele. Jest ich zdecydowanie mniej niż w innych dostępnych zaporach ogniowych, a składnię można zapamiętać po kilku próbach interakcji z UFW. Pozostaje tylko wymyślić przykładową konfigurację, która zostanie poświęcona kolejnym etapom dzisiejszego materiału.

Krok 2: Włącz / Wyłącz / Resetuj ustawienia

Postanowiliśmy wyróżnić kilka punktów konfiguracyjnych na jednym etapie, ponieważ są one częściowo ze sobą powiązane i są podobne w realizacji. Jak już wiesz, UFW jest początkowo wyłączony, więc włączmy go jednym poleceniem.

- Otwórz panel aplikacji i uruchom "Terminal"... Możesz otworzyć konsolę w inny wygodny dla siebie sposób.

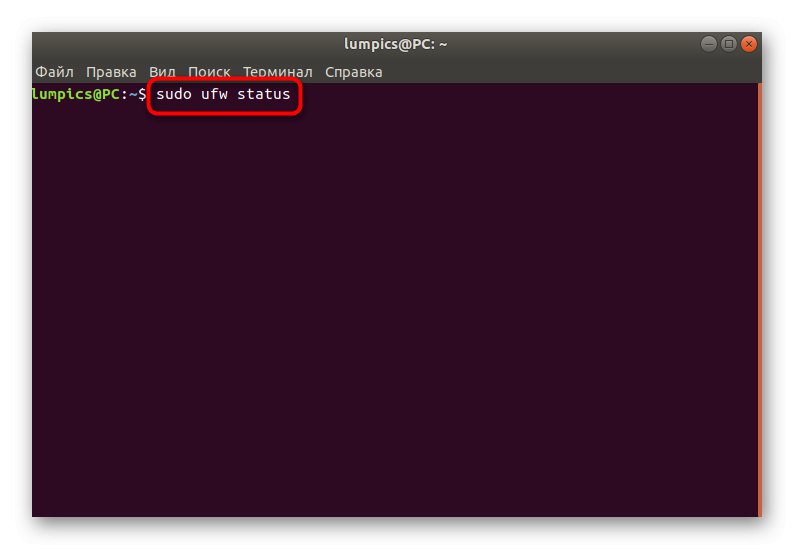

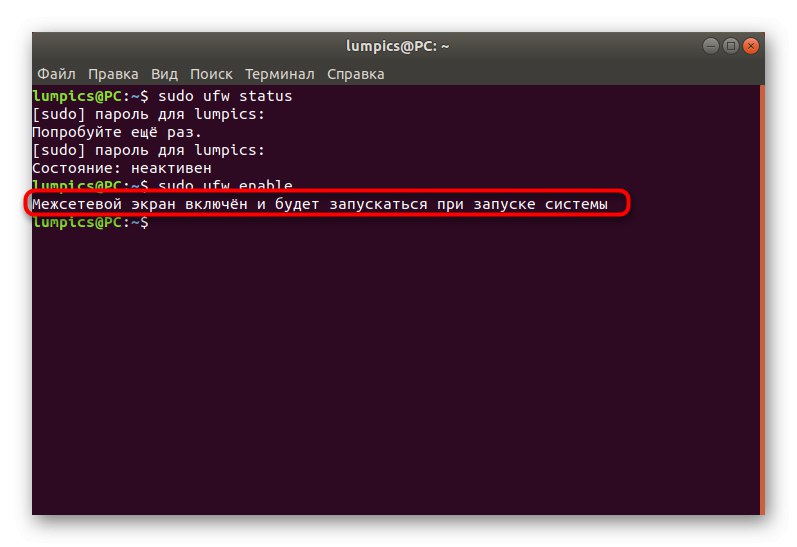

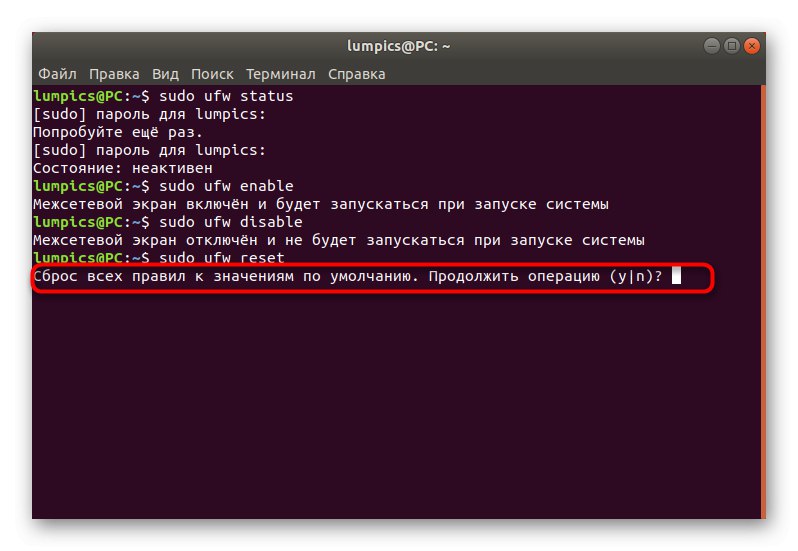

- Przed aktywacją sprawdź, czy Ty lub inna aplikacja aktywowaliście już wcześniej zaporę. Odbywa się to poprzez wprowadzenie polecenia

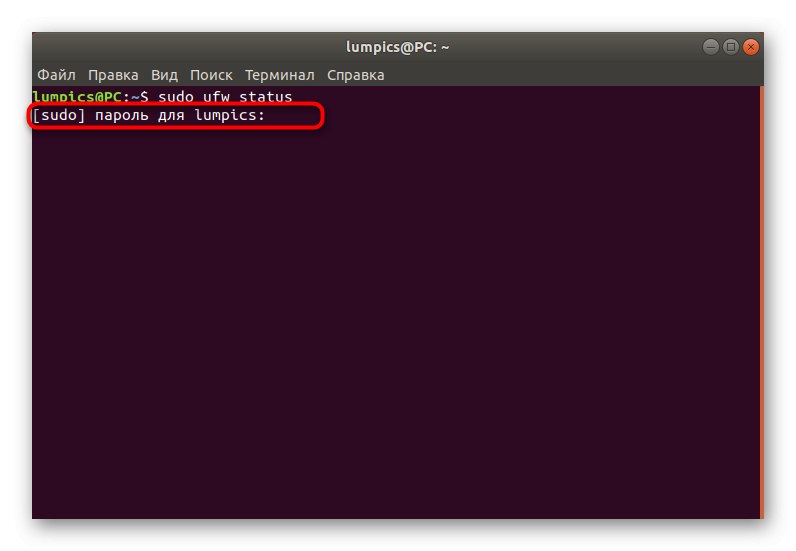

stan sudo ufw. - Wprowadź hasło, aby uzyskać uprawnienia administratora i kliknij Wchodzić... Zwróć uwagę, że ta metoda wprowadzania nie wyświetla znaków w ciągu ze względów bezpieczeństwa.

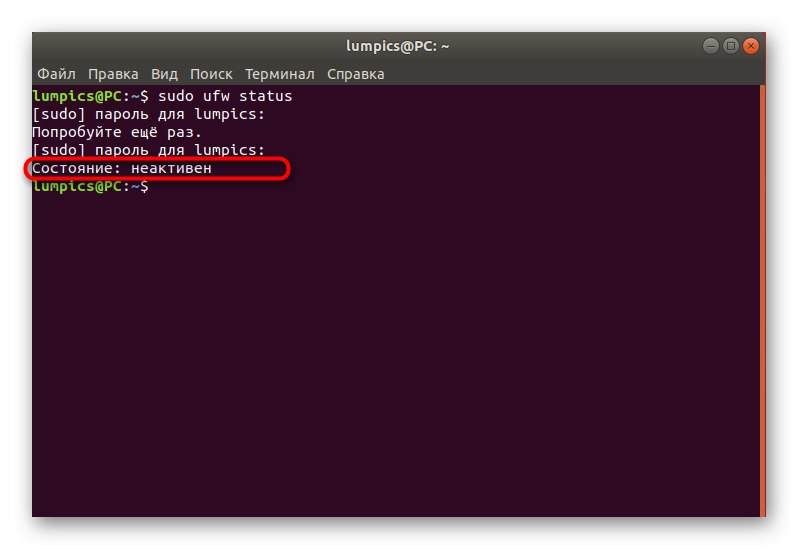

- W nowej linii otrzymasz informację o aktualnym stanie UFW.

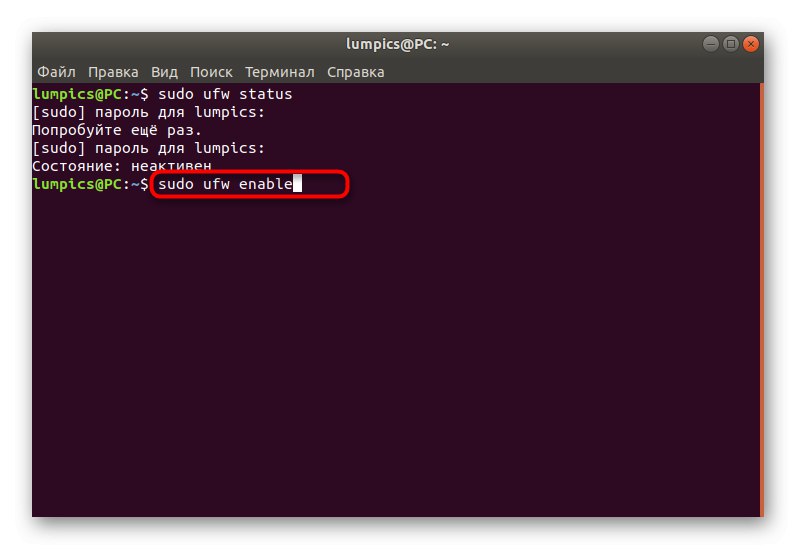

- Firewall aktywowany jest przez parametr już wspomniany powyżej, a całe polecenie wygląda tak:

sudo ufw włącz. - Zostaniesz powiadomiony, że zapora jest włączona i zostanie uruchomiona wraz z systemem operacyjnym.

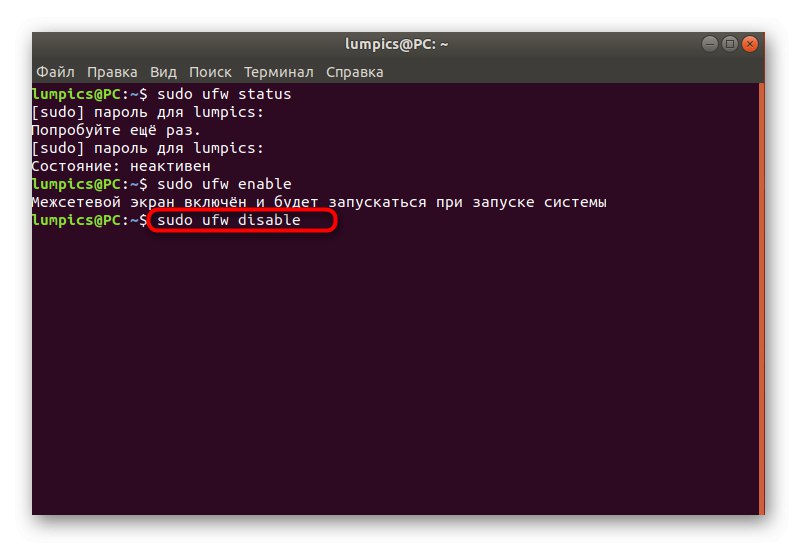

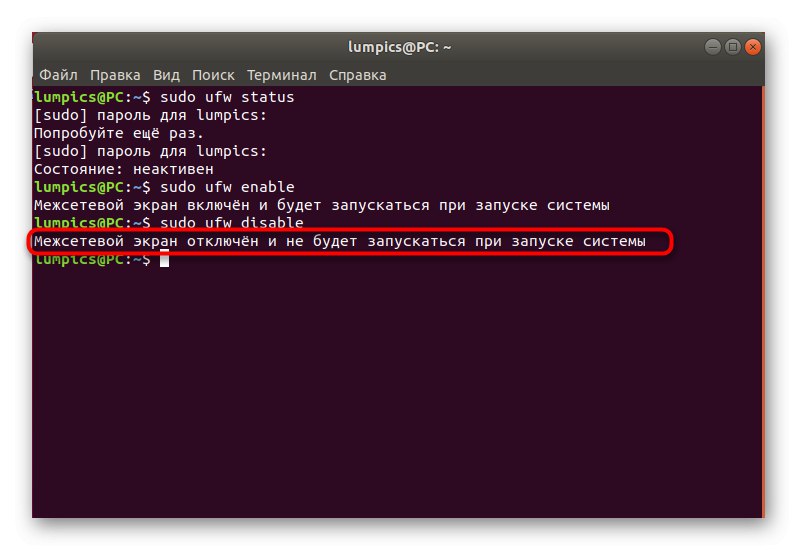

- Aby wyłączyć użyj

sudo ufw wyłącz. - Prawie ta sama wiadomość poinformuje Cię o dezaktywacji.

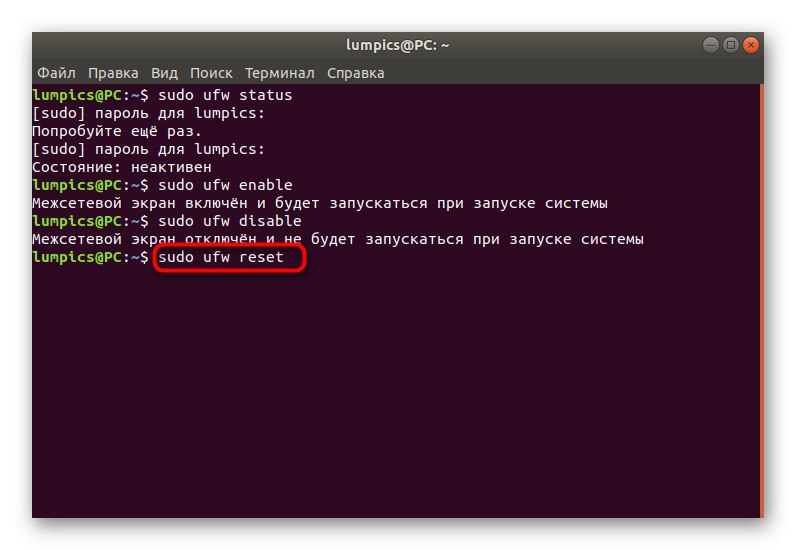

- W przyszłości, jeśli chcesz zresetować reguły lub musisz to zrobić teraz, wstaw polecenie

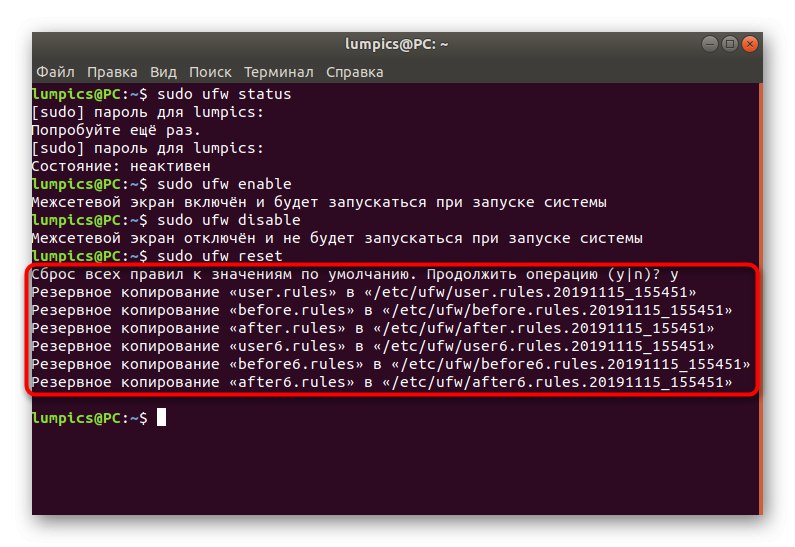

sudo ufw reseti naciśnij klawisz Wchodzić. - Potwierdź reset, wybierając odpowiednią odpowiedź.

- Zobaczysz sześć różnych wierszy z adresami zapasowymi. W dowolnym momencie możesz przenieść się do tej lokalizacji, aby przywrócić ustawienia.

Teraz wiesz, które polecenia są odpowiedzialne za kontrolowanie ogólnego zachowania zapory ogniowej, którą dzisiaj recenzujemy. Wszystkie pozostałe kroki będą skupiać się wyłącznie na konfiguracji, a same parametry są podane jako przykład, to znaczy należy je zmieniać w zależności od potrzeb.

Krok 3: Ustaw reguły domyślne

Konieczne jest zastosowanie domyślnych reguł, które będą miały zastosowanie do wszystkich połączeń przychodzących i wychodzących, które nie zostały wymienione osobno. Oznacza to, że wszystkie połączenia przychodzące, które nie zostały wyznaczone ręcznie, zostaną zablokowane, podczas gdy połączenia wychodzące zakończą się powodzeniem. Cały schemat jest realizowany w następujący sposób:

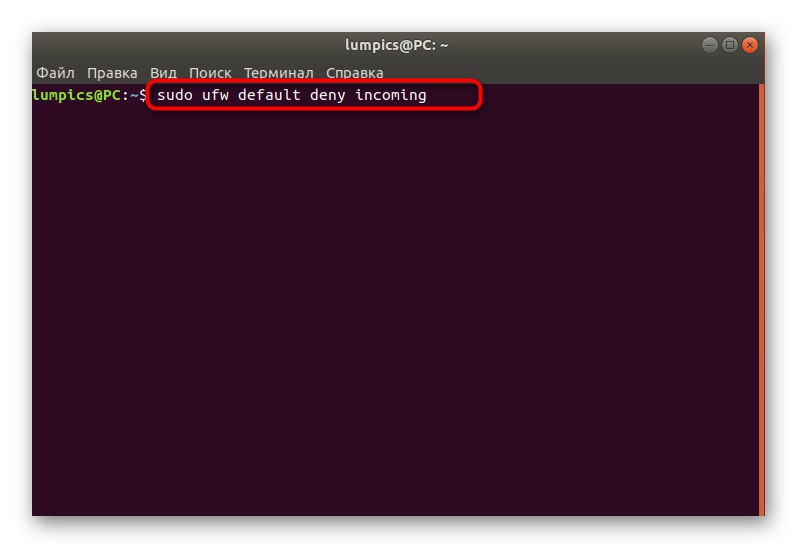

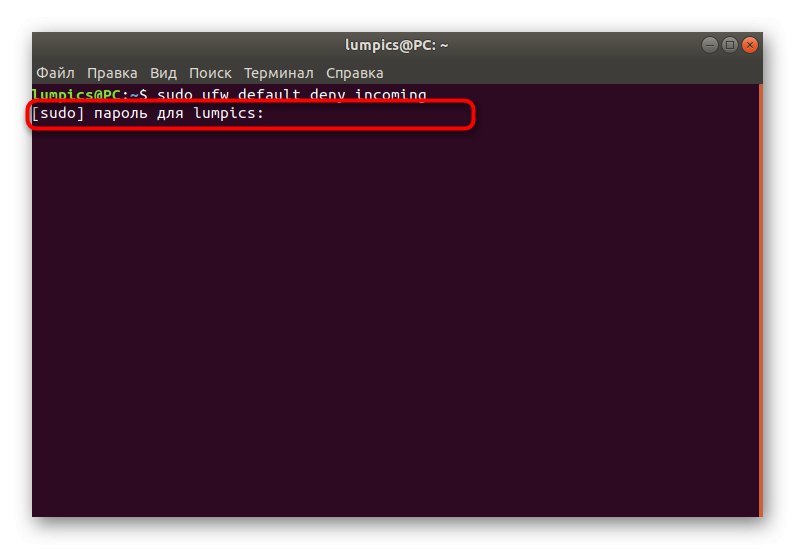

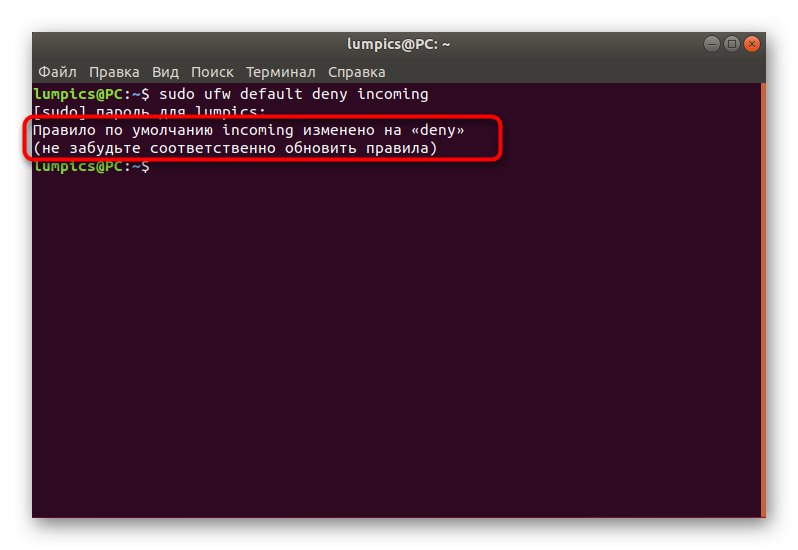

- Uruchom nową sesję konsoli i wprowadź polecenie

sudo ufw domyślnie odrzuca przychodzące... Aktywuj go naciskając klawisz Wchodzić... Jeśli zapoznałeś się już z powyższymi regułami składni, wiesz, że oznacza to blokowanie wszystkich połączeń przychodzących. - Będziesz musiał wprowadzić hasło superużytkownika. Będziesz go określać przy każdym uruchomieniu nowej sesji konsoli.

- Po zastosowaniu polecenia zostaniesz powiadomiony, że domyślna reguła została zastosowana.

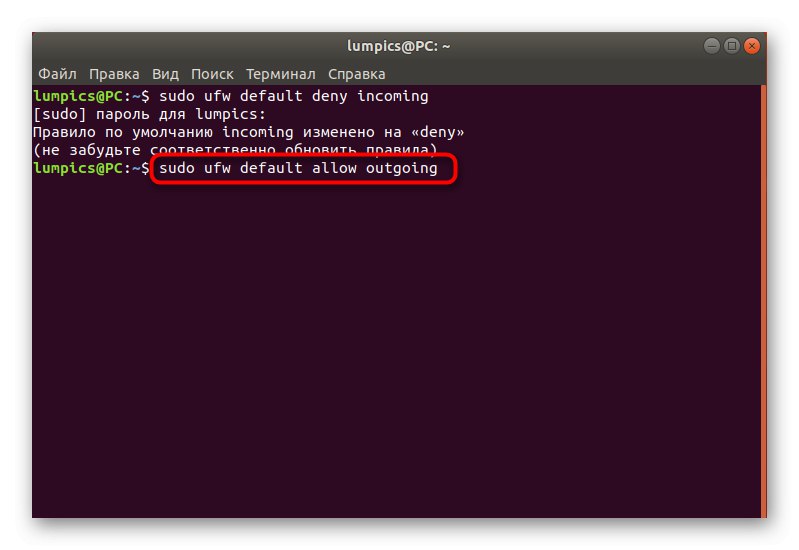

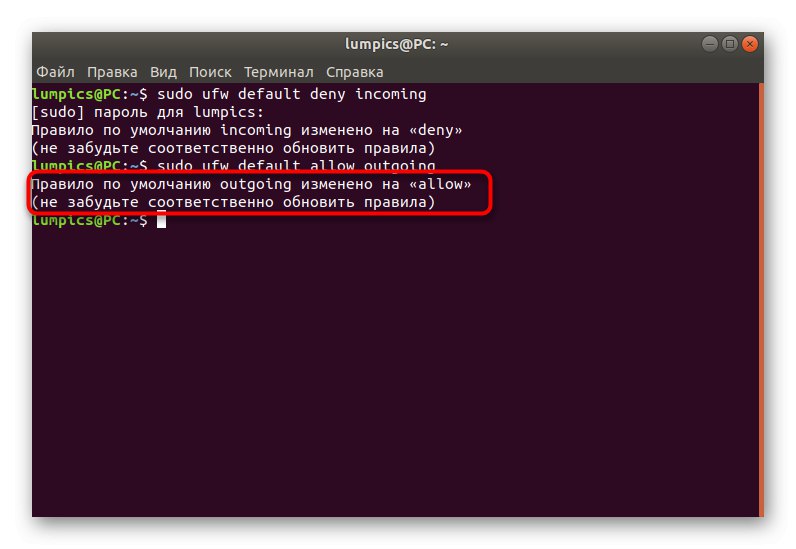

- W związku z tym musisz ustawić drugie polecenie, które pozwoli na połączenia wychodzące. To wygląda tak:

sudo ufw domyślnie zezwalaj na wychodzące. - Po raz kolejny pojawia się komunikat, że reguła została zastosowana

Teraz nie musisz się martwić, że jakiekolwiek nieznane próby połączenia przychodzącego zakończą się sukcesem i ktoś będzie mógł uzyskać dostęp do Twojej sieci. Jeśli nie zamierzasz blokować absolutnie wszystkich prób połączenia przychodzącego, pomiń powyższą regułę i przejdź do tworzenia własnej, po szczegółowym przestudiowaniu następnego kroku.

Krok 4: Dodaj własne reguły zapory

Reguły zapory to główna konfigurowalna opcja, w przypadku której użytkownicy używają UFW. Posługując się narzędziem OpenSSH jako przykładem, rozważymy teraz przykład uprawnień dostępu, a także nie zapomnimy o blokowaniu przez porty. Najpierw należy pamiętać o dodatkowych komendach składni odpowiedzialnych za dodawanie reguł:

ufw zezwalaj nazwa_usługiufw zezwala na portufw zezwala na port / protokół

Następnie możesz bezpiecznie rozpocząć tworzenie reguł zezwalających lub odmawiających. Przyjrzyjmy się kolejno każdemu typowi polisy.

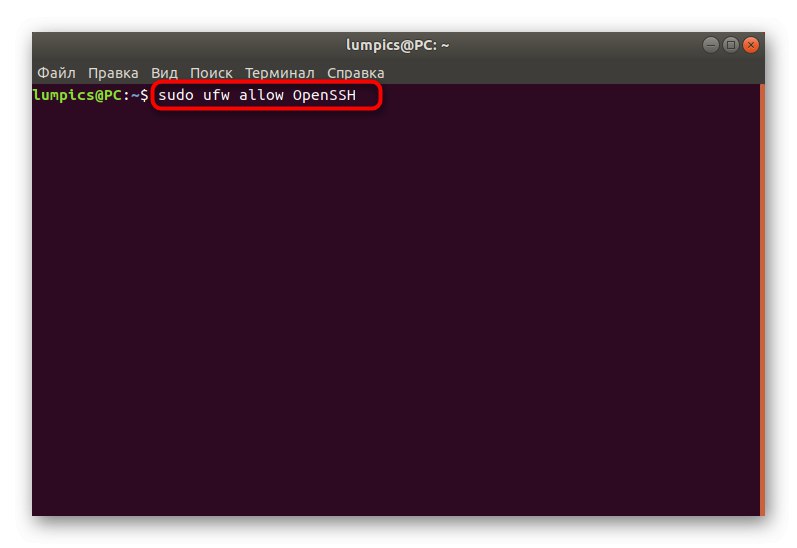

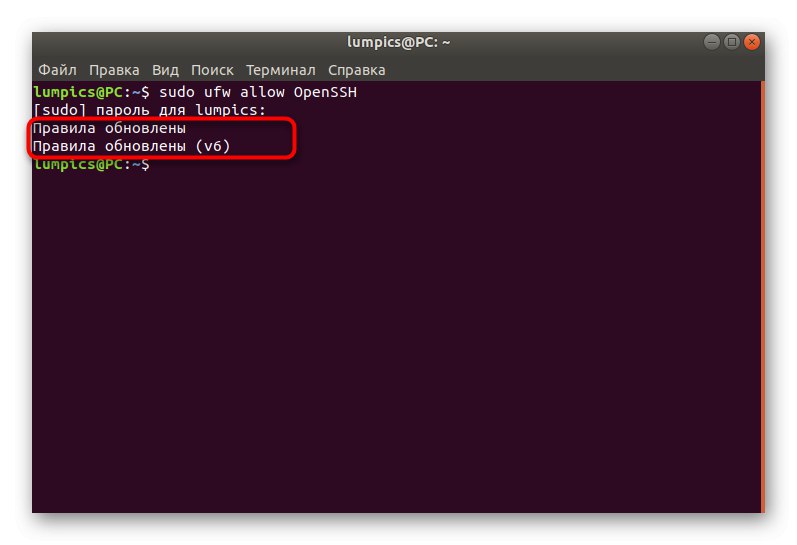

- Posługiwać się

sudo ufw zezwalaj na OpenSSHaby otworzyć dostęp do portów usługi. - Zostaniesz powiadomiony, że zasady zostały zaktualizowane.

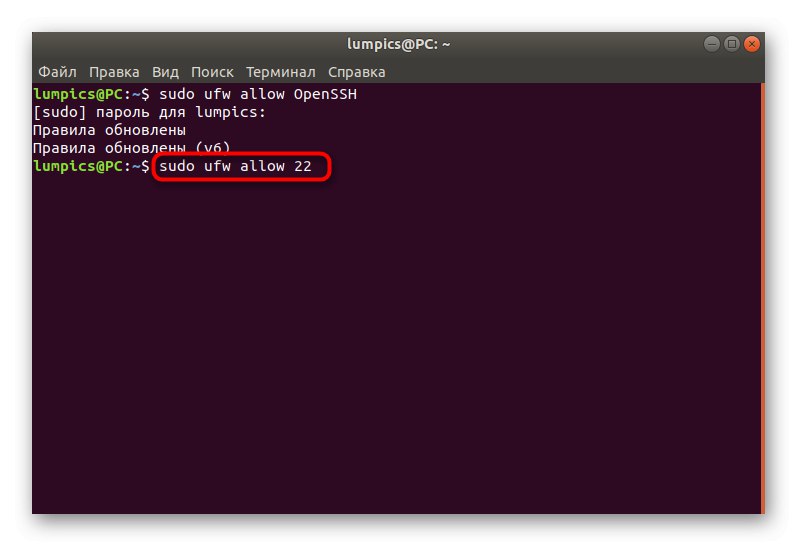

- Możesz także otworzyć dostęp, określając port, a nie nazwę usługi, która wygląda następująco:

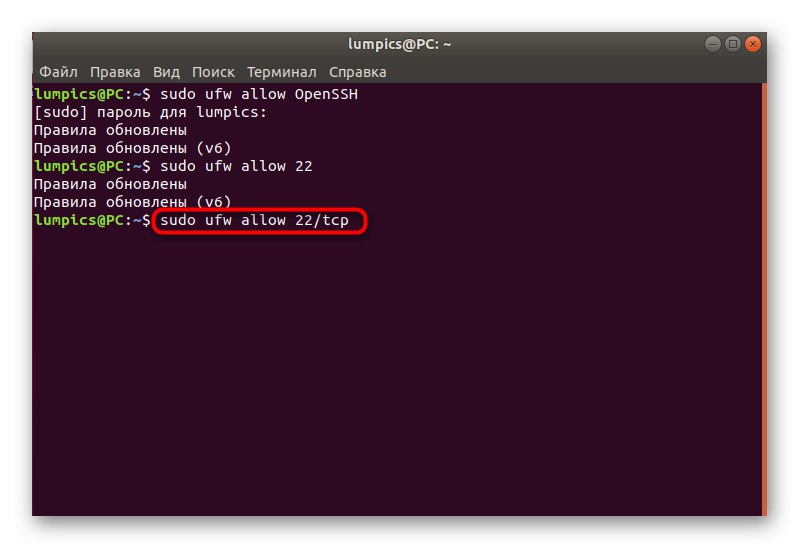

sudo ufw zezwalaj na 22. - To samo dzieje się również w przypadku portu / protokołu -

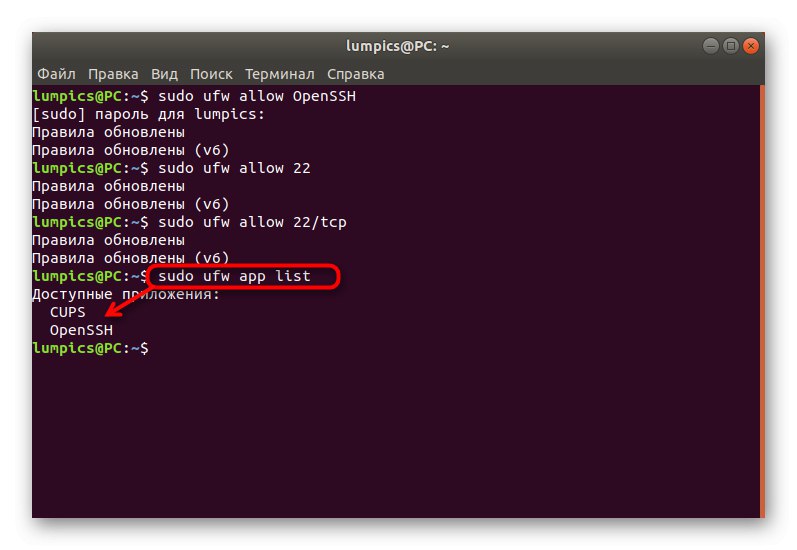

sudo ufw zezwalaj na 22 / tcp. - Po dodaniu reguł sprawdź listę dostępnych aplikacji wpisując

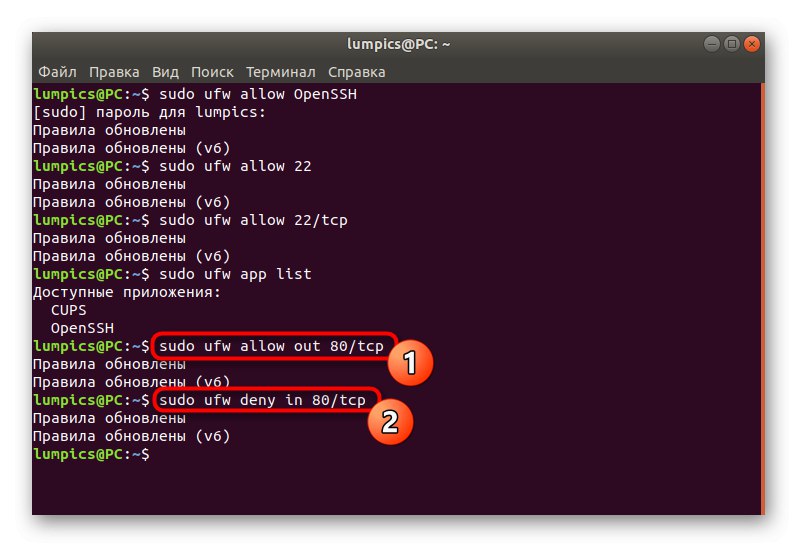

Lista aplikacji sudo ufw... Jeśli wszystko zostało pomyślnie zastosowane, wymagana usługa zostanie wyświetlona w jednym z poniższych wierszy. - Jeśli chodzi o zezwalanie i zabranianie przesyłania ruchu na portach, odbywa się to poprzez wprowadzenie składni

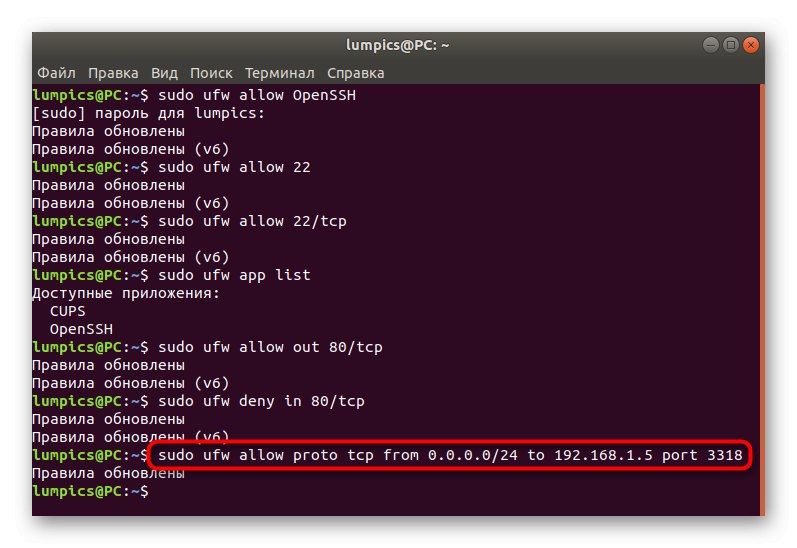

ufw zezwala na port kierunkowy... Na poniższym zrzucie ekranu widać przykład zezwalania na ruch wychodzący według portu (sudo ufw zezwalają na 80 / tcp), a także zakazująca polityka w tym samym kierunku w nadchodzącym kierunku (sudo ufw deny w 80 / tcp). - Jeśli interesuje Cię przykład dodawania polityki poprzez wprowadzenie szerszej notacji składniowej, skorzystaj z przykładu

ufw zezwala na protokół protokołu z source_ip do portu docelowego_ip port_docelowy.

Krok 5: ustalanie reguł limitów

Przenieśliśmy temat ustalania reguł limitów na osobny etap, ponieważ musimy omówić to bardziej szczegółowo. Ta reguła ogranicza liczbę połączonych adresów IP do jednego portu. Najbardziej oczywistym zastosowaniem tej opcji jest ochrona przed atakami siłowymi. Standardowa polityka jest instalowana w następujący sposób:

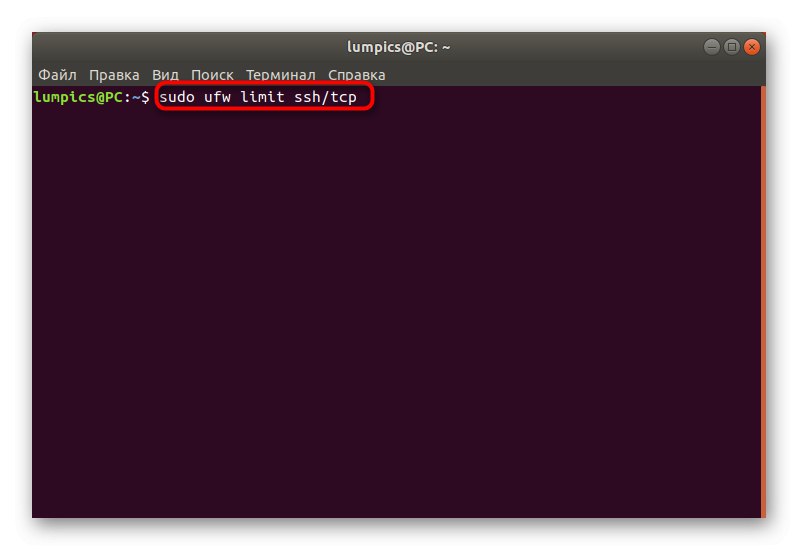

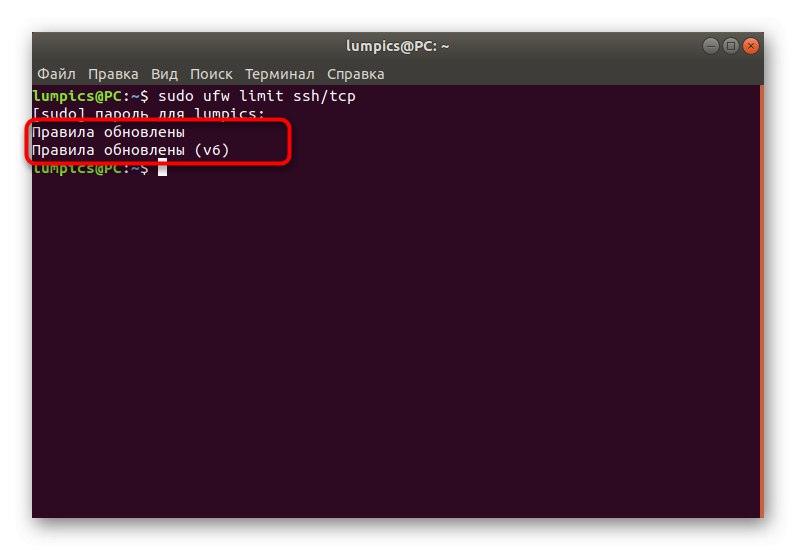

- W konsoli napisz

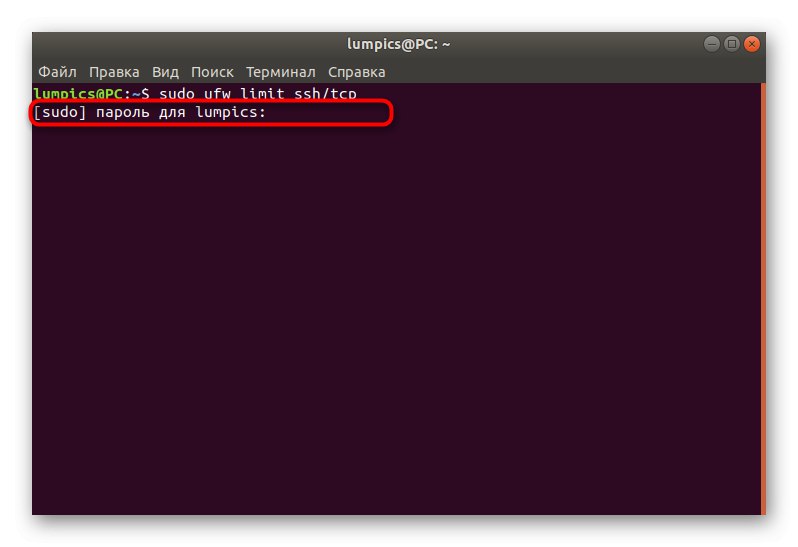

sudo ufw limit ssh / tcpi kliknij Wchodzić. - Wprowadź hasło do swojego konta superużytkownika.

- Zostaniesz powiadomiony, że aktualizacja reguł powiodła się.

W ten sam sposób zasady ograniczeń są ustawiane dla innych aplikacji. Użyj do tego nazwy usługi, portu lub portu / protokołu.

Krok 6: Wyświetl stan UFW

Czasami użytkownik musi zobaczyć aktualny stan firewalla, nie tylko pod względem aktywności, ale także ustalonych reguł. Jest do tego osobne polecenie, o którym mówiliśmy wcześniej, a teraz rozważymy to bardziej szczegółowo.

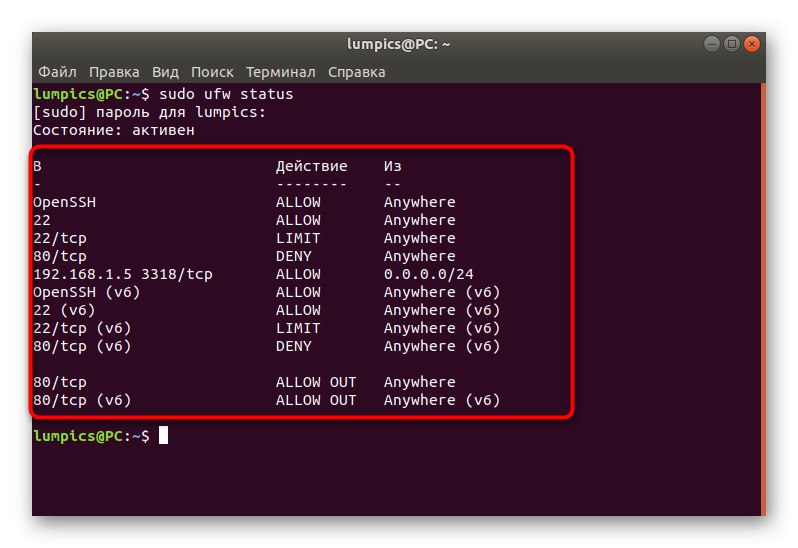

- Zarejestrować

stan sudo ufwaby uzyskać standardowe informacje. - Wszystkie zainstalowane polityki według adresów, protokołów i nazw usług zostaną wyświetlone w nowych wierszach. Działania i wskazówki są wyświetlane po prawej stronie.

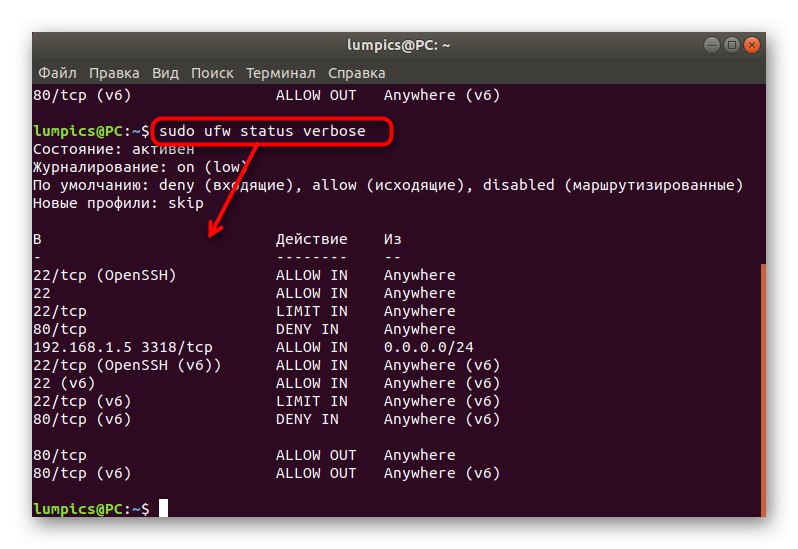

- Bardziej szczegółowe informacje są wyświetlane w przypadku użycia dodatkowego argumentu, a polecenie staje się

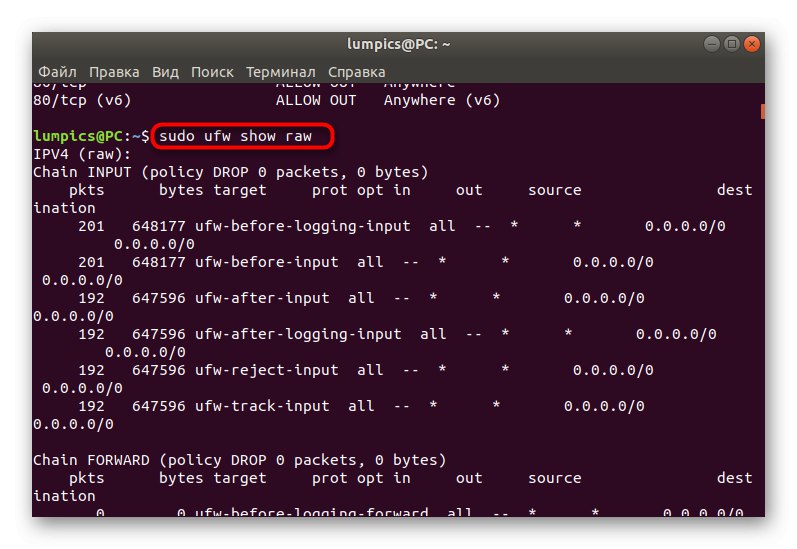

sudo ufw status verbose. - Wyświetlana jest lista wszystkich reguł w niezrozumiałej dla początkujących użytkowników formie

sudo ufw show raw.

Istnieją inne opcje, które wyświetlają określone informacje o istniejących regułach i stanie zapory. Rzućmy okiem na wszystkie z nich:

-

surowy- pokazuje wszystkie aktywne reguły w formacie prezentacji iptables. -

wbudowane- obejmuje tylko reguły dodane jako domyślne. -

zasady wstępne- Wyświetla zasady, które są wykonywane przed zaakceptowaniem pakietu z zewnętrznego źródła. -

zasady użytkownika- odpowiednio pokazuje polityki dodane przez użytkownika. -

reguły końcowe- to samo, co przed regułami, ale obejmuje tylko te reguły, które są aktywowane po zaakceptowaniu pakietów. -

zasady logowania- wyświetla informacje o zdarzeniach zapisywanych w logu. -

słuchający- służy do przeglądania aktywnych (nasłuchujących) portów. -

dodany- jest używany podczas przeglądania nowo dodanych reguł.

W razie potrzeby możesz skorzystać z dowolnej z tych opcji, aby uzyskać żądane informacje i wykorzystać je do własnych celów.

Krok 7: Usuwanie istniejących reguł

Niektórzy użytkownicy po otrzymaniu niezbędnych informacji o istniejących regułach chcą usunąć część z nich w celu nawiązania połączenia lub ustawienia nowych polityk. Rozważana zapora ogniowa pozwala to zrobić w dowolnym dostępnym momencie, co odbywa się w następujący sposób:

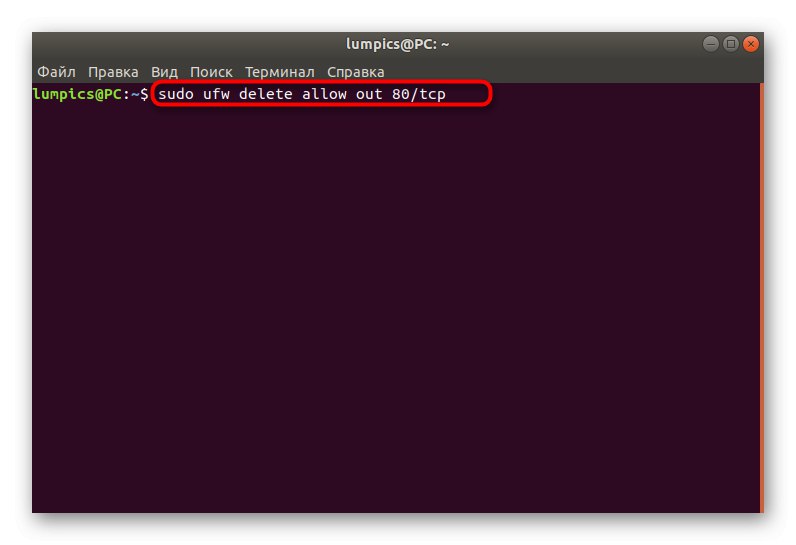

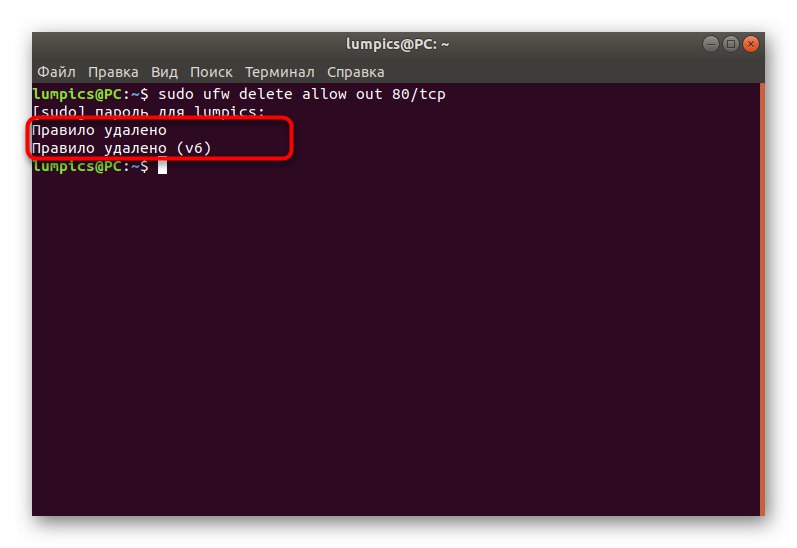

- Wstaw polecenie

sudo ufw delete allow out 80 / tcp... Automatycznie usunie regułę zezwalającą na połączenia wychodzące na porcie / protokole 80 / TCP. - Zostaniesz powiadomiony, że polityka została pomyślnie usunięta zarówno dla IPv4, jak i IPv6.

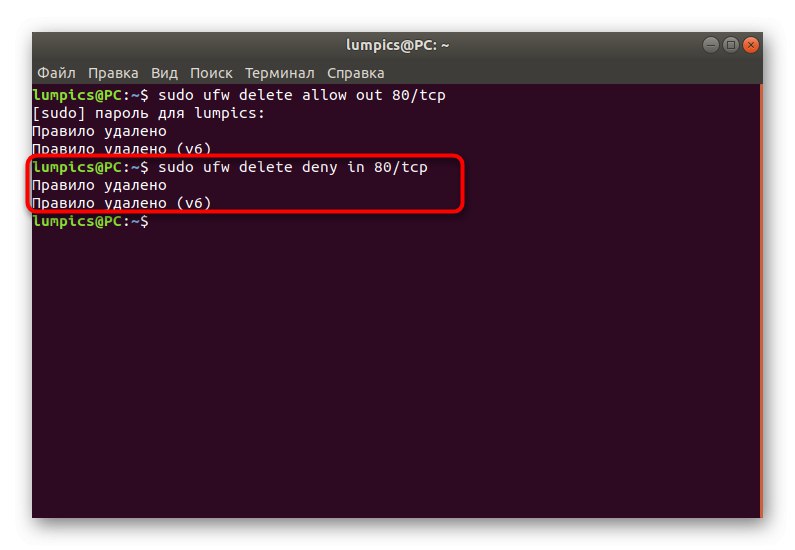

- To samo dotyczy blokowania połączeń, na przykład

sudo ufw delete deny in 80 / tcp.

Użyj opcji widoku stanu, aby skopiować wymagane reguły i usunąć je, tak jak pokazano w przykładzie.

Krok 8: Włącz rejestrowanie

Ostatnim krokiem dzisiejszego artykułu jest aktywacja opcji, która będzie automatycznie zapisywać informacje o zachowaniu UFW od czasu do czasu do osobnego pliku. Nie jest to konieczne dla wszystkich użytkowników, ale jest używane w następujący sposób:

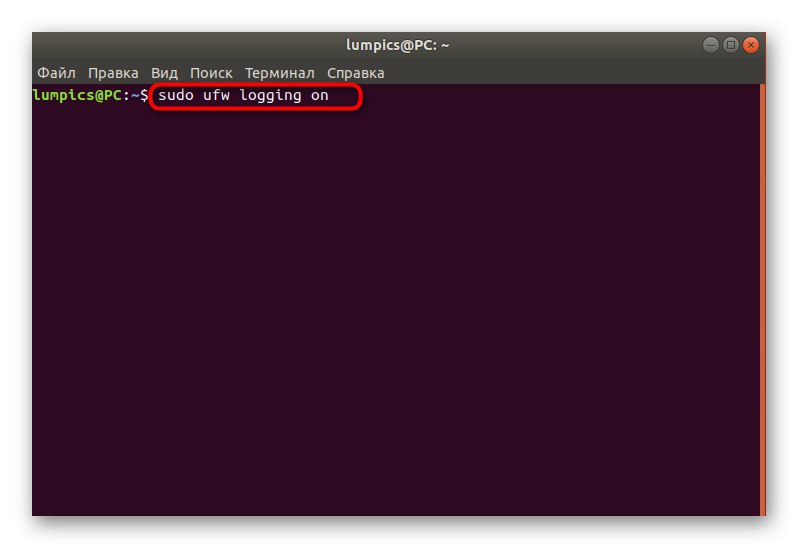

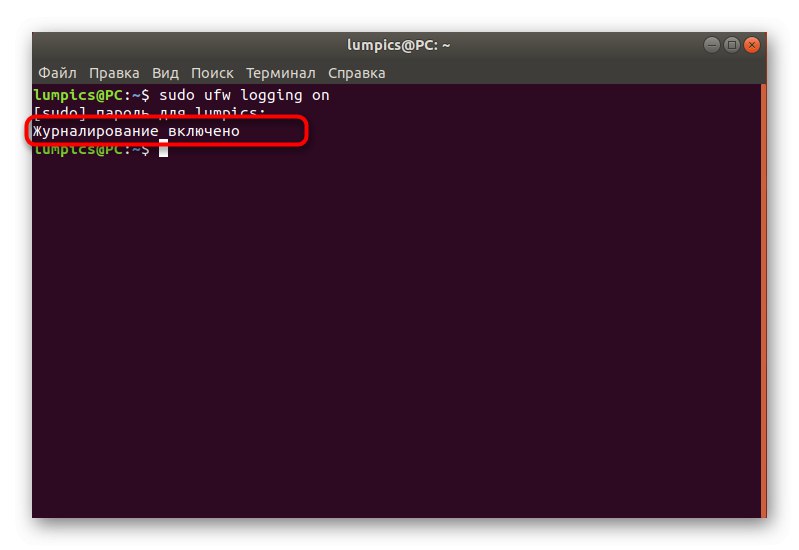

- pisać

sudo ufw loguje sięi naciśnij Wchodzić. - Poczekaj na powiadomienie, że dziennik zostanie teraz zapisany.

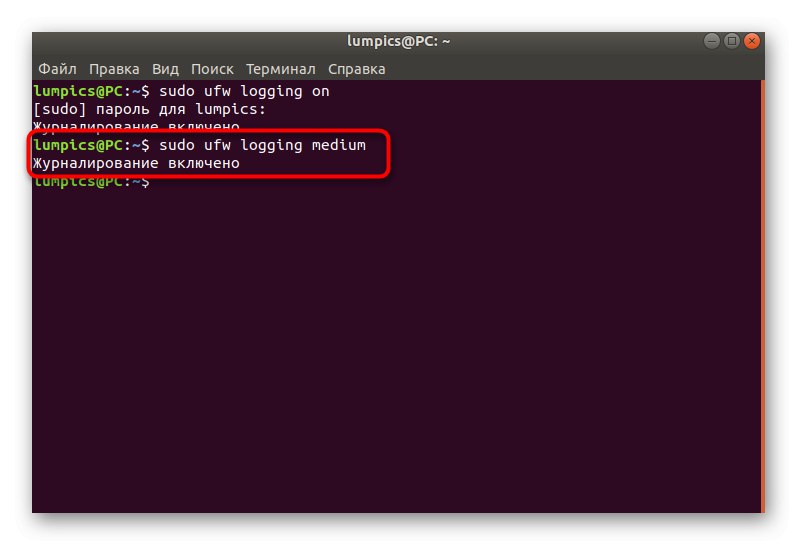

- Możesz na przykład skorzystać z innej opcji

nośnik logowania sudo ufw... Jest wciąż Niska (przechowuje tylko informacje o zablokowanych pakietach) i wysoki (zapisuje wszystkie informacje). Środkowa opcja rejestruje zablokowane i dozwolone pakiety.

Powyżej nauczyłeś się wszystkich ośmiu kroków, które są używane do konfiguracji zapory UFW w systemie operacyjnym Ubuntu. Jak widać, jest to bardzo prosta zapora ogniowa, która będzie odpowiednia nawet dla początkujących użytkowników ze względu na łatwość opanowania składni. UFW nadal można nazwać dobrym zamiennikiem standardowego iptables, jeśli nie jesteś z niego zadowolony.