Lokalna polityka bezpieczeństwa w systemie Windows 10

Istnieje wiele przystawek i zasad w systemach operacyjnych Windows, które są zestawem parametrów do konfigurowania różnych składników funkcjonalnych systemu operacyjnego. Jednym z nich jest „Lokalna polityka bezpieczeństwa”, która odpowiada za edycję mechanizmów ochronnych systemu Windows. W dzisiejszym artykule omówimy składniki wspomnianego narzędzia i omówimy ich wpływ na interakcję z systemem.

Ustawianie „Lokalnych zasad bezpieczeństwa” w systemie Windows 10

Jak już wiesz z poprzedniego akapitu, wspomniana polityka składa się z kilku komponentów, z których każdy zgromadził parametry regulujące bezpieczeństwo samego systemu operacyjnego, użytkowników i sieci podczas wymiany danych. Logiczne będzie poświęcenie czasu każdej sekcji, więc zacznijmy od szczegółowej analizy.

Uruchomiona „Lokalna polityka bezpieczeństwa” na jeden z czterech sposobów, każda z nich będzie najbardziej przydatna dla określonych użytkowników. W artykule na poniższym linku możesz zapoznać się z każdą metodą i wybrać odpowiednią. Chcielibyśmy jednak zwrócić uwagę na fakt, że wszystkie zrzuty ekranu pokazane dzisiaj zostały wykonane w samym oknie narzędzi, a nie w lokalnym edytorze zasad grupy, dlatego należy wziąć pod uwagę funkcje interfejsu.

Więcej szczegółów: Lokalizacja lokalnej polityki bezpieczeństwa w systemie Windows 10

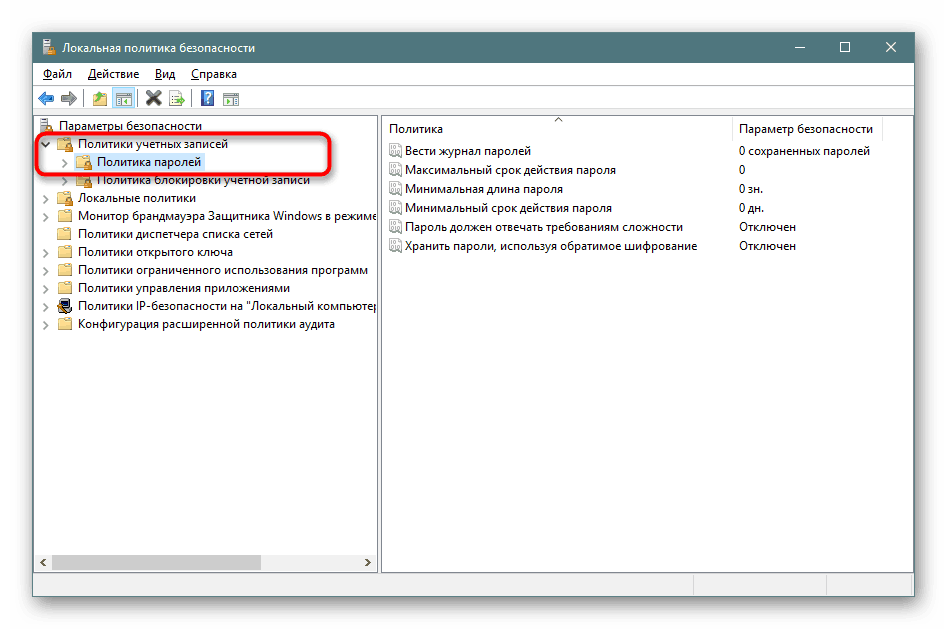

Zasady konta

Zacznijmy od pierwszej kategorii o nazwie „Zasady konta” . Rozwiń go i otwórz sekcję Zasady haseł . Po prawej stronie widać listę parametrów, z których każdy jest odpowiedzialny za ograniczanie lub wykonywanie działań. Na przykład w polu „Minimalna długość hasła” określa się liczbę znaków samodzielnie, aw minimalnym wieku hasła liczbę dni na zablokowanie jej zmiany.

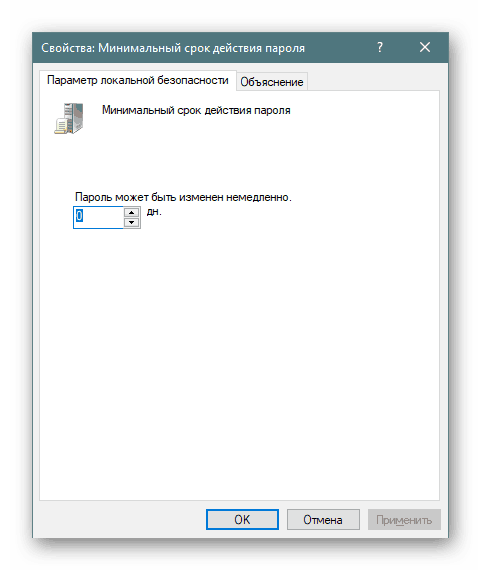

Kliknij dwukrotnie jeden z parametrów, aby otworzyć osobne okno z jego właściwościami. Z reguły istnieje ograniczona liczba przycisków i ustawień. Na przykład w „Minimalnej dacie ważności hasła” ustawia się tylko liczbę dni.

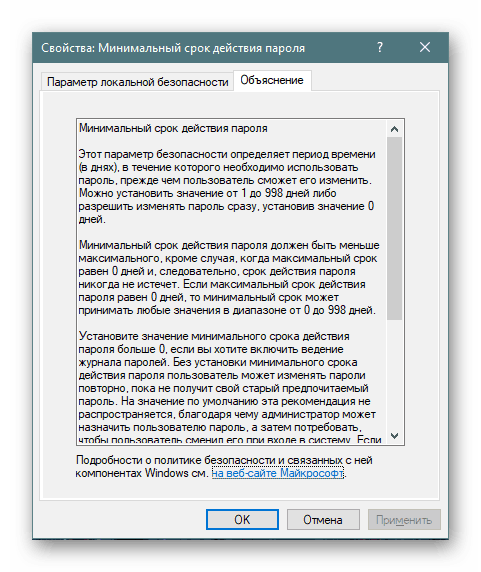

W zakładce „Wyjaśnienie” znajduje się szczegółowy opis każdego parametru od twórców. Zazwyczaj jest napisany dość szeroko, ale większość informacji jest bezużyteczna lub oczywista, więc można go pominąć, podkreślając tylko główne punkty dla siebie.

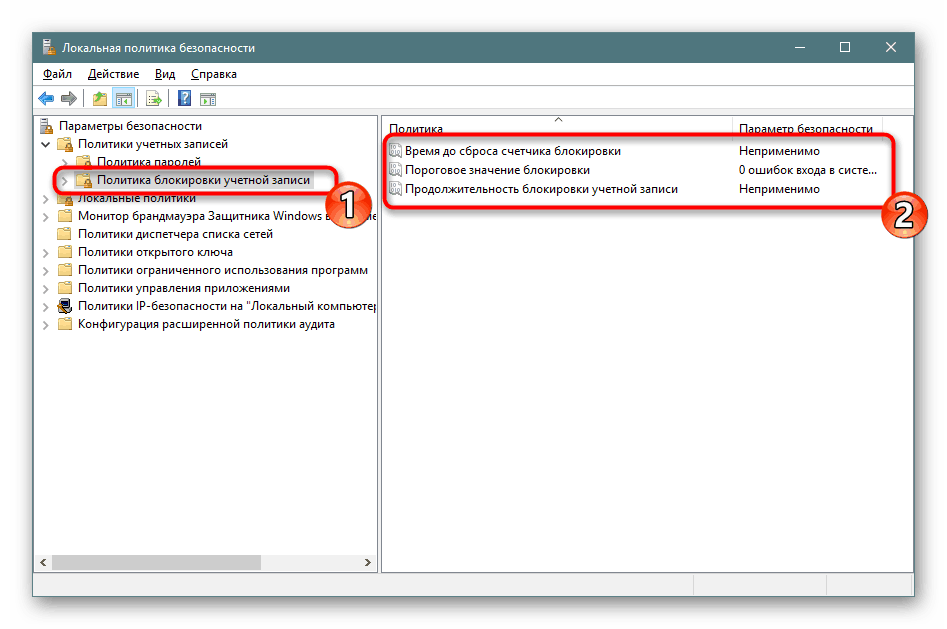

W drugim folderze „Zasady blokady konta” znajdują się trzy zasady. Tutaj możesz ustawić czas, po którym licznik blokady zostanie zresetowany, próg blokowania (liczba błędów wprowadzenia hasła do systemu) i czas trwania blokady profilu użytkownika. Jak ustawione są poszczególne parametry, nauczyłeś się już z powyższych informacji.

Zasady lokalne

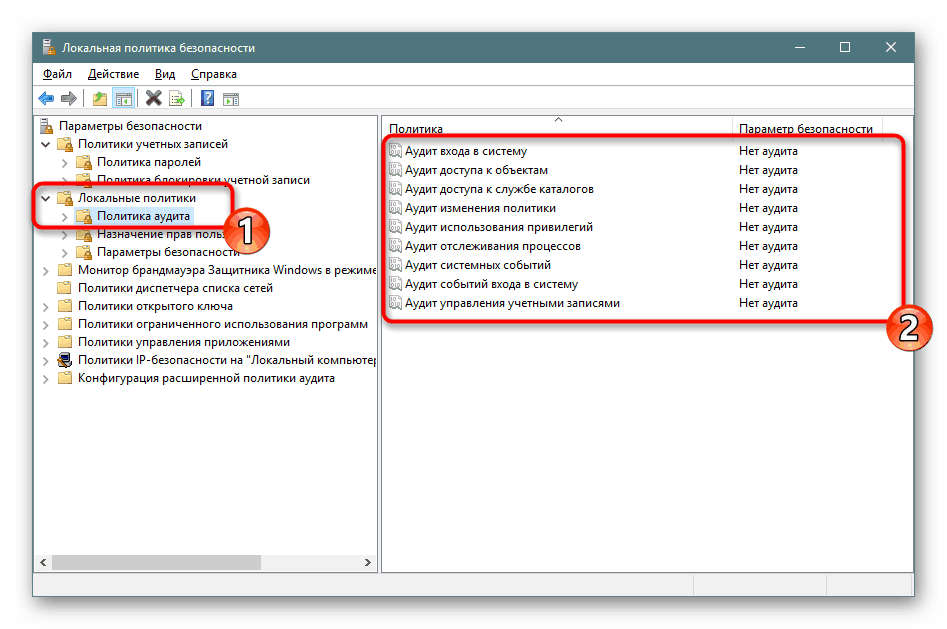

W sekcji „Zasady lokalne” kilka grup parametrów jest dzielonych jednocześnie, podzielonych przez katalogi. Pierwsza nazywa się „Polityką audytu” . Mówiąc najprościej, audyt jest procedurą śledzenia działań użytkownika z ich dalszym wpisem w dzienniku zdarzeń i bezpieczeństwa. Po prawej stronie widać kilka punktów. Ich imiona mówią same za siebie, więc każdy z osobna nie ma sensu.

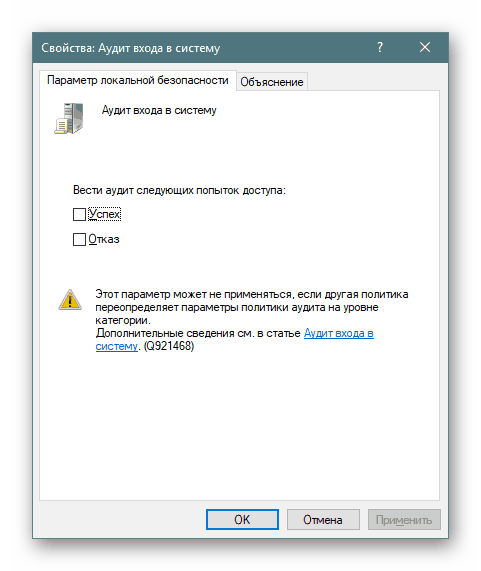

Jeśli wartość jest ustawiona na „Brak audytu” , akcje nie będą śledzone. We właściwościach są dwie opcje do wyboru - „Awaria” i „Sukces” . Zaznacz jeden z nich lub oba jednocześnie, aby zapisać udane i przerwane działania.

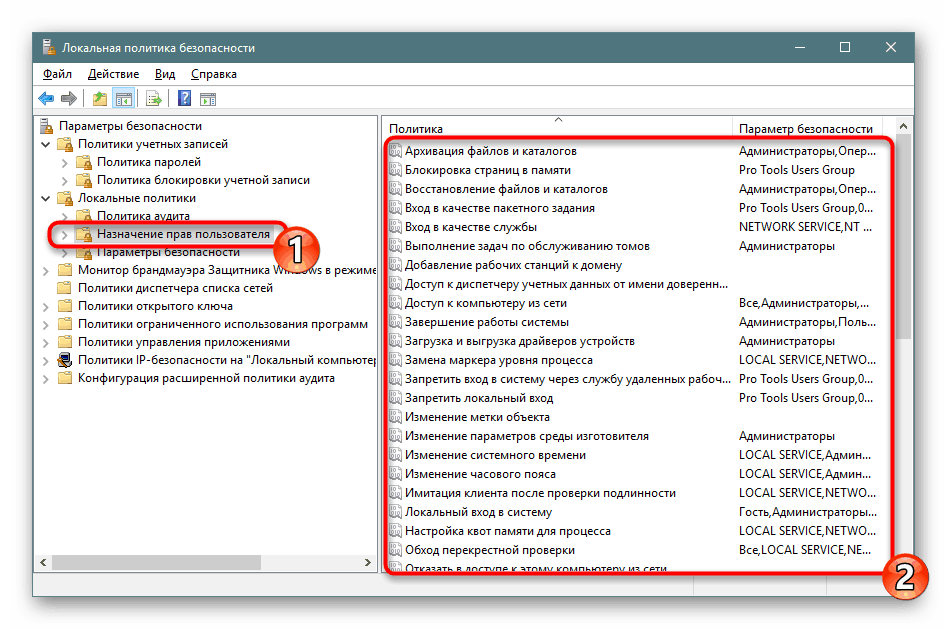

Folder „Przypisywanie praw użytkownika” zawiera ustawienia, które umożliwiają grupom użytkowników dostęp do wykonywania określonych procesów, takich jak logowanie się jako usługa, możliwość łączenia się z Internetem, instalowanie lub odinstalowywanie sterowników urządzeń i wiele innych. Zapoznaj się ze wszystkimi punktami i ich opisami na własną rękę, nie ma w tym nic skomplikowanego.

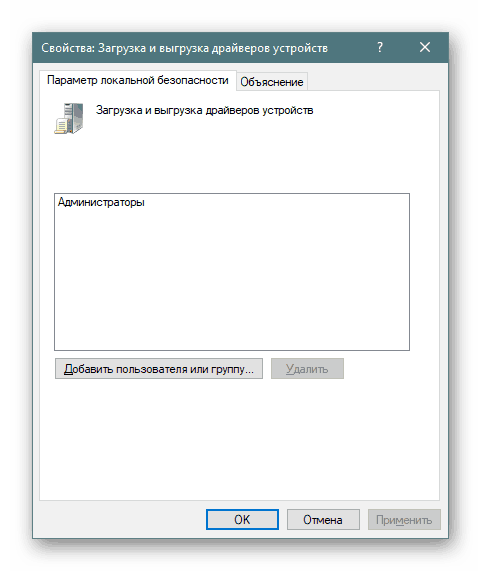

W „Właściwościach” wyświetlana jest lista grup użytkowników, którzy mogą wykonywać daną akcję.

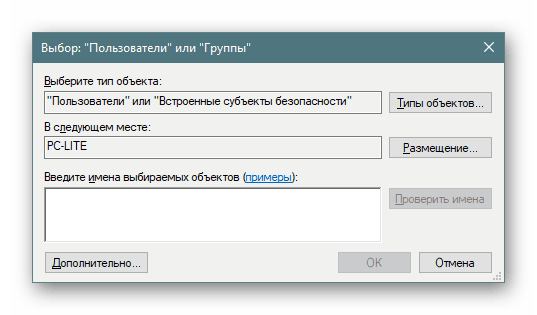

W osobnym oknie dodaj grupy użytkowników lub tylko niektóre konta z komputerów lokalnych. Wszystko, co musisz zrobić, to określić typ obiektu i jego lokalizację, a po ponownym uruchomieniu komputera wszystkie zmiany zaczną obowiązywać.

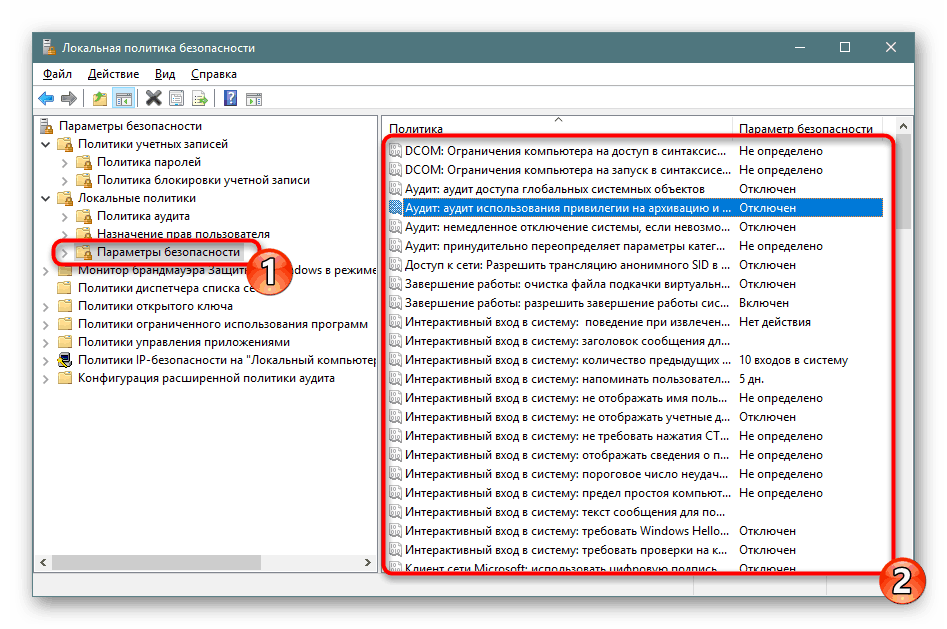

Sekcja „Ustawienia zabezpieczeń” poświęcona jest zapewnieniu bezpieczeństwa dwóch poprzednich zasad. Oznacza to, że tutaj można skonfigurować audyt, który wyłączy system, jeśli nie można dodać odpowiedniego rekordu kontroli do dziennika lub ustawić limit liczby prób wprowadzenia hasła. Jest tutaj ponad trzydzieści parametrów. Tradycyjnie można je podzielić na grupy - audyty, logowanie interaktywne, kontrola konta użytkownika, dostęp do sieci, urządzenia i bezpieczeństwo sieci. W właściwościach możesz aktywować lub dezaktywować każde z tych ustawień.

Monitor zapory systemu Windows Defender w zaawansowanym trybie zabezpieczeń

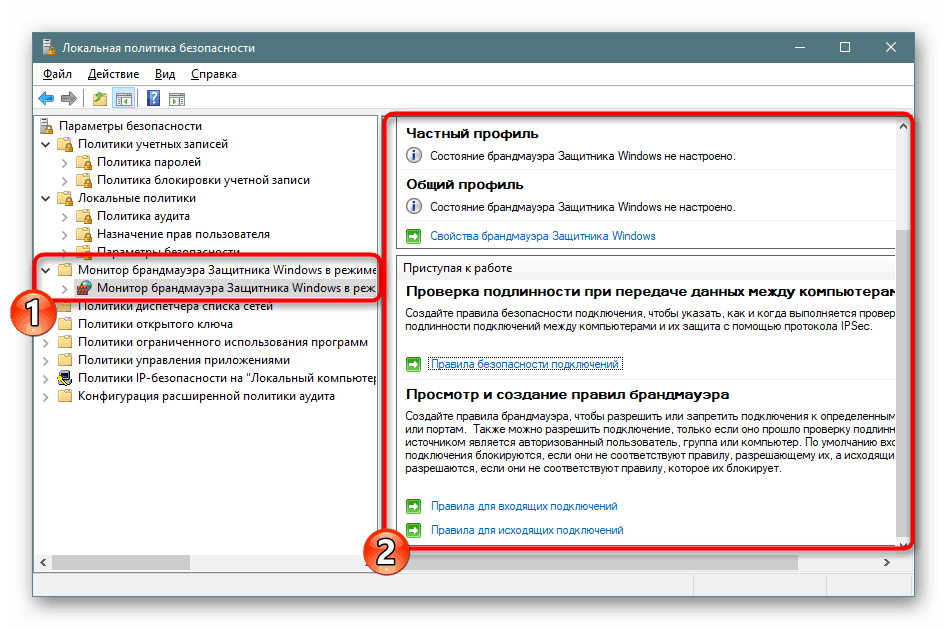

Monitor zapory systemu Windows Defender w trybie zabezpieczeń zaawansowanych jest jedną z najbardziej złożonych sekcji zasad zabezpieczeń lokalnych . Programiści próbowali uprościć proces konfigurowania połączeń przychodzących i wychodzących, dodając Kreatora instalacji, jednak początkujący użytkownicy nadal będą mieli problemy ze wszystkimi elementami, ale takie parametry rzadko są potrzebne takiej grupie użytkowników. Tutaj możesz utworzyć reguły dla programów, portów lub predefiniowanych połączeń. Możesz zablokować lub zezwolić na połączenie, wybierając sieć i grupę.

Ta sekcja określa również typ zabezpieczeń połączenia - izolacja, serwer-serwer, tunel lub zwolnienie z uwierzytelniania. Nie ma sensu rozwodzić się nad wszystkimi ustawieniami, ponieważ jest to przydatne tylko dla doświadczonych administratorów i są w stanie niezależnie zapewnić niezawodność połączeń przychodzących i wychodzących.

Zasady menedżera listy sieci

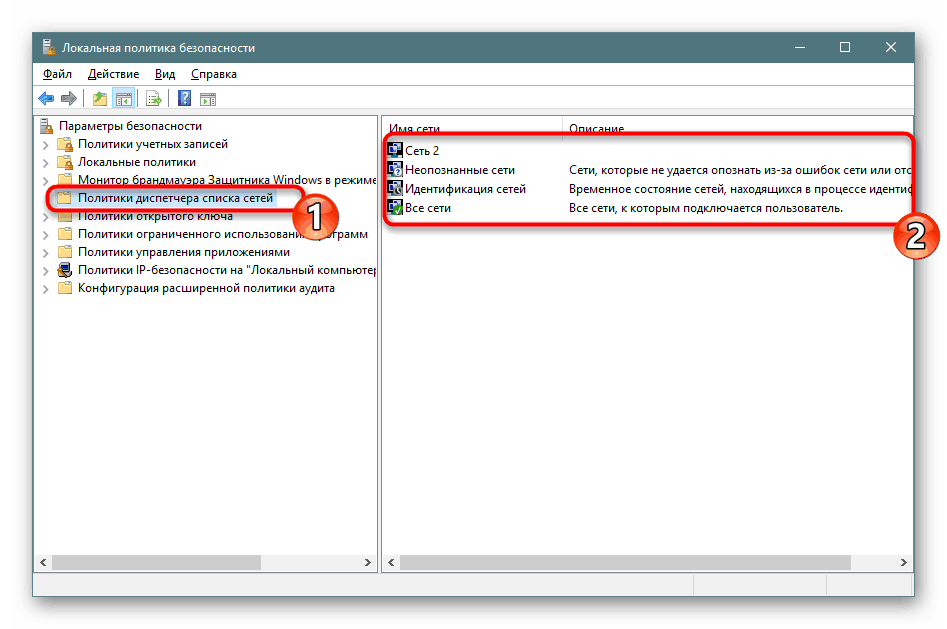

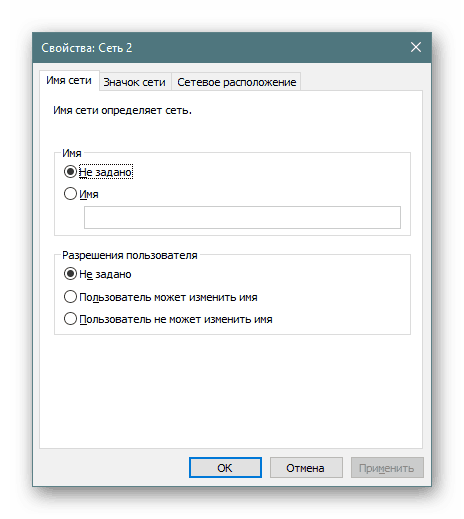

Zwróć uwagę na osobny katalog „Zasady zarządzania listą sieci” . Liczba wyświetlanych parametrów zależy od aktywnych i dostępnych połączeń internetowych. Na przykład element „Niezidentyfikowane sieci” lub „Identyfikacja sieciowa” będzie zawsze obecny, a „Sieć 1” , „Sieć 2” itd. - w zależności od implementacji środowiska.

We właściwościach można określić nazwę sieci, dodać uprawnienia dla użytkowników, ustawić własną ikonę lub ustawić lokalizację. Wszystko to jest dostępne dla każdego parametru i musi być stosowane oddzielnie. Po wprowadzeniu zmian nie zapomnij ich użyć i zrestartuj komputer, aby działały. Czasami może być konieczne ponowne uruchomienie routera.

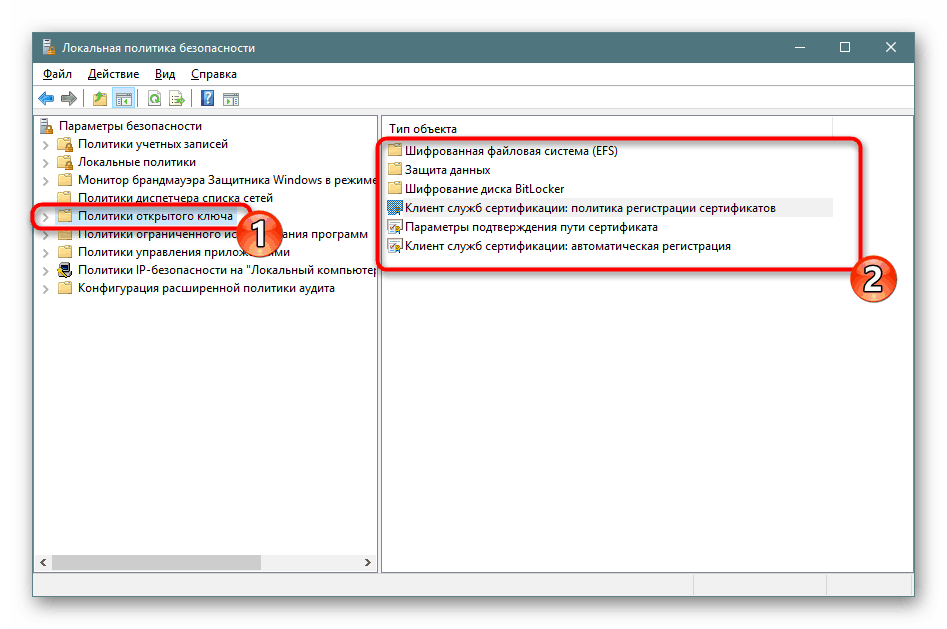

Polityki klucza publicznego

Sekcja „Zasady klucza publicznego” będzie przydatna tylko dla tych, którzy korzystają z komputerów w przedsiębiorstwie, gdzie klucze publiczne i centra specyfikacji są używane do wykonywania operacji kryptograficznych lub innych bezpiecznych manipulacji. Wszystko to umożliwia elastyczność monitorowania relacji zaufania między urządzeniami, zapewniając stabilną i bezpieczną sieć. Zmiany zależą od aktywnego centrum pełnomocnictwa.

Zasady zarządzania aplikacjami

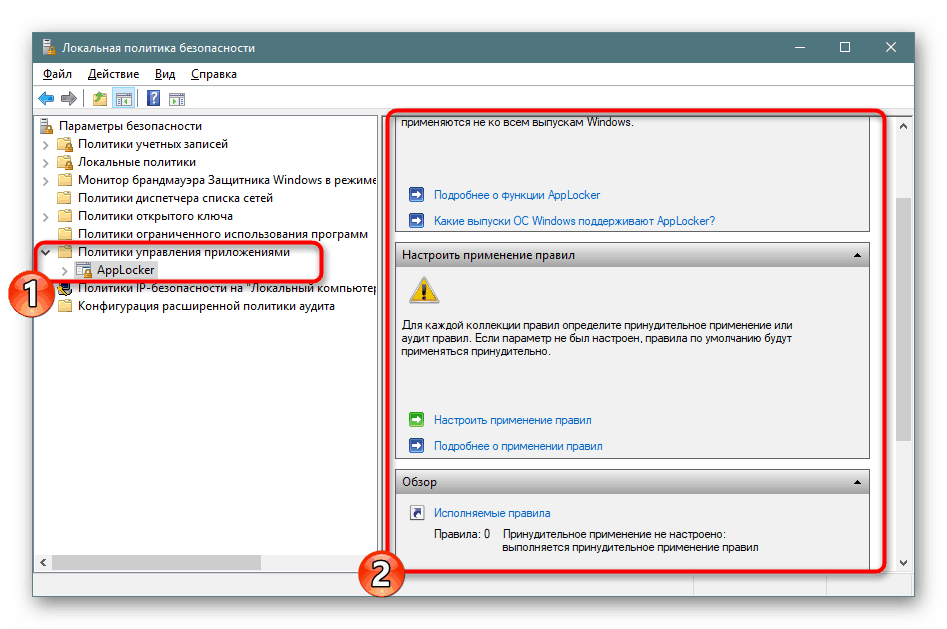

Narzędzie AppLocker znajduje się w zasadach aplikacji . Zawiera wiele różnych funkcji i ustawień, które umożliwiają dostosowanie pracy z programami na komputerze. Na przykład pozwala utworzyć regułę, która ogranicza uruchamianie wszystkich aplikacji z wyjątkiem określonych lub ustawić limit zmian plików według programów, ustawiając indywidualne argumenty i wyjątki. Pełne informacje na temat wspomnianego narzędzia można uzyskać w oficjalnej dokumentacji firmy Microsoft, wszystko jest tam napisane w najbardziej szczegółowy sposób, z objaśnieniem każdego elementu.

AppLocker w systemie operacyjnym Windows

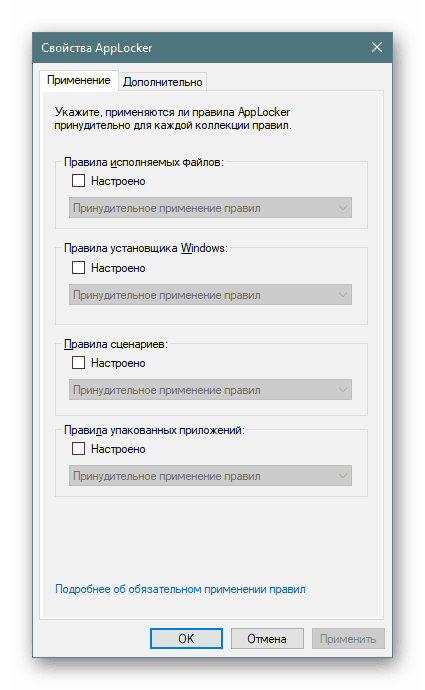

Jeśli chodzi o menu „Właściwości” , tutaj konfiguracja reguł jest konfigurowana dla kolekcji, na przykład plików wykonywalnych, instalatora Windows, skryptów i aplikacji pakietowych. Każda wartość może być egzekwowana, pomijając inne ograniczenia Polityki bezpieczeństwa lokalnego .

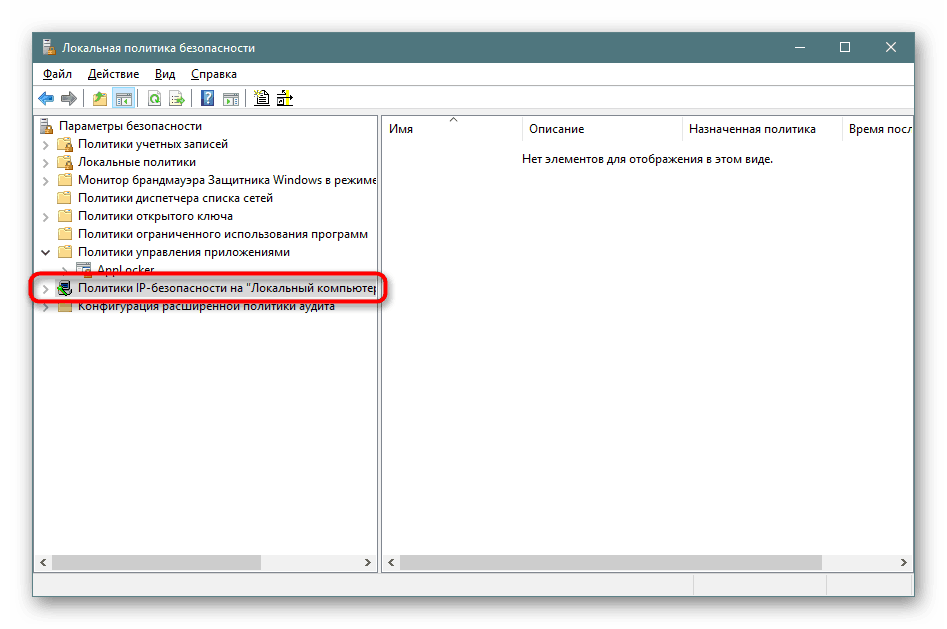

Polityka bezpieczeństwa IP na „komputerze lokalnym”

Ustawienia w sekcji „Zasady zabezpieczeń IP dla komputera lokalnego” mają pewne podobieństwa do ustawień dostępnych w interfejsie sieciowym routera, na przykład, włączanie szyfrowania ruchu lub filtrowanie go. Użytkownik tworzy nieograniczoną liczbę reguł za pomocą wbudowanego Kreatora tworzenia, określa metody szyfrowania, ograniczenia transmisji i odbioru ruchu, a także aktywuje filtrowanie według adresów IP (zezwalając lub odmawiając połączenia z siecią).

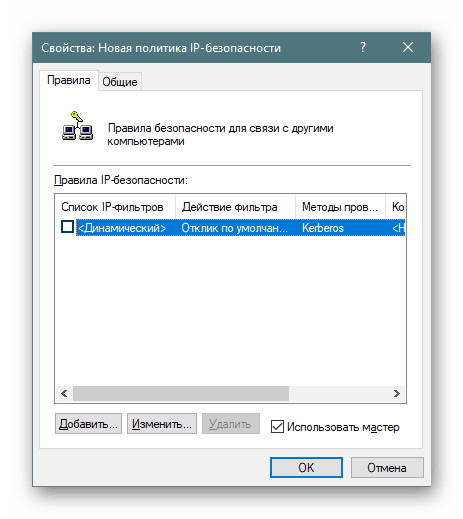

Na poniższym zrzucie ekranu widać przykład jednej z takich reguł komunikacji z innymi komputerami. Oto lista filtrów IP, ich działanie, metody weryfikacji, punkt końcowy i typ połączenia. Wszystko to jest ustawiane przez użytkownika ręcznie, w oparciu o jego potrzeby filtrowania transmisji i odbioru ruchu z niektórych źródeł.

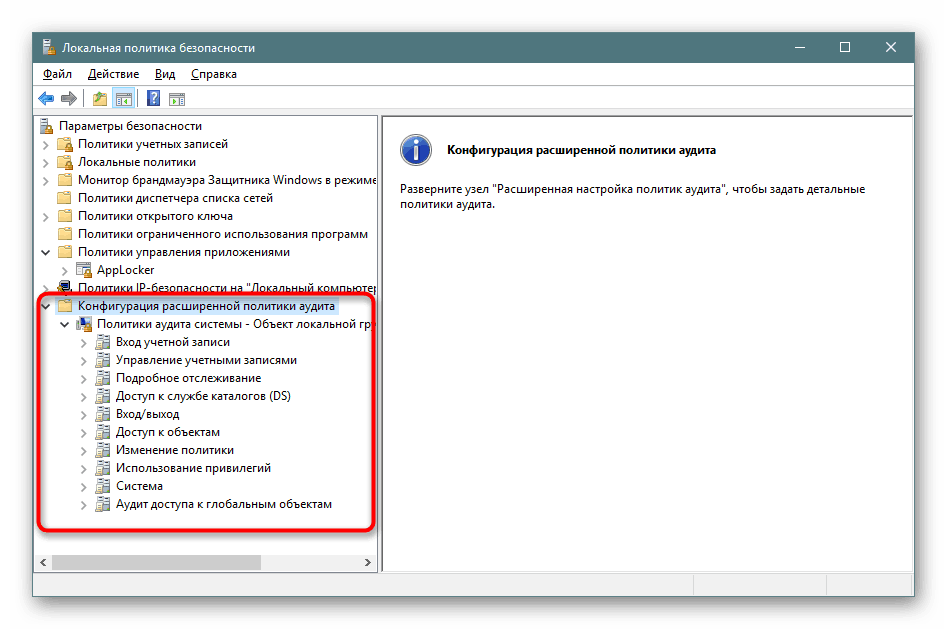

Zaawansowana konfiguracja zasad kontroli

W jednej z poprzednich części dzisiejszego artykułu zapoznałeś się już z audytami i ich konfiguracją, jednak istnieją dodatkowe parametry, które są zawarte w oddzielnej sekcji. Tutaj możesz zobaczyć bardziej rozbudowane działania audytowe - tworzenie / zamykanie procesów, zmiany w systemie plików, rejestr, zasady, zarządzanie grupami kont użytkowników, aplikacje i wiele innych, z którymi możesz się zapoznać.

Dostosowanie reguł odbywa się w ten sam sposób - wystarczy zaznaczyć „Sukces” , „Niepowodzenie”, aby rozpocząć procedurę monitorowania i nagrywania w dzienniku zabezpieczeń.

Po zapoznaniu się z „Lokalną polityką bezpieczeństwa” w systemie Windows 10 została zakończona. Jak widać, tutaj jest wiele najbardziej przydatnych parametrów, które pozwalają zorganizować dobry system ochrony. Zdecydowanie zalecamy, aby przed dokonaniem pewnych zmian dokładnie przestudiować opis samego parametru, aby zrozumieć jego zasadę działania. Edycja niektórych reguł prowadzi czasem do poważnych problemów z systemem operacyjnym, więc zrób wszystko bardzo ostrożnie.