AVZ 4.46

Czasami użytkownik zauważa, że jego system zaczyna zachowywać się nieodpowiednio. W tym samym czasie zainstalowany program antywirusowy uparcie milczy, ignorując niektóre zagrożenia. Tutaj specjalne programy mogą przyjść na ratunek, aby oczyścić komputer przed różnego rodzaju zagrożeniami.

AVZ to złożone narzędzie, które skanuje komputer w poszukiwaniu potencjalnie niebezpiecznego oprogramowania i czyści je. Działa w trybie przenośnym, tzn. Nie wymaga instalacji. Oprócz głównej funkcji zawiera dodatkowy pakiet narzędzi, które pomagają użytkownikowi wdrożyć różne ustawienia systemu. Rozważmy główne funkcje i funkcje programu.

Spis treści

- Skanowanie i czyszczenie wirusów

- Uaktualnij

- Badania systemowe

- Przywracanie systemu

- Backup

- Rozwiązywanie problemów

- Audytor

- Skrypty

- Uruchom skrypt

- Lista podejrzanych plików

- Zapisz i wyczyść protokoły

- Kwarantanna

- Zapisz i skonfiguruj swój profil

- Dodatkowa aplikacja AVZGuard

- Menedżer procesów

- Menedżer usług i sterownik

- Moduły przestrzeni jądra

- Manager wbudowanego DDl

- Wyszukiwanie danych w rejestrze

- Znajdź pliki na dysku

- AutoPlay Manager

- Menedżer rozszerzeń IE

- Wyszukiwanie plików cookie według danych

- Menedżer rozszerzeń Eksploratora

- Print System Extension Manager

- Menedżer harmonogramu zadań

- Menedżer protokołów i procesorów

- Aktywny menedżer instalacji

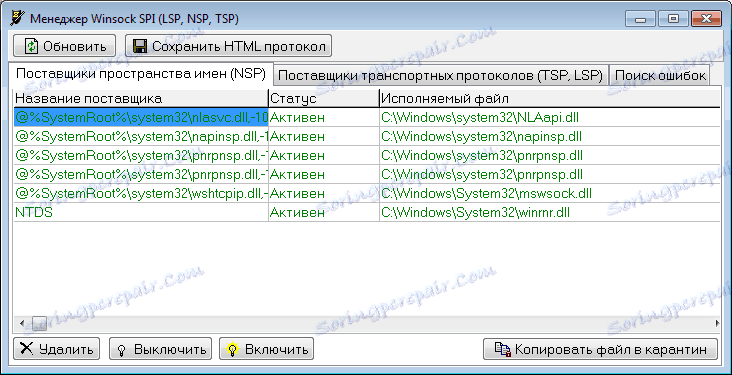

- Winsock SPI Manager

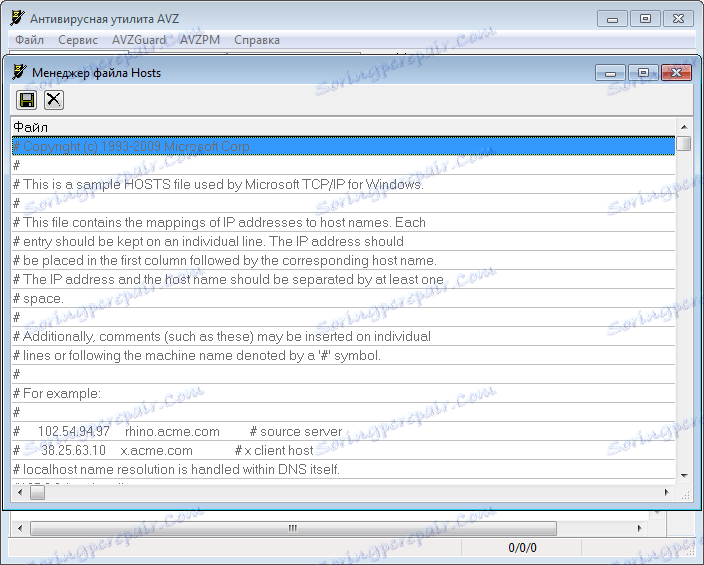

- Hosts File Manager

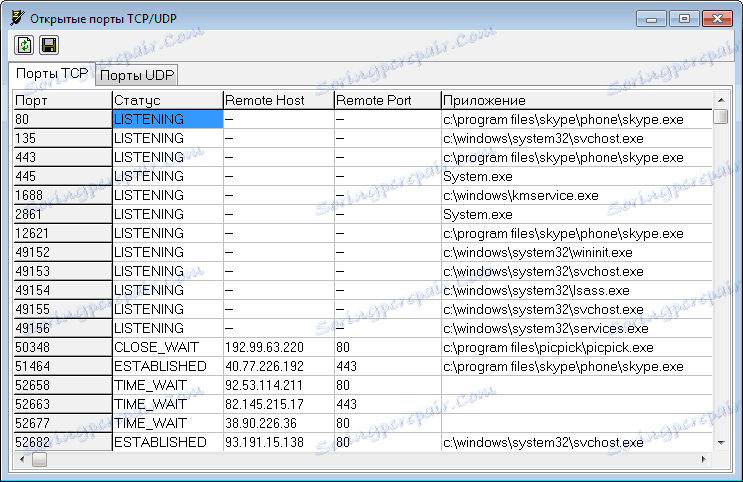

- Otwórz porty TCP / UDP

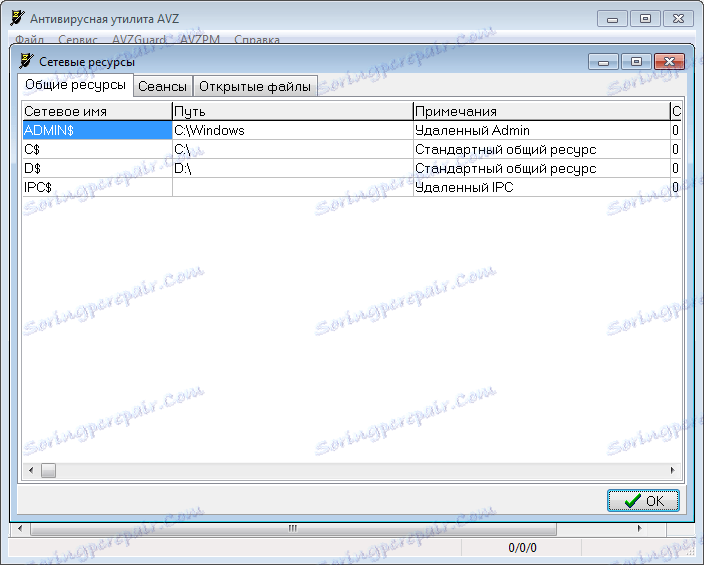

- Współużytkowane zasoby i sesje sieciowe

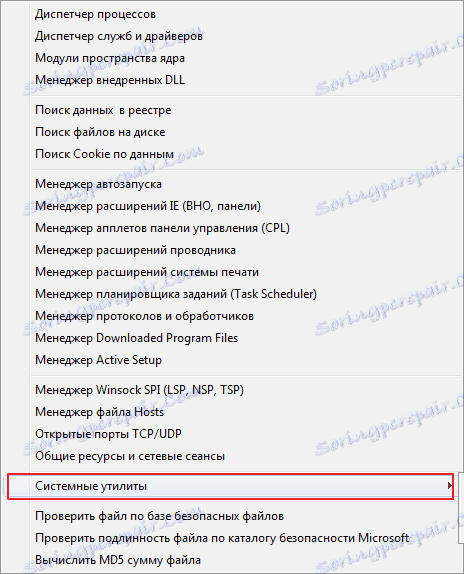

- Narzędzia systemowe

- Sprawdź poprawność pliku za pomocą bazy danych bezpiecznych plików

- Zalety

- Wady

- Pobierz AVZ

- Pytania i odpowiedzi

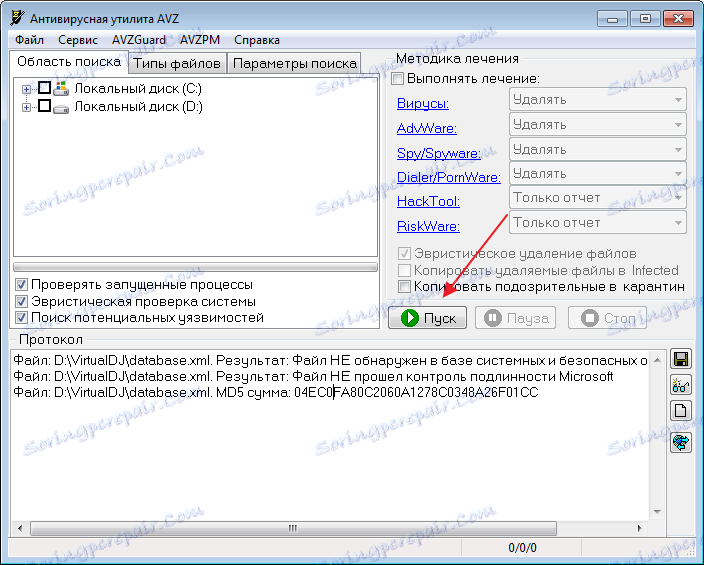

Skanowanie i czyszczenie wirusów

Ta funkcja jest najważniejsza. Po wprowadzeniu prostych ustawień system zostanie przeskanowany w poszukiwaniu wirusów. Po zakończeniu audytu określone działania zostaną zastosowane do zagrożeń. W większości przypadków zaleca się udostępnienie znalezionych plików do usunięcia, ponieważ traktowanie ich nie ma sensu, z wyjątkiem programów szpiegujących.

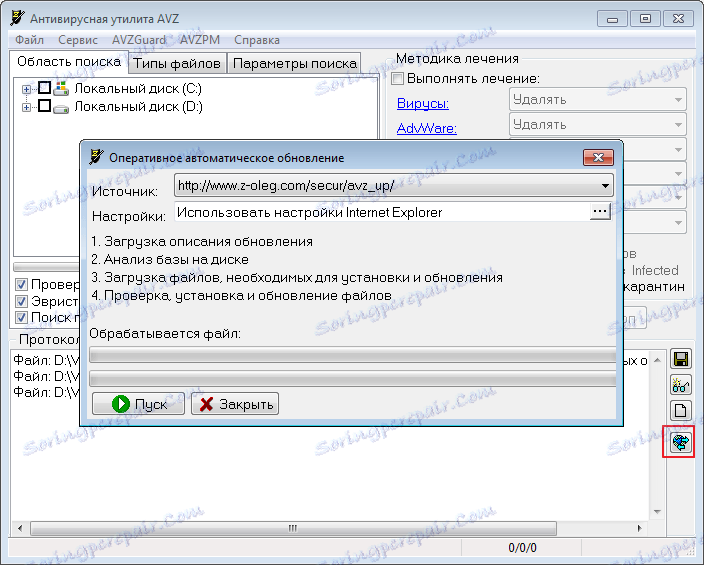

Uaktualnij

Program się nie aktualizuje. W czasie skanowania zostanie użyta baza danych, która była istotna w momencie pobierania dystrybucji. Z oczekiwaniem, że wirusy są ciągle modyfikowane, niektóre zagrożenia mogą pozostać niezauważone. Dlatego musisz aktualizować program za każdym razem przed skanowaniem.

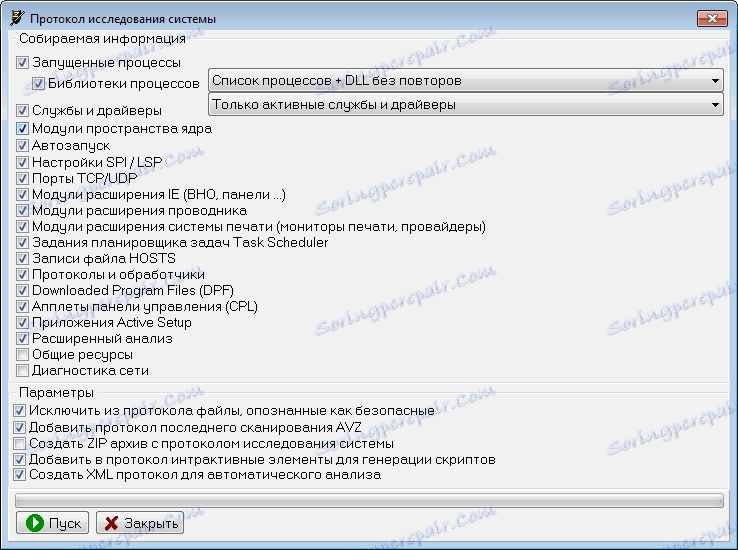

Badania systemowe

Program zapewnia możliwość sprawdzenia systemu pod kątem nieprawidłowego działania. Najlepiej to zrobić po skanowaniu i oczyszczeniu z wirusów. W raporcie wyjściowym można zobaczyć, jakie szkody wyrządził komputer i czy konieczne jest jego ponowne zainstalowanie. To narzędzie przyda się tylko zaawansowanym użytkownikom.

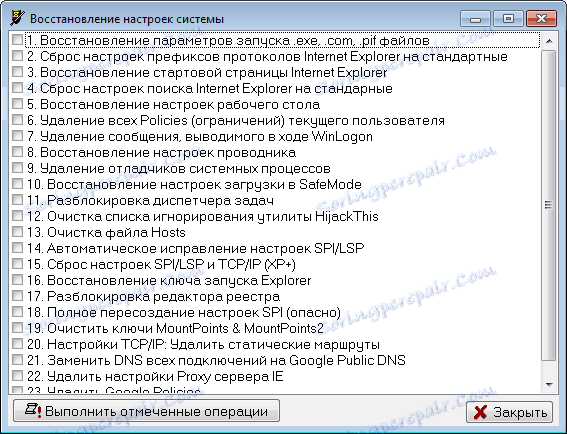

Przywracanie systemu

Wirusy na komputerze mogą zepsuć różne pliki. Jeśli system źle funkcjonuje lub jest całkowicie nieczynny, możesz spróbować go przywrócić. To nie gwarantuje sukcesu, ale możesz spróbować.

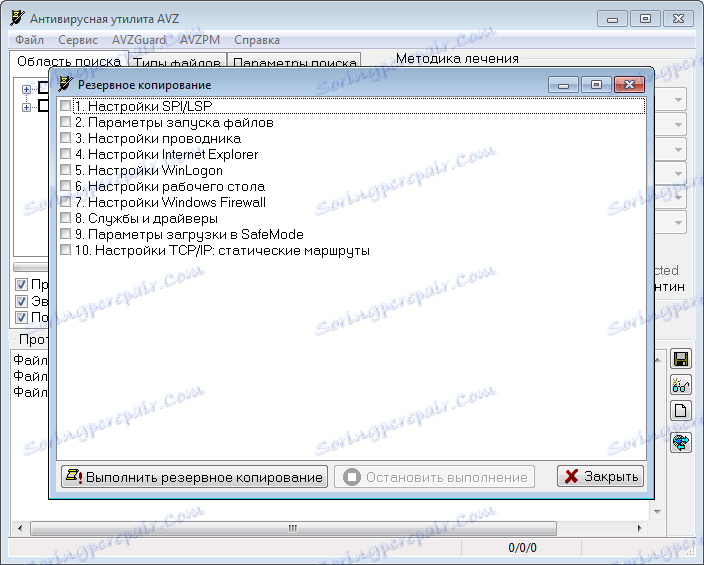

Backup

Aby zawsze mieć bazę pod ręką w przypadku awarii, możesz wykonać funkcję kopii zapasowej. Po utworzeniu systemu można go przywrócić do żądanego stanu w dowolnym momencie.

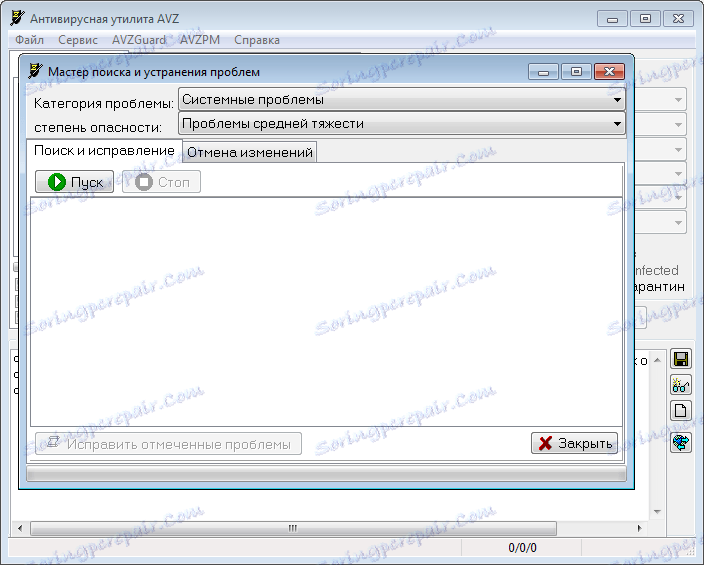

Rozwiązywanie problemów

W przypadku nieprawidłowej pracy systemu, możesz użyć specjalnego kreatora, który pomoże ci znaleźć błędy.

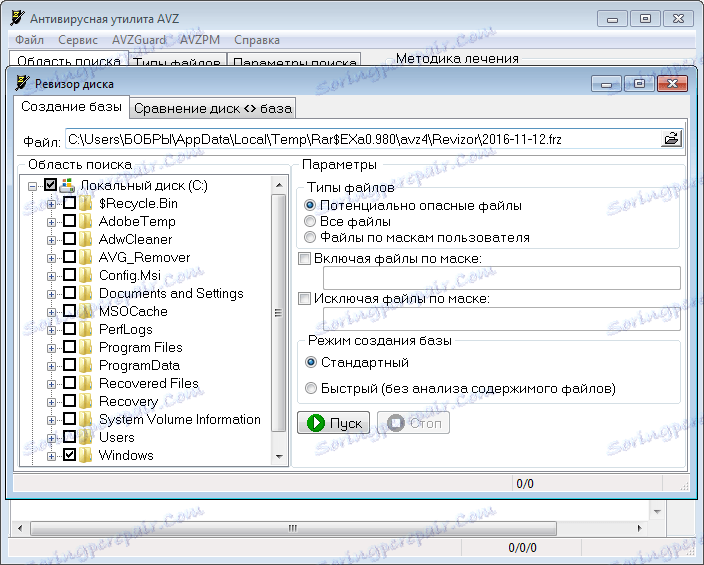

Audytor

W tej sekcji użytkownik może utworzyć bazę danych z wynikami skanowania niechcianego oprogramowania. Będzie potrzebne porównanie wyników z poprzednimi opcjami. Jest zwykle używany w przypadkach, gdy konieczne jest wyśledzenie i usunięcie zagrożenia w trybie ręcznym.

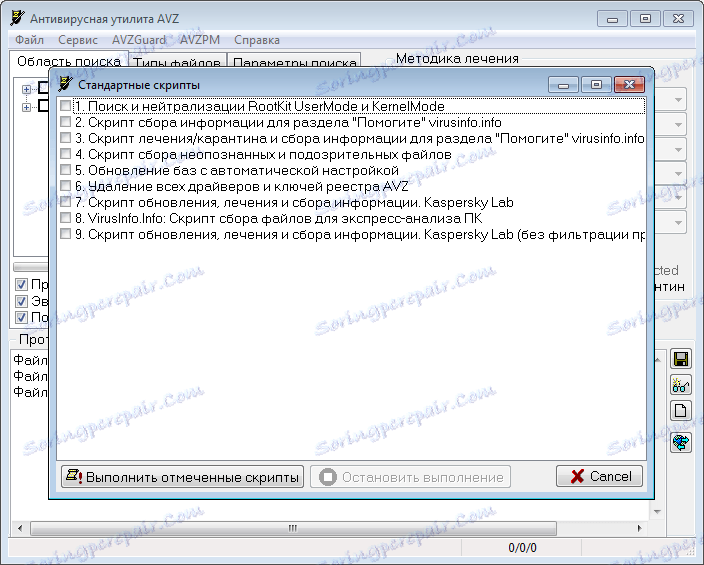

Skrypty

Tutaj użytkownik może zobaczyć małą listę skryptów wykonujących różne zadania. Możesz zrobić jeden lub wszystkie naraz, w zależności od sytuacji. Jest używany podczas neutralizowania subtelnych wirusów.

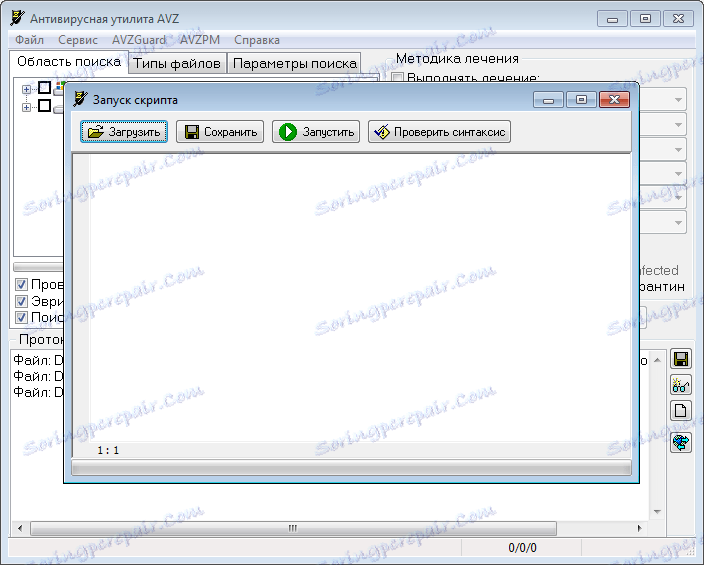

Uruchom skrypt

Również w narzędziu AVZ możesz pobierać i uruchamiać własne skrypty.

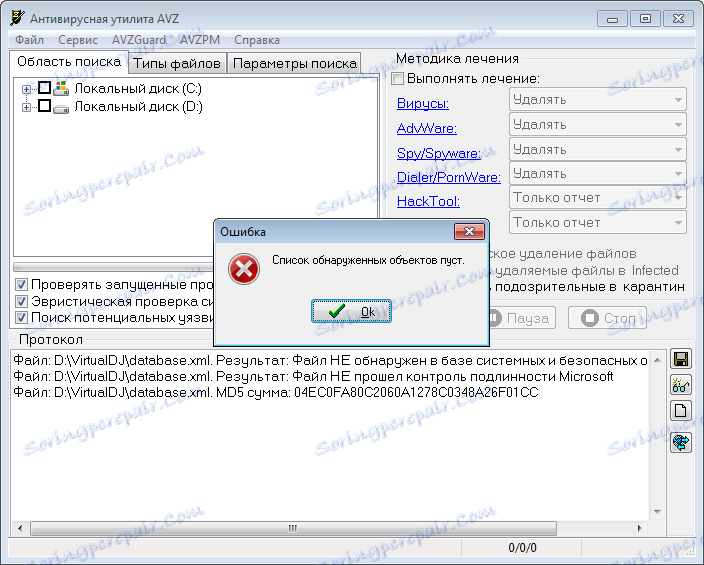

Lista podejrzanych plików

Za pomocą tej funkcji można otworzyć specjalną listę, za pomocą której można odczytać wszystkie podejrzane pliki w systemie.

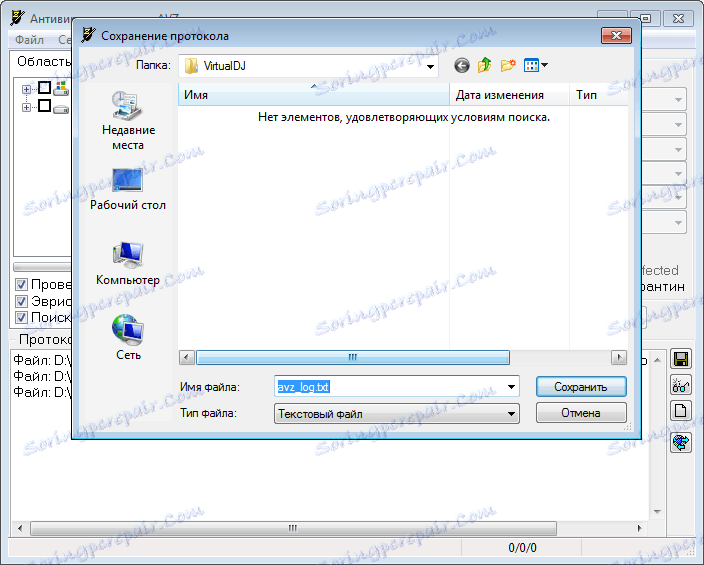

Zapisz i wyczyść protokoły

Jeśli chcesz, możesz zapisać lub wyczyścić informacje w tym momencie jako plik dziennika.

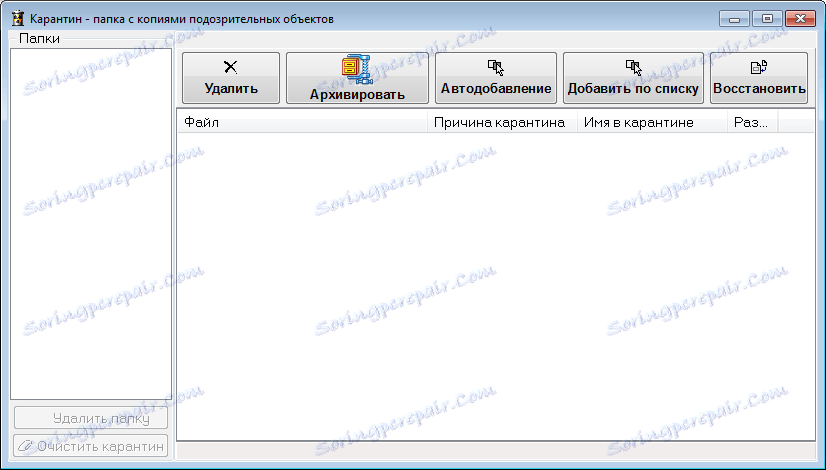

Kwarantanna

W wyniku pewnych ustawień podczas skanowania, zagrożenia mogą dostać się do listy kwarantanny. Tam można je wyleczyć, usunąć, przywrócić lub zarchiwizować.

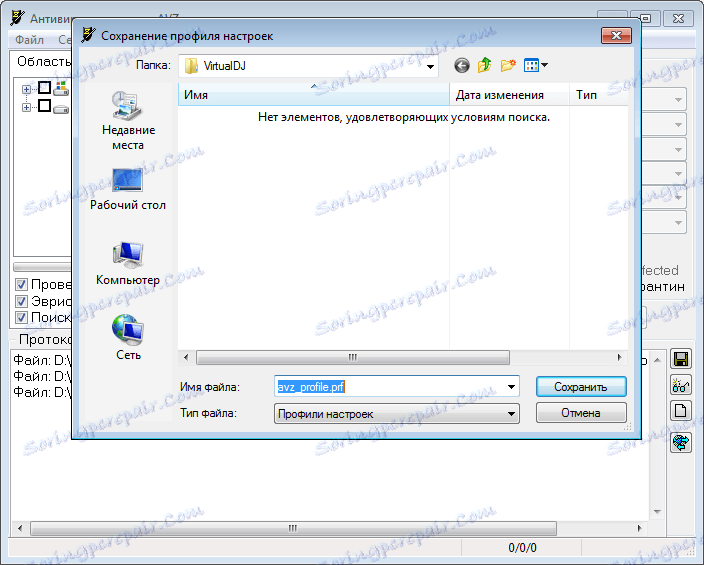

Zapisz i skonfiguruj swój profil

Po skonfigurowaniu możesz zapisać ten profil i uruchomić z niego. Możesz utworzyć nieograniczoną ich liczbę.

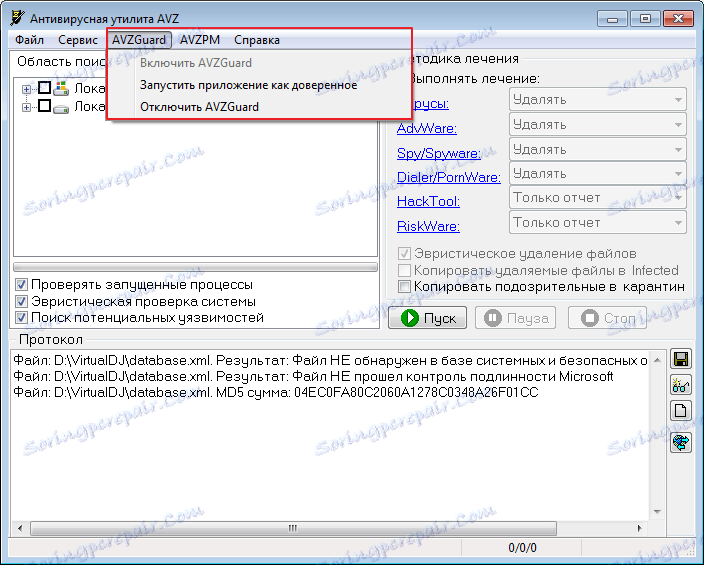

Dodatkowa aplikacja AVZGuard

Główną funkcją tego wbudowanego programu jest rozróżnianie dostępu do aplikacji. Jest używany w walce z bardzo złożonym oprogramowaniem antywirusowym, które samodzielnie wykonuje zmiany systemowe, zmienia klucze rejestru i uruchamia się ponownie. Aby chronić ważne aplikacje użytkownika, są narażone na pewien poziom zaufania, a wirusy nie mogą ich skrzywdzić.

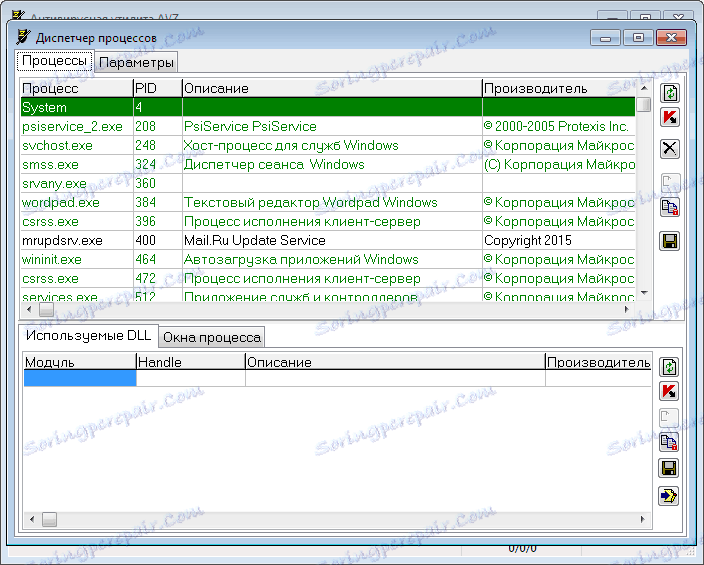

Menedżer procesów

Ta funkcja wyświetla specjalne okno, w którym widoczne są wszystkie uruchomione procesy. Bardzo podobny do standardowego menedżera zadań Windows.

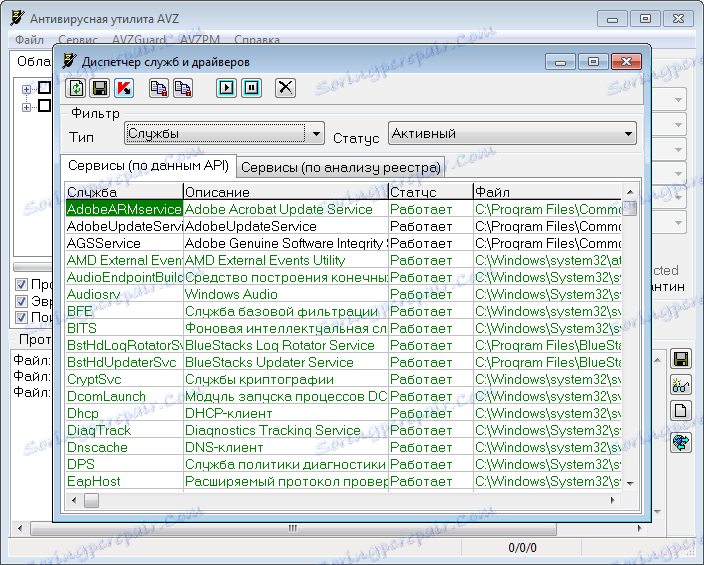

Menedżer usług i sterownik

Za pomocą tej funkcji można śledzić nieznane usługi, które uruchamiają i uruchamiają złośliwe programy na komputerze.

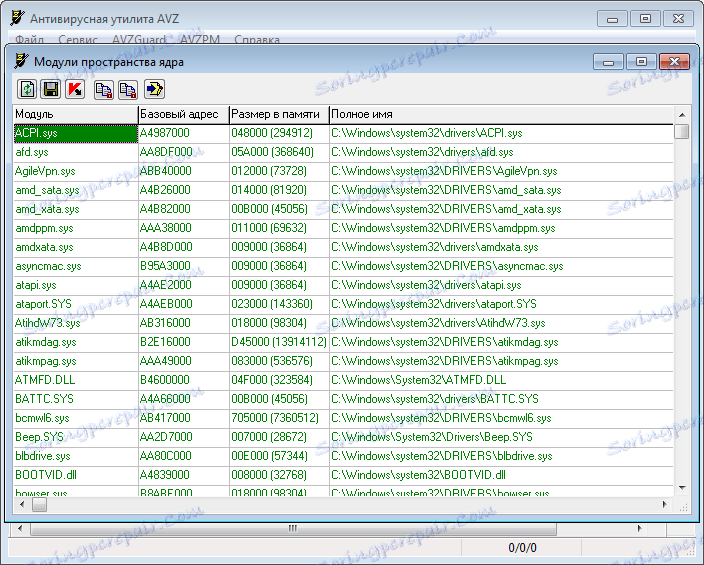

Moduły przestrzeni jądra

Przechodząc do tej sekcji, można zobaczyć dość informacyjną listę modułów, które są obecne w systemie. Po zapoznaniu się z tymi danymi, możesz obliczyć te, które należą do nieznanych wydawców i przeprowadzić z nimi dalsze działania.

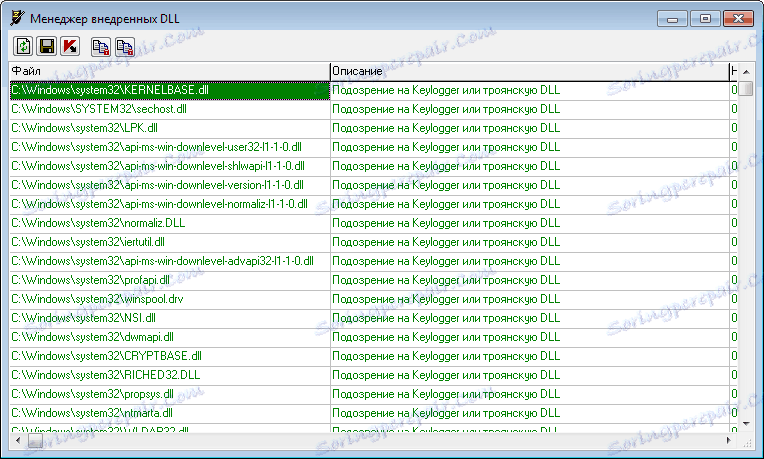

Manager wbudowanego DDl

Wyświetla listę plików DDL, które są podobne do trojanów. Dość często ta lista zawiera różne programy włamywaczy i systemy operacyjne.

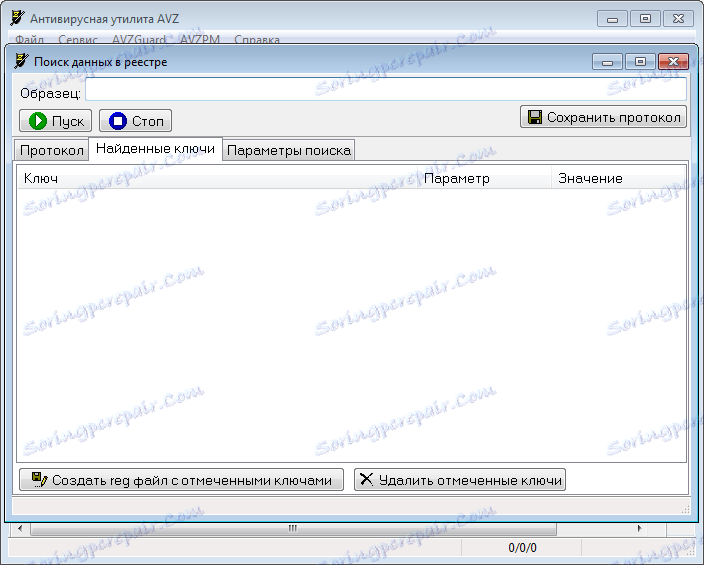

Wyszukiwanie danych w rejestrze

Jest to specjalny menedżer rejestru, w którym można wyszukać wymagany klucz, wprowadzić w nim zmiany lub go usunąć. W procesie kontrolowania trywialnych wirusów często trzeba uzyskać dostęp do rejestru, jest to bardzo wygodne, gdy wszystkie narzędzia są gromadzone w jednym programie.

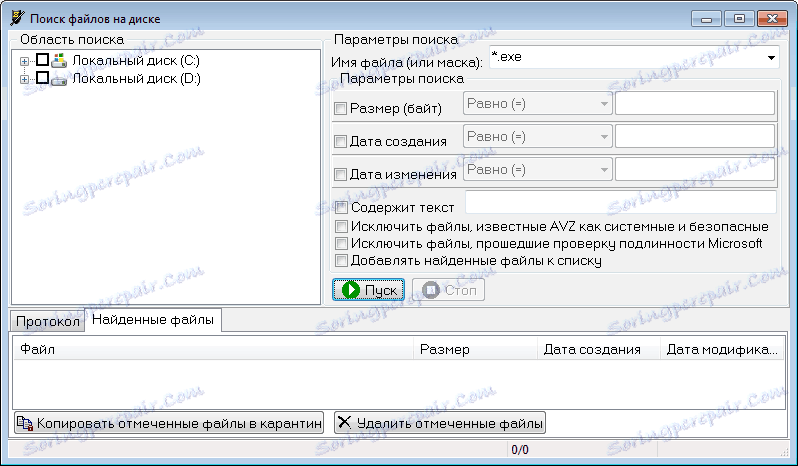

Znajdź pliki na dysku

Poręczne narzędzie, które pomaga znaleźć szkodliwe pliki według określonych parametrów i wysłać je do kwarantanny.

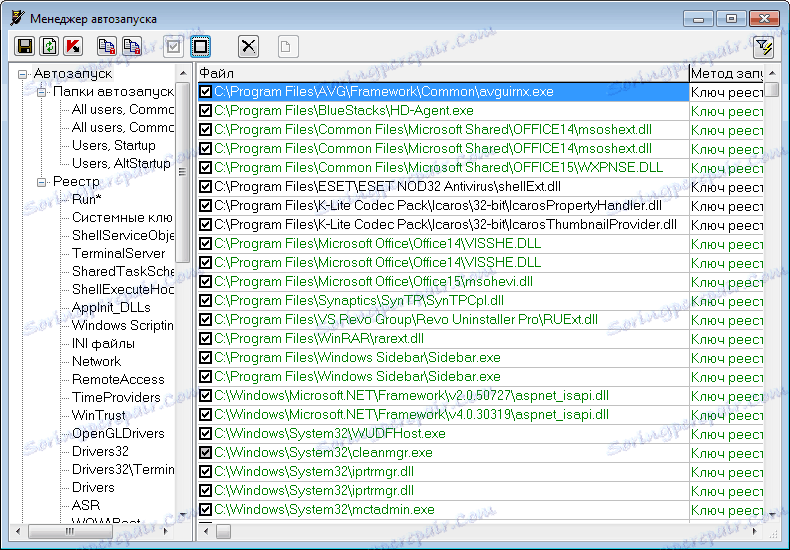

AutoPlay Manager

Wiele złośliwych programów ma właściwość automatycznego ładowania i uruchamiania ich przy starcie systemu. Za pomocą tego narzędzia możesz zarządzać tymi elementami.

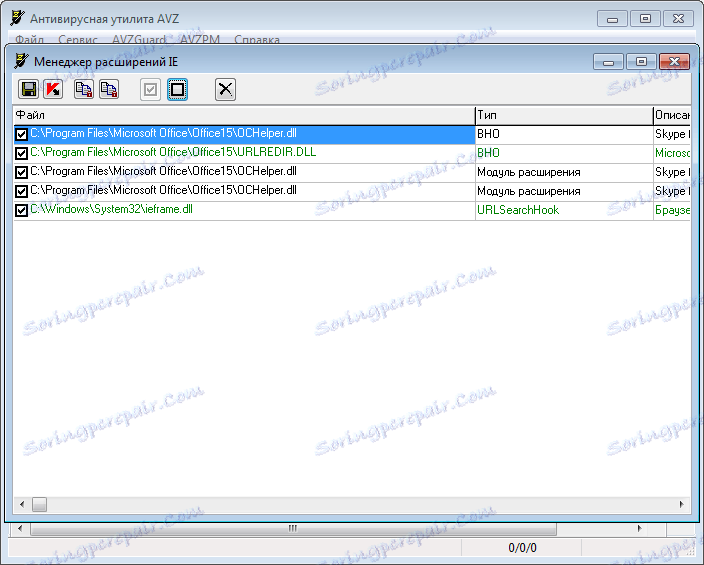

Menedżer rozszerzeń IE

Dzięki niemu możesz kontrolować moduły rozszerzeń Internet Explorer . W tym oknie możesz je włączać i wyłączać, przechodzić do kwarantanny, tworzyć protokoły HTML.

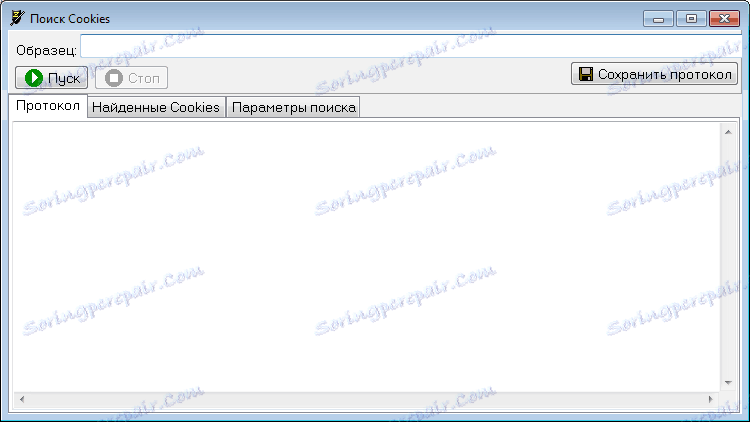

Umożliwia analizowanie plików cookie na podstawie określonego wzorca. W rezultacie witryny przechowujące pliki cookie z taką zawartością będą wyświetlane na ekranie. Korzystając z tych danych, możesz śledzić niepożądane witryny i zapobiegać ich zapisywaniu.

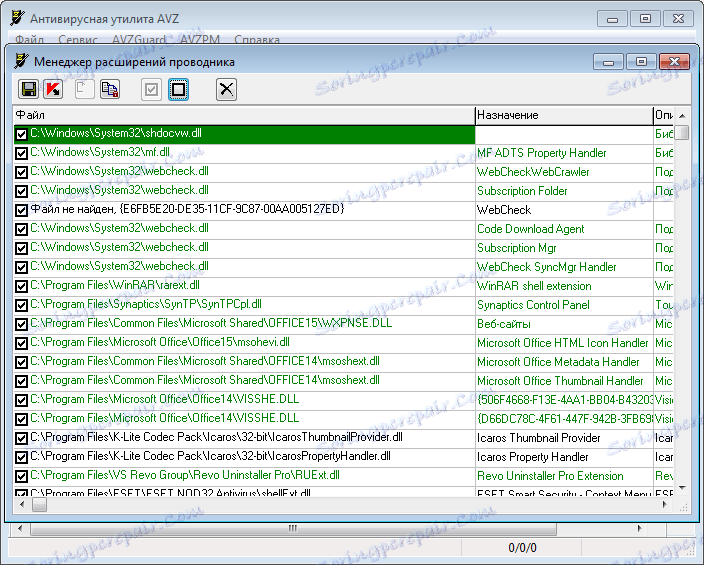

Menedżer rozszerzeń Eksploratora

Pozwala otwierać moduły rozszerzeń w Eksploratorze i wykonywać z nimi różne akcje (rozłączanie, poddawanie kwarantannie, usuwanie i tworzenie protokołów HTML)

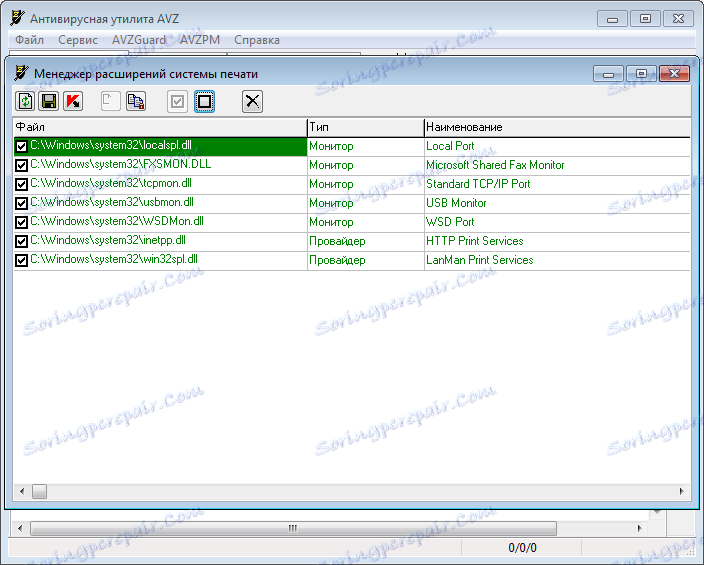

Print System Extension Manager

Po wybraniu tego narzędzia wyświetlana jest lista rozszerzeń systemu drukowania, które można edytować.

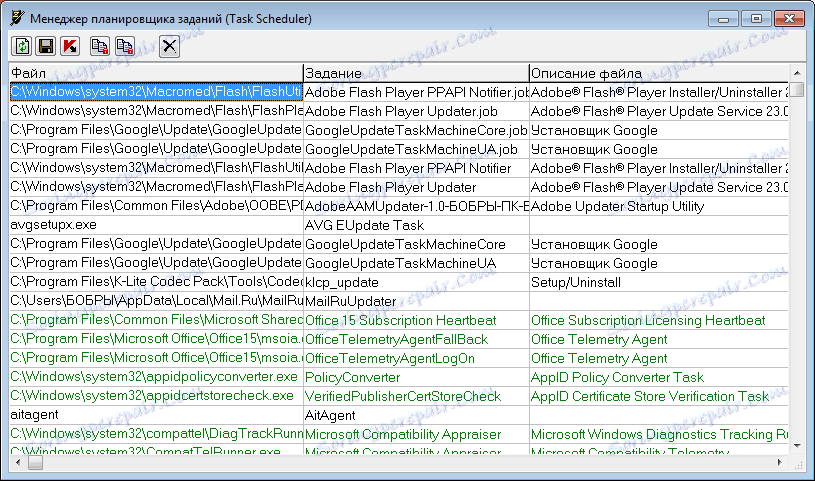

Menedżer harmonogramu zadań

Wiele niebezpiecznych programów może dodać się do programu planującego i uruchomić automatycznie. Za pomocą tego narzędzia można je znaleźć i zastosować różne działania. Na przykład wyślij do kwarantanny lub usuń.

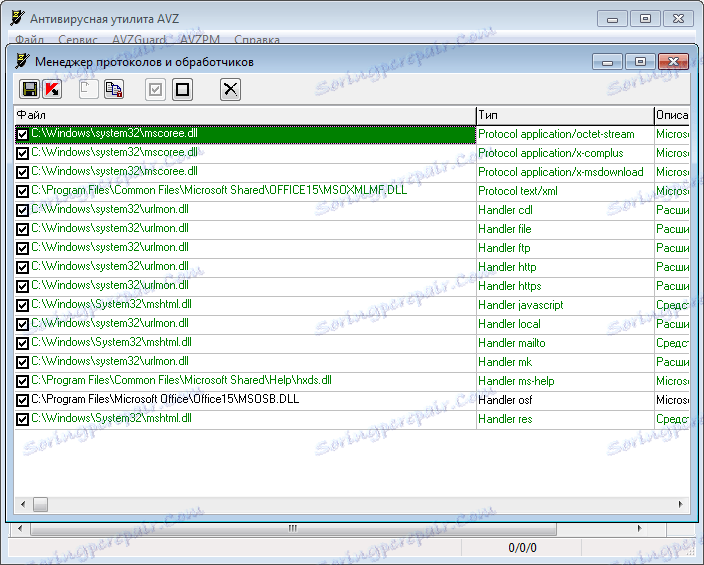

Menedżer protokołów i procesorów

W tej sekcji można wyświetlić listę modułów rozszerzeń, które obsługują protokoły. Listę można łatwo edytować.

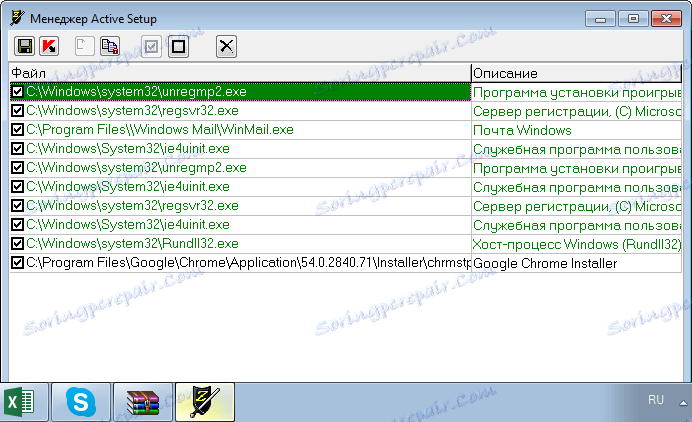

Aktywny menedżer instalacji

Zarządza wszystkimi aplikacjami zarejestrowanymi w tym systemie. Dzięki tej funkcji można znaleźć złośliwe oprogramowanie, które również rejestruje się w Active Setup i uruchamia się automatycznie.

Winsock SPI Manager

Ta lista wyświetla listy TSP (Transport) i NSP (Name Service Provider). Za pomocą tych plików można wykonywać dowolne działania: włączanie, wyłączanie, usuwanie, poddawanie kwarantannie, usuwanie.

Hosts File Manager

To narzędzie pozwala dostosować plik hosts. Tutaj możesz łatwo usunąć ciągi lub zerować je prawie całkowicie, jeśli plik został uszkodzony przez wirusy.

Otwórz porty TCP / UDP

Tutaj możesz zobaczyć aktywne połączenia TCP, a także otwarte porty UDP / TCP. A jeśli aktywny port jest zajęty przez szkodliwy program, zostanie podświetlony na czerwono.

Współużytkowane zasoby i sesje sieciowe

Za pomocą tej funkcji można wyświetlić wszystkie zasoby udostępnione i sesje zdalne, w których były używane.

Narzędzia systemowe

Z tej sekcji można wywoływać standardowe narzędzia systemu Windows: MsConfig, Regedit, SFC.

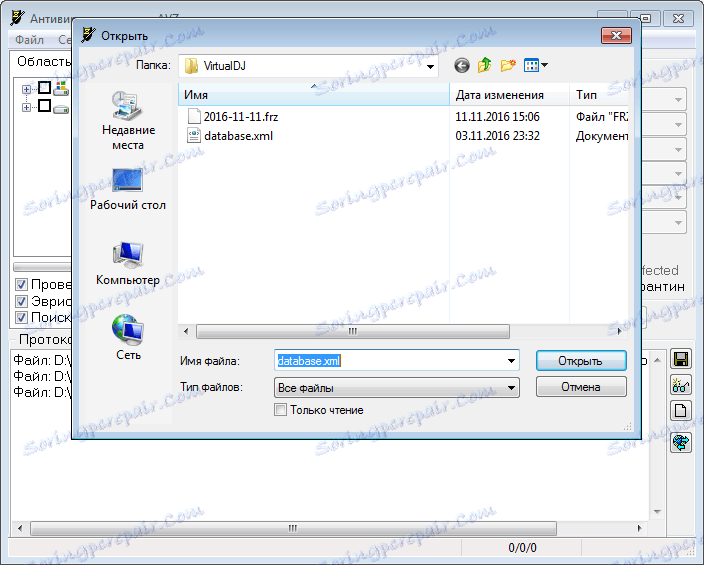

Sprawdź poprawność pliku za pomocą bazy danych bezpiecznych plików

W tym miejscu użytkownik może wybrać dowolny podejrzany plik i sprawdzić go w bazie danych programu.

To narzędzie jest przeznaczone dla doświadczonych użytkowników, ponieważ w przeciwnym razie możesz poważnie uszkodzić system. Osobiście bardzo lubię to narzędzie. Dzięki licznym narzędziom łatwo pozbyłem się wielu niechcianych programów na moim komputerze.

Zalety

- Całkowicie za darmo;

- Rosyjski interfejs;

- Zawiera wiele przydatnych funkcji;

- Skuteczne;

- Nie ma reklam.